Benutzer und Rollen im IGEL Customer Portal verwalten

Dieser Artikel beschreibt, wie Sie im IGEL Customer Portal Benutzer einladen, Einladungen stornieren oder erneuern und einem Benutzer Rollen hinzufügen oder entfernen. Außerdem wird beschrieben, wie Sie Okta oder Ping als föderierte Identitätsanbieter (IdP) für die Anmeldung bei Ihren IGEL Cloud Services Konten verwenden können.

Rollen und Berechtigungen

Im IGEL Customer Portal finden Sie die folgenden Rollen:

Super Admin

Das erste Konto, das Sie im IGEL Customer Portal > Register registrieren, ist Ihr Super-Admin-Konto. Einzelheiten zur Registrierung finden Sie unter IGEL Customer Portal verwenden.

Der Super Admin ist der erste Benutzer, der ein neues Konto registriert.

Account Admin

OBS Admin

UMS Admin

App Creator

Customer Support Account Manager

Die Benutzer mit diesen Rollen haben die folgenden Berechtigungen:

Super Admin | Account Admin | OBS Admin | UMS Admin | App Creator | Customer Support | |

|---|---|---|---|---|---|---|

Kontoverwaltung | ||||||

Konto anzeigen |

|

| ||||

Benutzerverwaltung | ||||||

Benutzer anzeigen |

|

| ||||

Benutzer einladen |

|

| ||||

Benutzerrollen hinzufügen / entfernen |

|

| ||||

OBS IdP (Onboarding Service Identity Provider) | ||||||

IGEL OS IdP registrieren |

|

| ||||

OBS-Instanz verwenden |

|

| ||||

IGEL OS Onboarding | ||||||

OBS-Instanzen registrieren |

|

| ||||

OBS-Attribute anzeigen |

|

| ||||

OBS-Attribute verwenden |

|

| ||||

OBS-Attribute anlegen |

|

| ||||

OBS-Attribute hinzufügen / ändern |

|

| ||||

UMS Management | ||||||

UMS Instanzen öffnen |

|

| ||||

UMS Instanzen verwenden |

|

| ||||

UMS Instanzen erstellen |

|

| ||||

UMS Instanzen hinzufügen / ändern |

|

| ||||

App Creator Portal | ||||||

Apps über das IGEL App Creator Portal erstellen |

|

| ||||

Support / Fallmanagement | ||||||

Support-Fälle anzeigen |

|

| ||||

Support-Fälle erstellen |

|

| ||||

RMA-Fälle anzeigen |

|

| ||||

RMA-Fälle erstellen |

|

| ||||

Rücksetzschlüssel-Fälle erstellen |

|

| ||||

Lizenzfragen einreichen |

|

| ||||

Einen Benutzer einladen und eine Rolle zuweisen

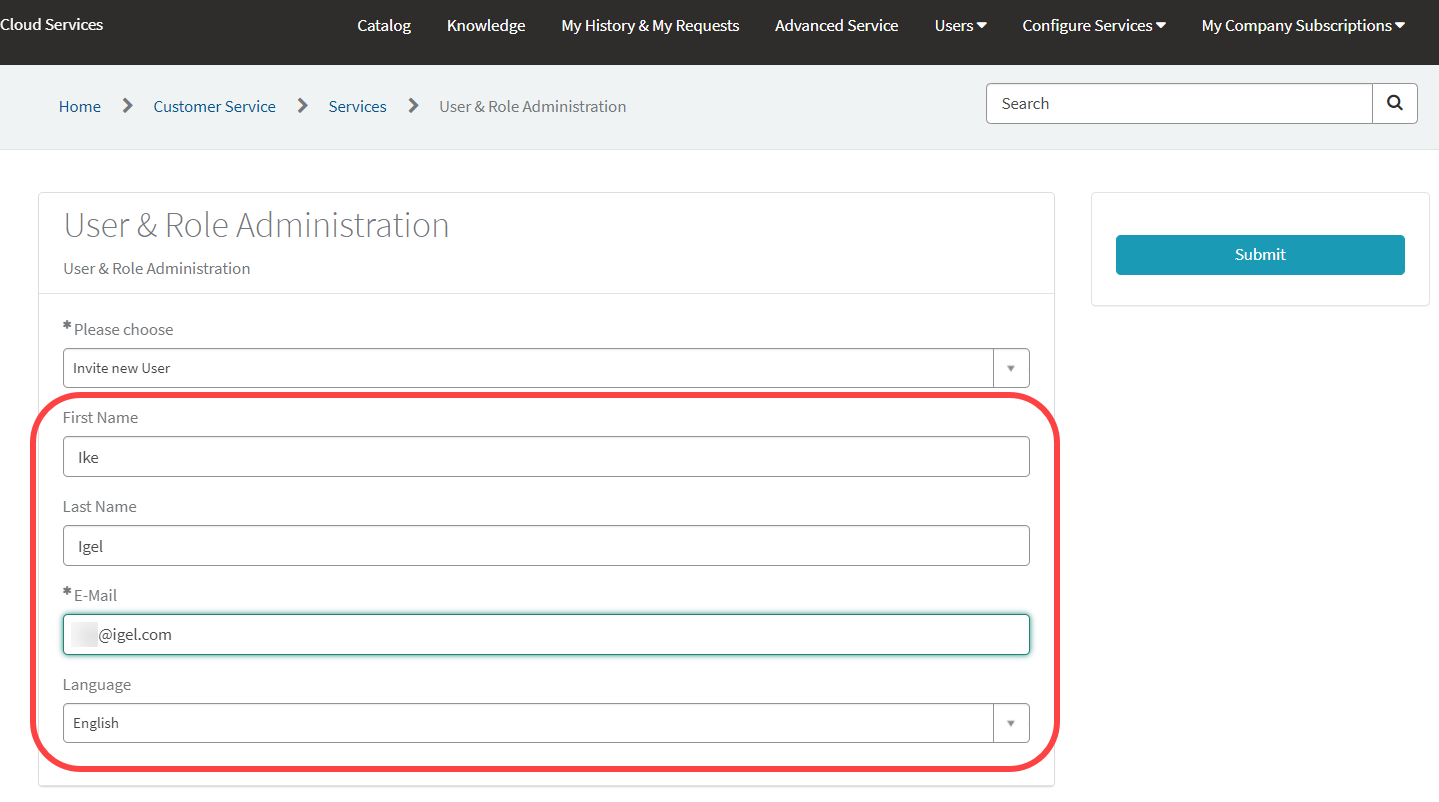

Im folgenden Beispiel laden wir einen neuen Benutzer ein und machen diesen Benutzer zum OBS-Administrator.

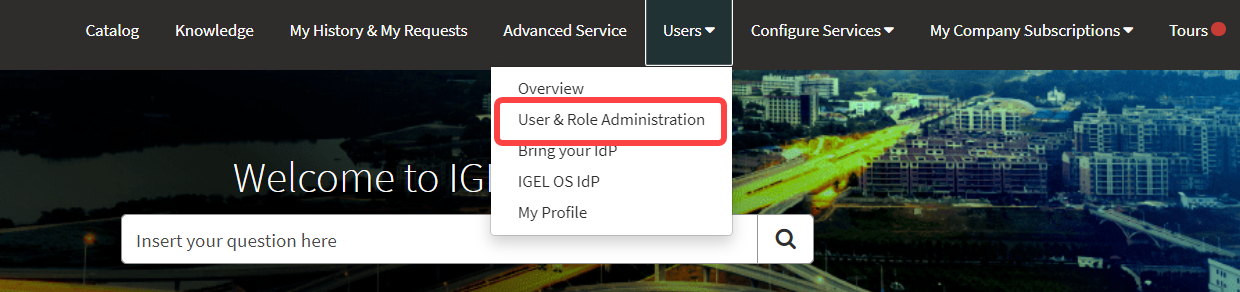

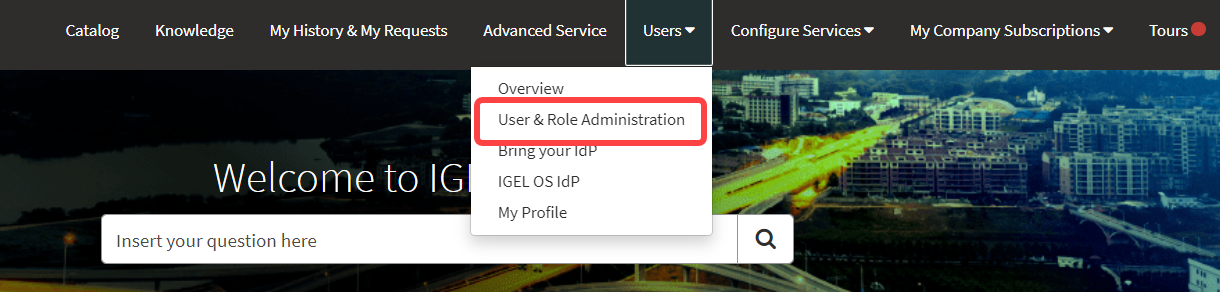

Öffnen Sie das IGEL Customer Portal, loggen Sie sich in Ihr Admin-Konto ein und wählen Sie Users > User & Role Administration.

Wählen Sie Invite new User.

Geben Sie die Daten des neuen Benutzers ein:

First Name: Vorname des Benutzers

Last Name: Nachname des Benutzers

E-Mail (erforderlich): E-Mail-Adresse des Benutzers

Language: Bevorzugte Sprache für den Benutzer

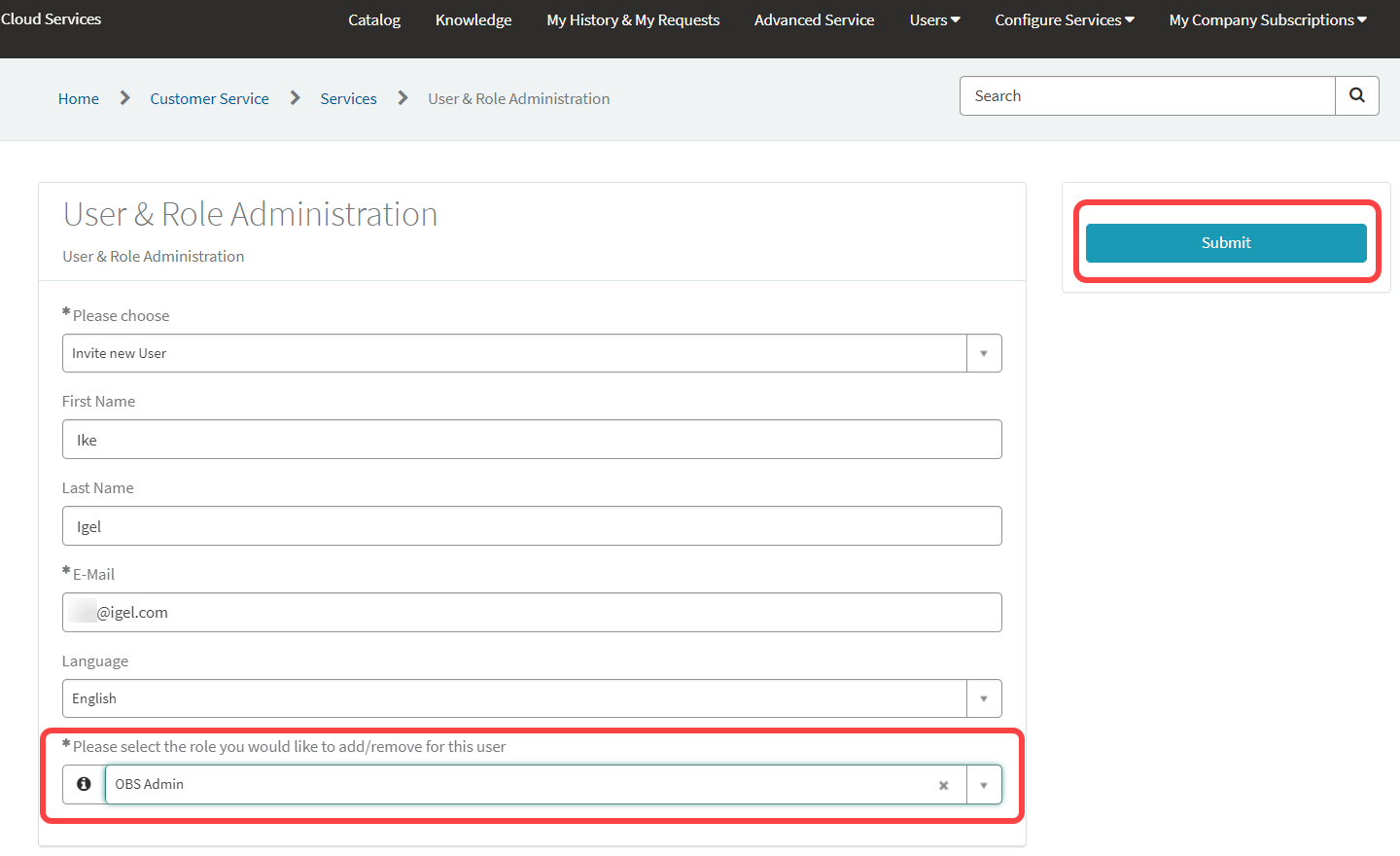

Wählen Sie OBS Admin als Rolle und klicken Sie auf Submit.

Die Einladungsmail wird an den Benutzer gesendet.

Die Liste der Benutzer wird angezeigt; sie enthält den neu hinzugefügten Benutzer.

Wenn der Benutzer die Einladung annimmt, wird das Konto erstellt und die Rolle zugewiesen. Lehnt der Benutzer ab, wird das Konto nicht erstellt.

Der Super Admin erhält eine Bestätigungs-E-Mail.

Einladungen stornieren und erneut senden

Sie können ausstehende Einladungen stornieren oder erneut senden, wenn Sie eine der folgenden Rollen haben:

Super Admin

Account Admin

Ausstehende Einladungen, die älter als 30 Tage sind, werden automatisch gelöscht. Wenn eine Einladung gelöscht wurde, können Sie eine neue erstellen.

Öffnen Sie das IGEL Customer Portal, loggen Sie sich in Ihr Admin-Konto ein und wählen Sie Users > Overview.

Die Benutzer werden aufgelistet.

Suchen Sie den entsprechenden Benutzer und klicken Sie auf Resend, um die Einladung erneut zu senden, bzw. Cancel, um die Einladung zu stornieren.

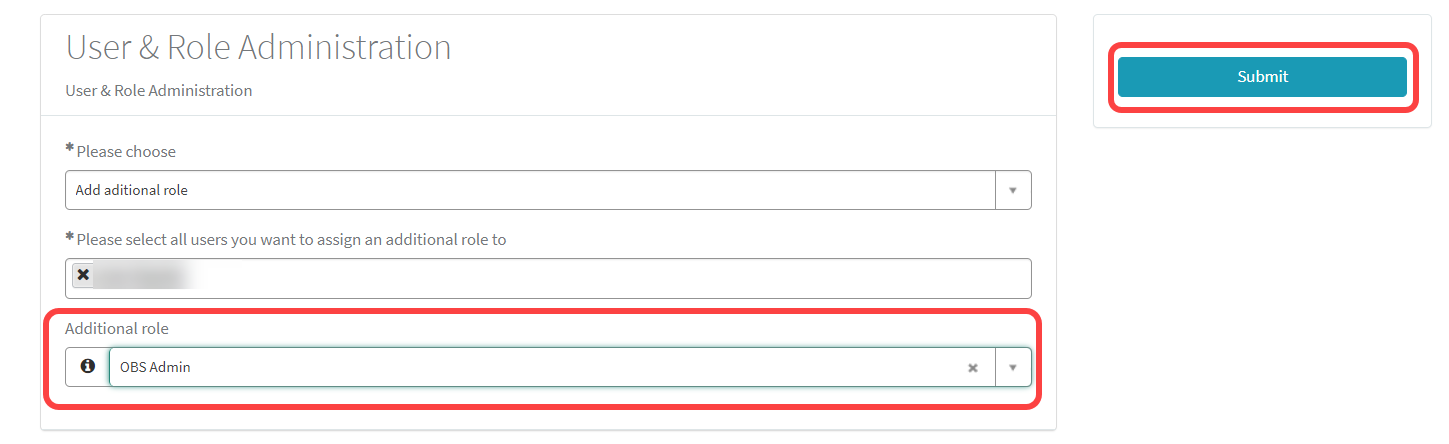

Eine Rolle zu einem bestehenden Benutzer hinzufügen

Öffnen Sie das IGEL Customer Portal, loggen Sie sich in Ihr Admin-Konto ein und wählen Sie Users > User & Role Adminstration.

Wählen Sie Add additional role.

Wählen Sie einen oder mehrere Benutzer aus, denen die Rolle zugewiesen werden soll.

Wählen Sie OBS Admin als zusätzliche Rolle aus und klicken Sie auf Submit.

Die aktualisierte Liste der Benutzer wird angezeigt.

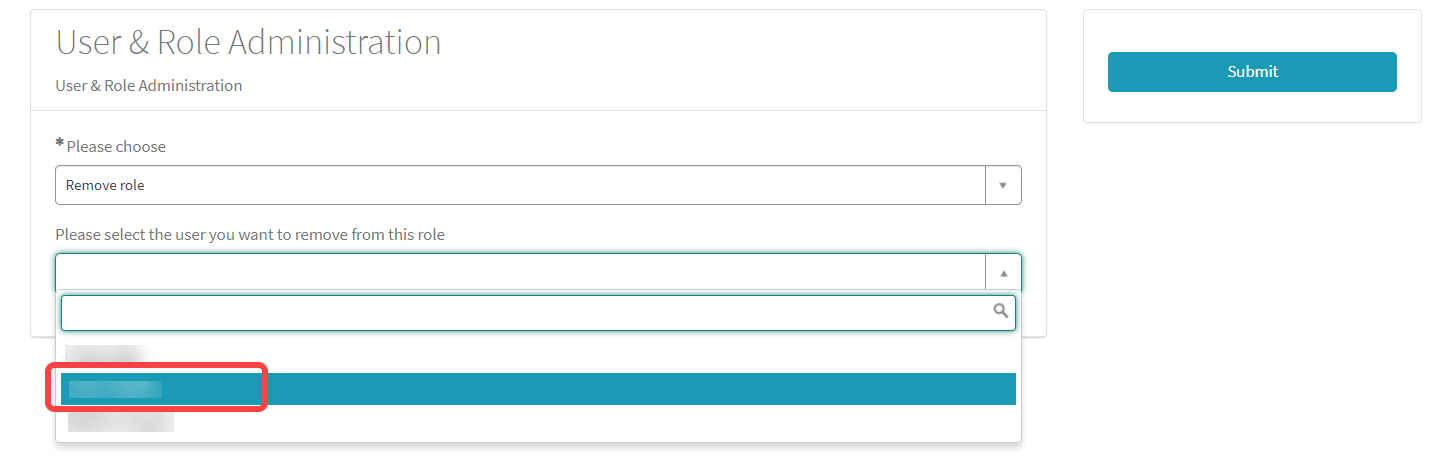

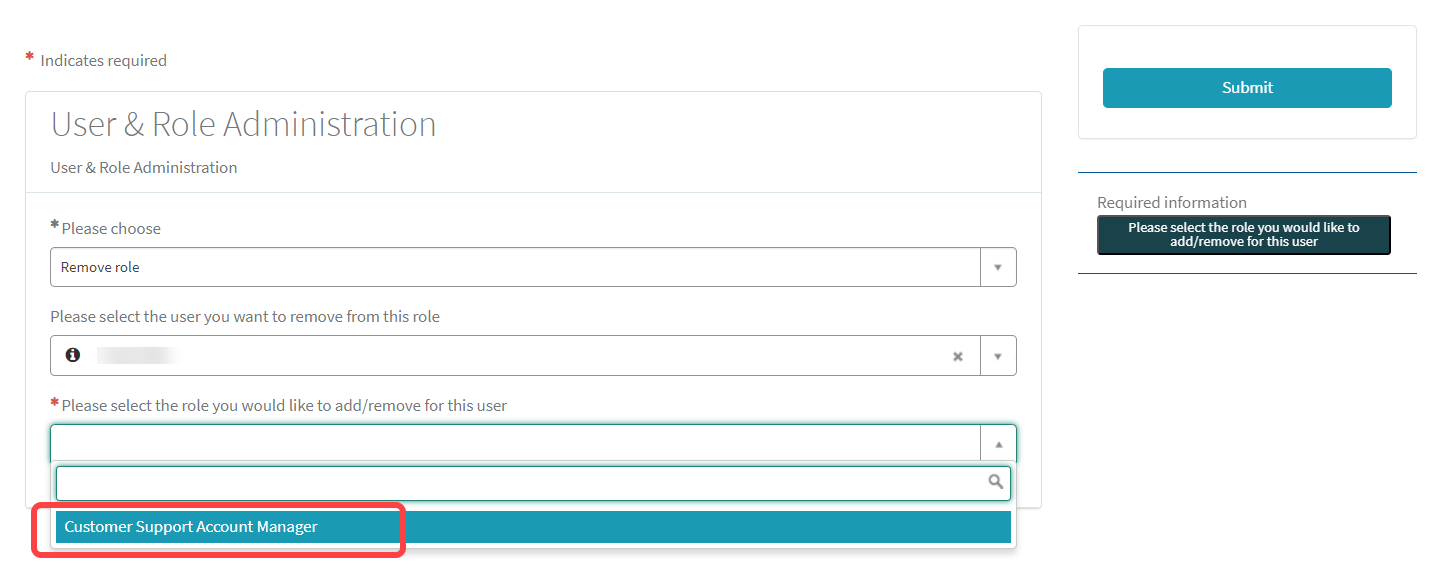

Eine Rolle entfernen / Benutzer deaktivieren

Sie können eine oder mehrere Rollen von einem Benutzer entfernen. Wenn Sie einen Benutzer deaktivieren, wird das Konto gelöscht. Es werden keine E-Mails mehr an dieses Konto gesendet.

Öffnen Sie das IGEL Customer Portal, melden Sie sich an Ihrem Admin-Konto an und wählen Sie Users > User & Role Administration.

Wählen Sie Remove role.

Wählen Sie den Benutzer aus, von dem Sie eine Rolle entfernen möchten.

Wählen Sie die Rolle, die Sie von dem Benutzer entfernen möchten.

Klicken Sie auf Submit, um die Änderung zu bestätigen.

Okta als föderierten Identitätsanbieter verwenden

Eine App-Integration in Okta einrichten

IGEL Cloud Services verwendet Azure Active Directory (AAD). Um Identitäten von Okta in Azure Active Directory (AAD) zu föderieren, müssen Sie eine Anwendungsintegration in Ihrem Okta-Tenant einrichten. Erstellen Sie deshalb wie folgt eine SAML 2.0-Anwendung.

Melden Sie sich bei Ihrem Administratorkonto bei Okta an, gehen Sie zu Applications und klicken Sie auf Create App Integration.

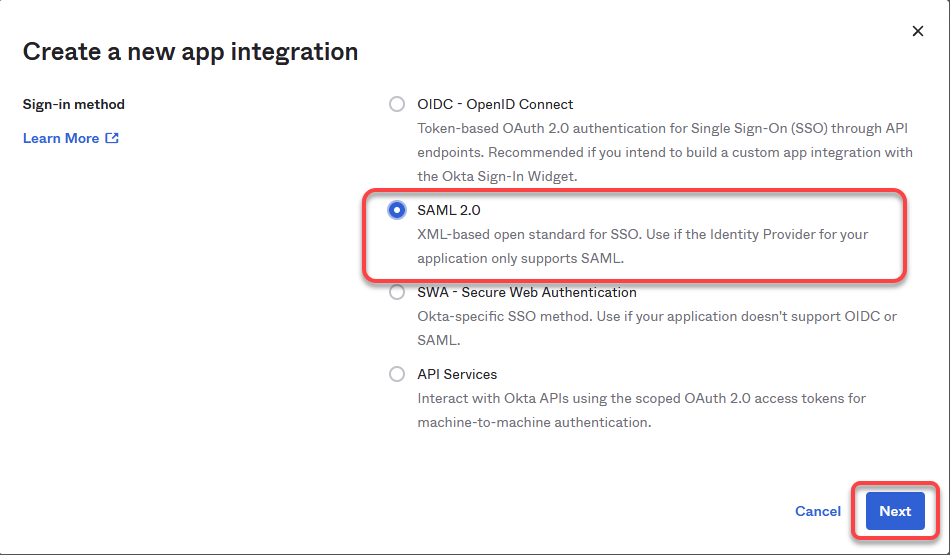

Wählen Sie SAML 2.0 und klicken Sie auf Next.

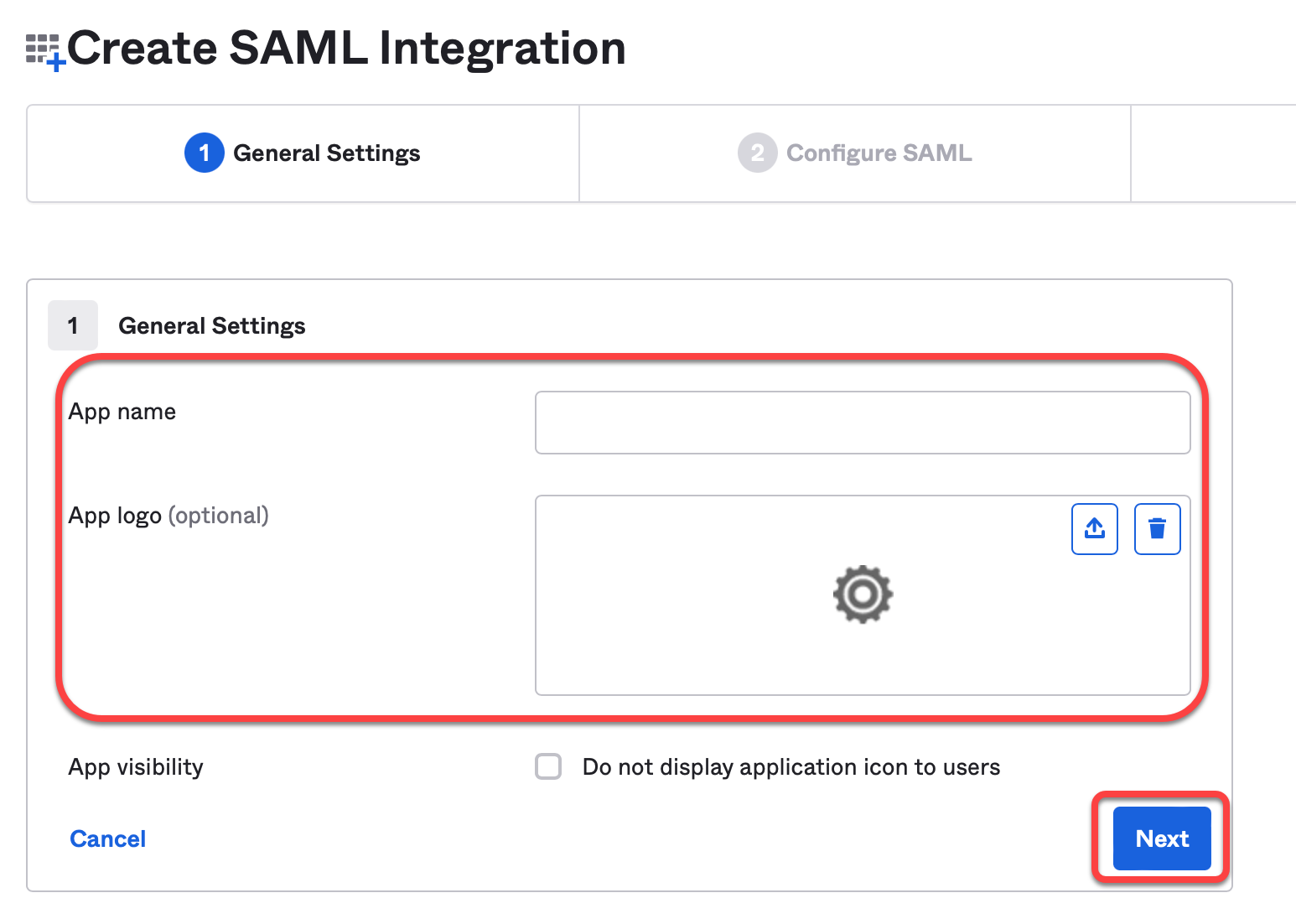

Definieren Sie einen App Namen im Feld App name, optional ein App-Logo im Feld App logo und klicken Sie auf Next.

Bearbeiten Sie die SAML-Verbindungsdetails wie folgt:

Single sign-on URL: Geben Sie

https://login.microsoftonline.com/login.srfein.Use this for Recipient URL and Destination URL: Aktivieren Sie dieses Kontrollkästchen.

Audience URI (SP Entity ID): Geben Sie

urn:federation:MicrosoftOnlineein.Application username: Setzen Sie dies auf Email.

Fügen Sie die folgenden Attribute hinzu:

Name:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress; Value:user.emailName:

NameID Format; Value:urn:oasis:names:tc:SAML:2.0:nameid-format:persistent

Schließen Sie die Integration Ihrer App ab.

Die SAML 2.0-Verbindungsdaten extrahieren

In diesem Schritt extrahieren Sie die Verbindungsdaten, die für die Erstellung einer externen Identität verwendet werden, die für den IGEL Onboarding Service (OBS) genutzt wird.

Öffnen Sie die Einstellungen für Ihre Anwendung und wählen Sie Sign On.

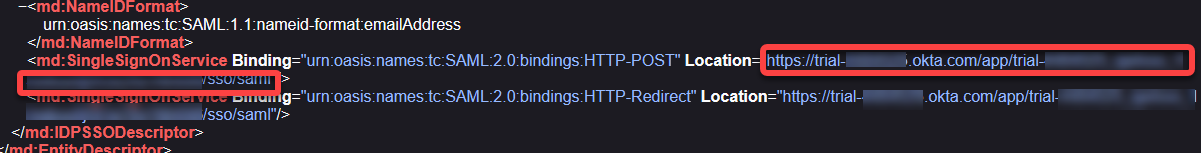

Klicken Sie auf den Link Identity Provider metadata, um die Daten herunterzuladen, die Sie anschließend für die Konfiguration des IGEL Onboarding Service (OBS) verwenden werden. Die Daten sind in einer XML-Datei enthalten. Notieren Sie sich auch die URL dieses Links, da Sie die URL später noch benötigen werden.

Beispiel Metadaten-Datei:

Okta als Ihren föderierten IdP konfigurieren

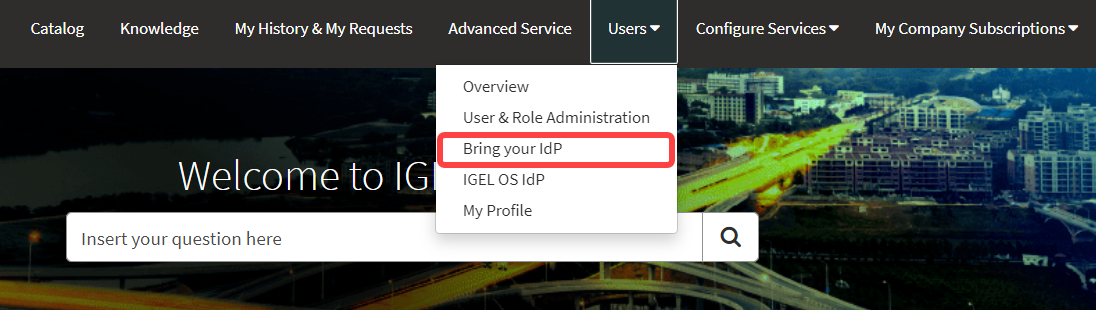

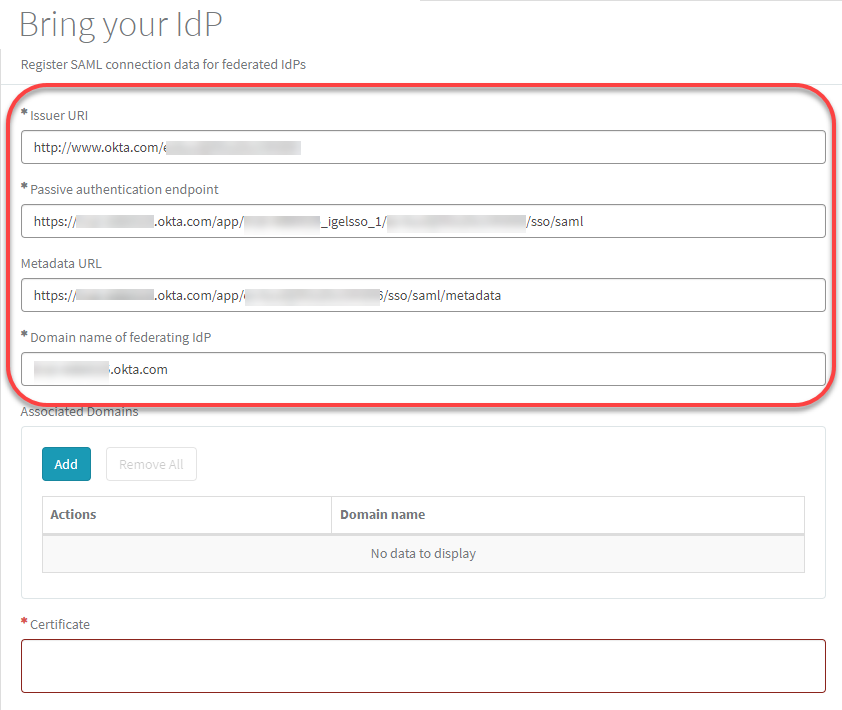

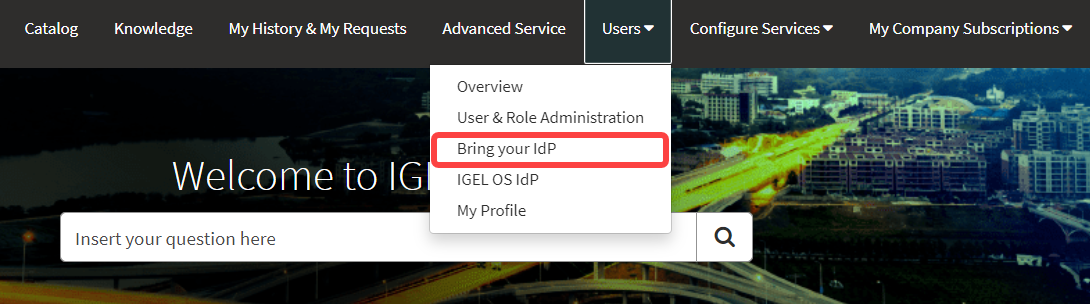

Öffnen Sie das IGEL Customer Portal, loggen Sie sich in Ihr Admin-Konto ein und wählen Sie Users > Bring Your IdP.

Geben Sie die folgenden Daten aus Ihrer Metadaten-Datei ein:

Issuer URI: Wert des Attributs

entityIDdes Elements<md:EntityDescriptor>

Passive authentication endpoint: Geben Sie den Wert des Attributs

Locationdes Elements<md:SingleSignOnService>ein.

Metadata URL: Geben Sie die URL des Links Identity Provider metadata ein, den Sie zuvor zum Herunterladen der Metadaten-Datei verwendet haben.

Domain name of federating IdP: Der Teil von Passive authentication endpoint vor

/app/ohnehttps://. Beispiel:mycompanydomain.okta.com

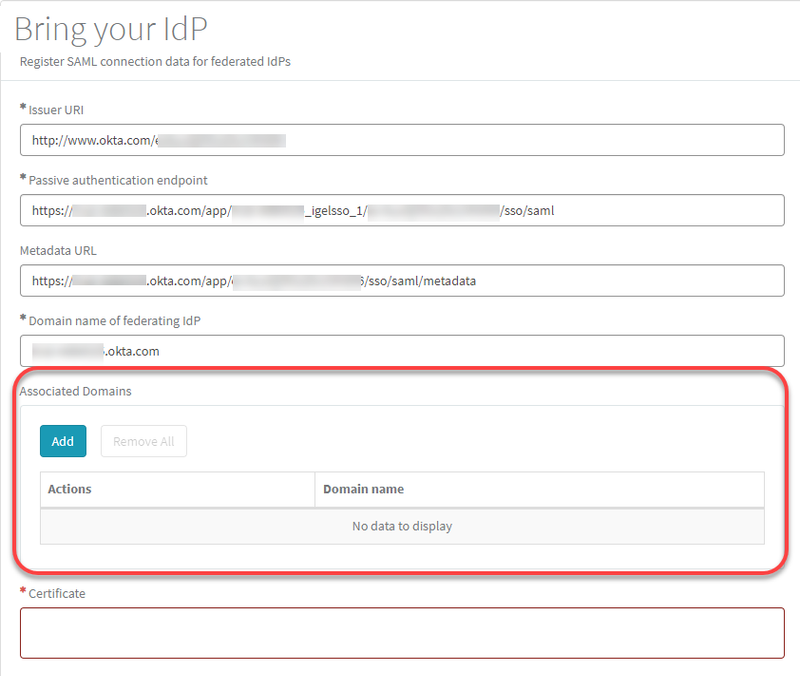

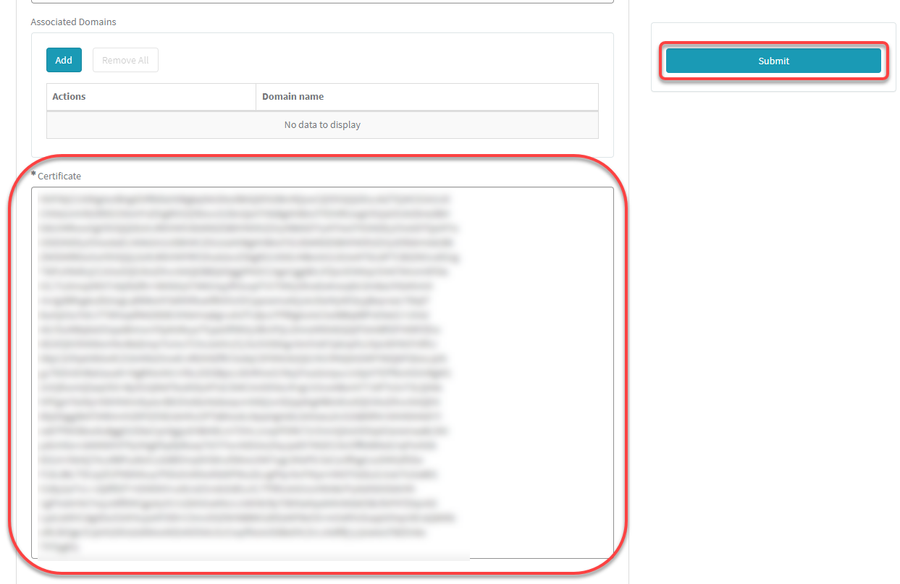

Unter Associated Domains fügen Sie die Domänen hinzu, die mit Ihrem föderierten IdP verbunden sein werden.

Unter Certificate, fügen Sie den Inhalt des Elements

<ds:X509Certificate>ein und klicken Sie auf Submit.

Die Anwendung den Benutzern zuweisen

Im letzten Schritt weisen Sie die erstellte Anwendung den entsprechenden Benutzer zu. Danach können diese Benutzer ihre Geräte mit dem UMS in ihrem Firmennetzwerk verbinden.

Sie können einzelne oder mehrere Benutzer gleichzeitig zuweisen.

Wählen Sie in Ihrer Okta-Anwendung Assignments.

Weisen Sie die neue Anwendung den Benutzern zu.

Ping als föderierter Identitätsanbieter verwenden

Eine App-Integration in Ping einrichten

Um Identitäten von Ping zu Azure Active Directory (AAD) zu föderieren, müssen Sie eine Anwendungsintegration in Ihrem Ping-Tenant einrichten. Erstellen Sie deshalb wie folgt eine SAML 2.0-Anwendung.

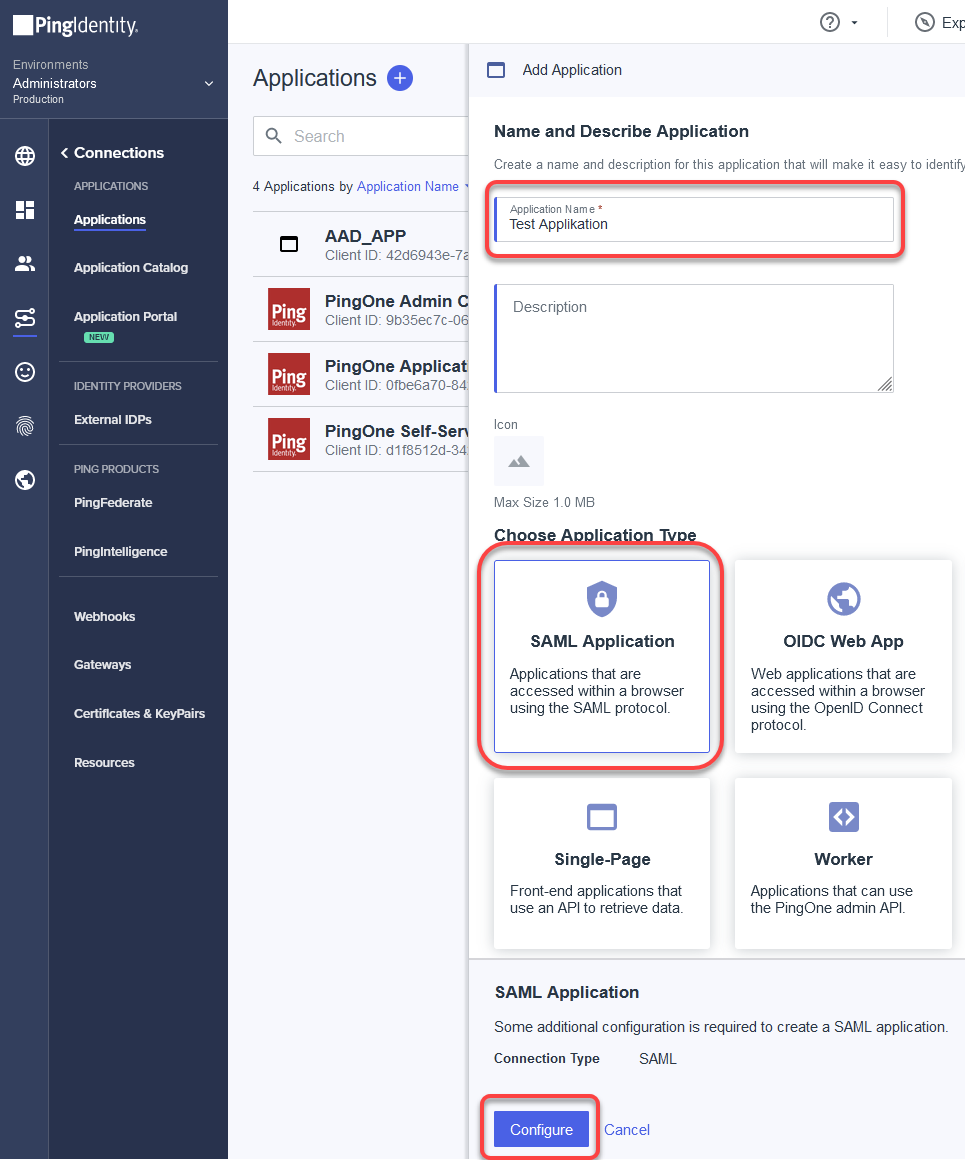

Melden Sie sich in Ihrem Konto bei Ping an, gehen Sie zu Connection > Applications. Klicken Sie auf das Symbol “+”, um eine neue Anwendung hinzuzufügen.

Geben Sie einen Anwendungsnamen im Feld Application Name ein, wählen Sie SAML-Anwendung als Anwendungstyp (Application Type) und klicken Sie auf Configure.

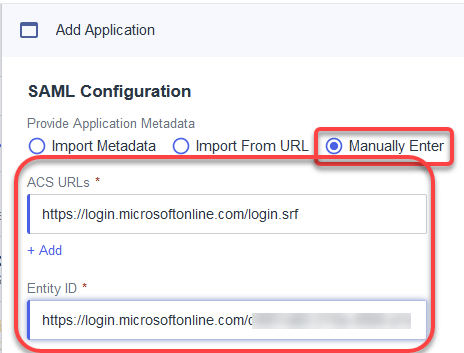

Wählen Sie im Dialog SAML Configuration die Option Manuelly Enter und geben Sie die folgenden Daten ein:

ACS URLs: Geben Sie

https://login.microsoftonline.com/login.srfEntity ID: Geben Sie das Präfix

https://login.microsoftonline.com/gefolgt von der Azure Active Directory Tenant ID ein.

Erstellen Sie die Anwendung.

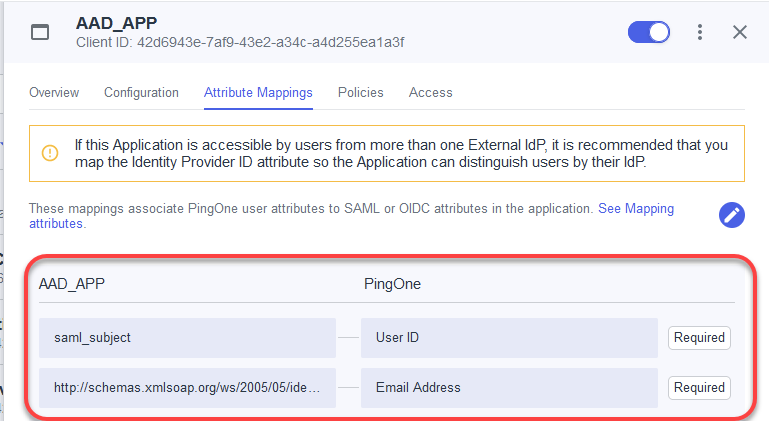

Bearbeiten/erstellen Sie die folgenden Attribut-Mappings:

Mappen Sie

saml_subjectaufUser ID.Erstellen Sie den Bezeichner

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressund mappen Sie ihn aufEmail Adress.

Schließen Sie die Einrichtung der Anwendung ab.

Die SAML 2.0-Verbindungsdaten abrufen

In diesem Schritt erhalten Sie die Verbindungsdaten, die für die Erstellung einer externen Identität verwendet werden, die für den IGEL Onboarding Service (OBS) genutzt wird.

→ Öffnen Sie die Einstellungen für Ihre Anwendung und wählen Sie Configuration.

Die relevanten Daten werden angezeigt und können in die Zwischenablage kopiert werden.

Ping als Ihren föderierten IdP konfigurieren

Öffnen Sie das IGEL Customer Portal, loggen Sie sich in Ihr Admin-Konto ein und wählen Sie Users > Bring your IdP.

Geben Sie die folgenden Daten aus Ihrer Metadaten-Datei ein:

Issuer URI: Die Issuer ID von der Ping Configuration-Seite.

Passive authentication endpoint: Der Wert von Single Signon Service von der Ping Configuration-Seite.

Metadata URL: IDP Metadata URL von der Ping Configuration-Seite.

Domaine name of federating IdP: Geben Sie den Domänennamen ein, der mit Ihrem Ping-Konto verbunden ist.