So erstellen Sie Zertifikate aus einem vorhandenen Root-Zertifikat

Dieser Artikel beschreibt die Erstellung von ICG Zertifikaten aus einem bestehenden Root-Zertifikat in IGEL Universal Management Suite (UMS) ab UMS Version 6.02.

Erforderliche Dateien für Zertifikate

Die folgenden Dateien sind erforderlich:

CA-Zertifikat

CA-Privatschlüssel

Wenn Sie das CA-Signatur-Root-Zertifikat und den dazugehörigen Schlüssel von einem Microsoft CA-Server exportieren müssen, können Sie diesem Dokument von Cisco verwenden: Wie exportiere und konvertiere ich ein pX CA-Root-Zertifikat und einen pX-Schlüssel von einem Microsoft CA-Server?

Importieren Ihrer bestehenden privaten CA-Dateien in UMS

In der UMS-Konsole gehen Sie zu UMS Administration > Globale Konfiguration > Cloud Gateway Optionen.

Im Abschnitt Zertifikate klicken Sie auf

, um das Root-Zertifikat zu importieren.

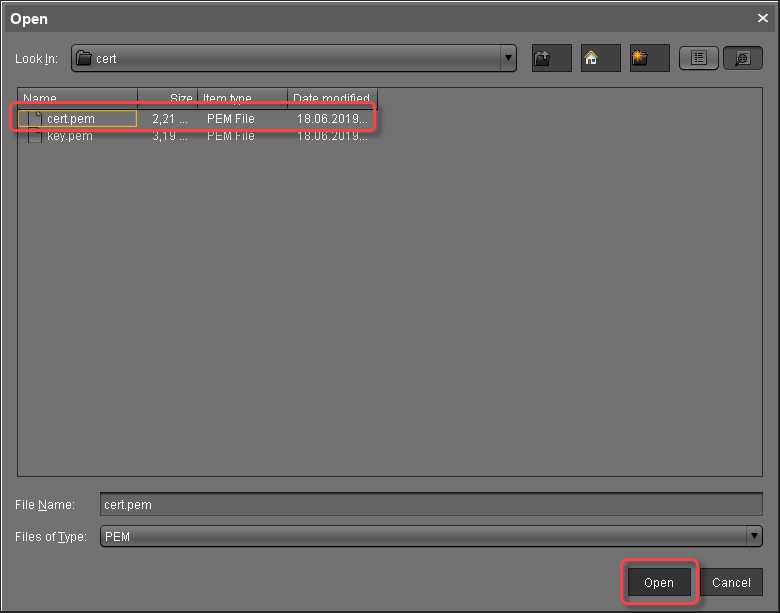

, um das Root-Zertifikat zu importieren.Wählen Sie die CA-Root-Zertifikatsdatei (PEM-Format) und klicken Sie auf Öffnen.

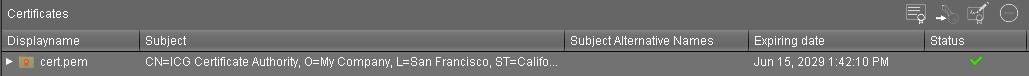

Das CA-Root-Zertifikat erscheint in der Liste.

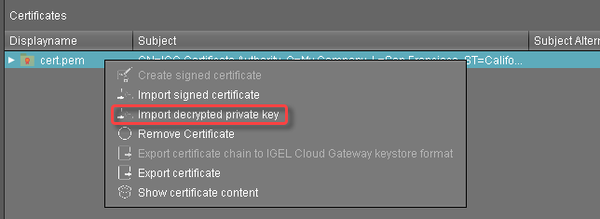

Klicken Sie mit der rechten Maustaste auf das CA-Root-Zertifikat und wählen Sie Entschlüsselten privaten Schlüssel importieren.

Wenn der private Schlüssel mit einer Passphrase geschützt ist, müssen Sie ihn mit dem OpenSSL-Kommandozeilentool entschlüsseln:

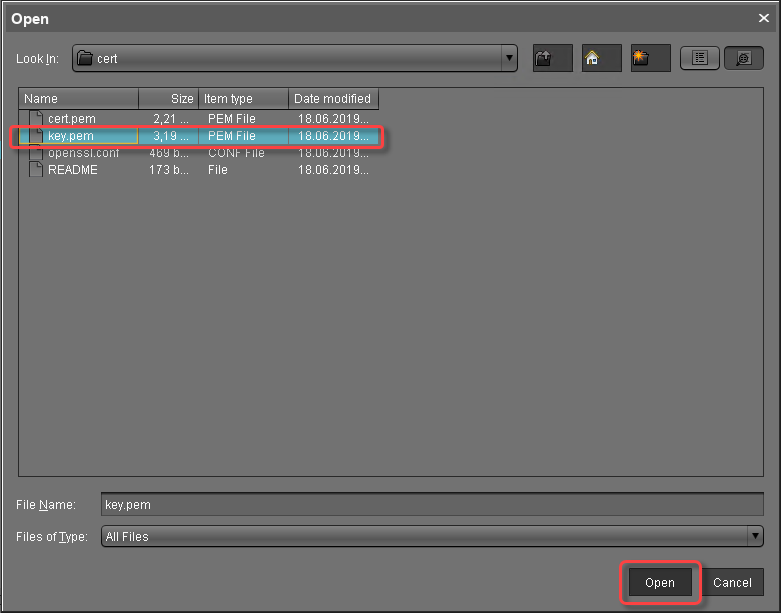

openssl rsa -in encrypted.key -out decrypted.keyWählen Sie die entschlüsselte private Schlüsseldatei und klicken Sie auf Öffnen.

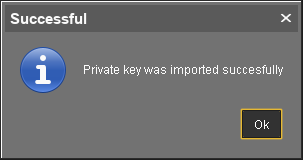

Wenn alles gut gegangen ist, wird eine Erfolgsmeldung angezeigt.

Die CA ist nun einsatzbereit.

Erstellen eines signierten Zertifikats

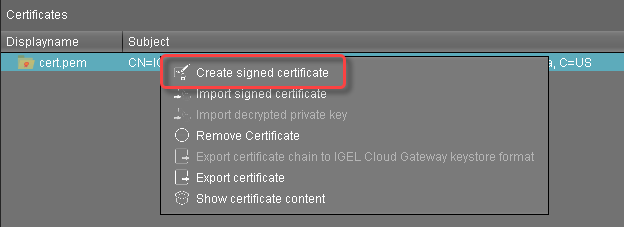

Klicken Sie mit der rechten Maustaste auf das CA-Root-Zertifikat und wählen Sie Signiertes Zertifikat erstellen.

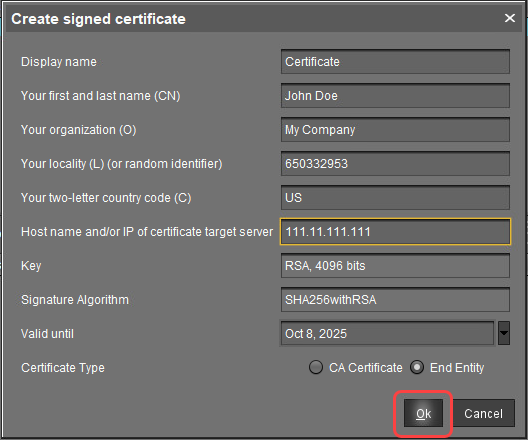

Füllen Sie die Zertifikatsfelder aus:

Anzeigename: Name des Zertifikats

Ihr Vor- und Nachname: Name des Zertifikatsinhabers

Ihre Organisation: Name der Organisation oder des Unternehmens

Ihre Stadt oder Ortschaft: Ort

Ihr zweistelliger Ländercode: ISO 3166 Ländercode, z.B.

US,UKoderESHostname und/oder IP-Adresse des Zielservers des Zertifikats: Hostname(n) oder IP-Adresse(n), für die das Zertifikat gültig ist. Mehrere Einträge sind erlaubt, getrennt durch Semikolon.

Hier müssen alle IP-Adressen und Hostnamen angegeben werden, unter denen das ICG von innerhalb oder außerhalb des Firmennetzes erreichbar sein wird.

Schlüssel: Die für Cloud Gateway Zertifikate verwendete Schlüsselspezifikation. Es wird ein Standardwert verwendet, der nicht geändert werden kann. Der Wert ist: RSA mit einer Schlüsselgröße von 4096 Bit

Signaturalgorithmus: Der für Cloud Gateway Zertifikate verwendete Signaturalgorithmus. Es wird ein Standardwert verwendet, der nicht geändert werden kann. Der Wert ist SHA512mitRSA

Gültig bis: Lokales Datum, an dem dieses Zertifikat abläuft. (Standard: in einem Jahr)

Zertifikatstyp: Wählen Sie "End Entity".

Klicken Sie auf OK.

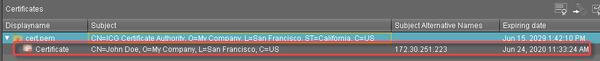

Ein Schlüsselpaar und ein Zertifikat werden erzeugt. Das signierte Zertifikat erscheint in der Liste.

Die Generierung von Schlüsseln kann auf virtuellen Maschinen (VMs) erhebliche Zeit in Anspruch nehmen, da diese nicht über eine leistungsfähige (Pseudo-)Zufallszahlenquelle verfügen. Auf Linux-VMs kann dies durch die Installation des haveged-Pakets verbessert werden.

Weiter geht es mit Installation von IGEL Cloud Gateway.