Authentifizierung in IGEL OS 12

Dieser Artikel zeigt, wie die Netzwerkport-Authentifizierung in IGEL OS aktiviert und konfiguriert wird.

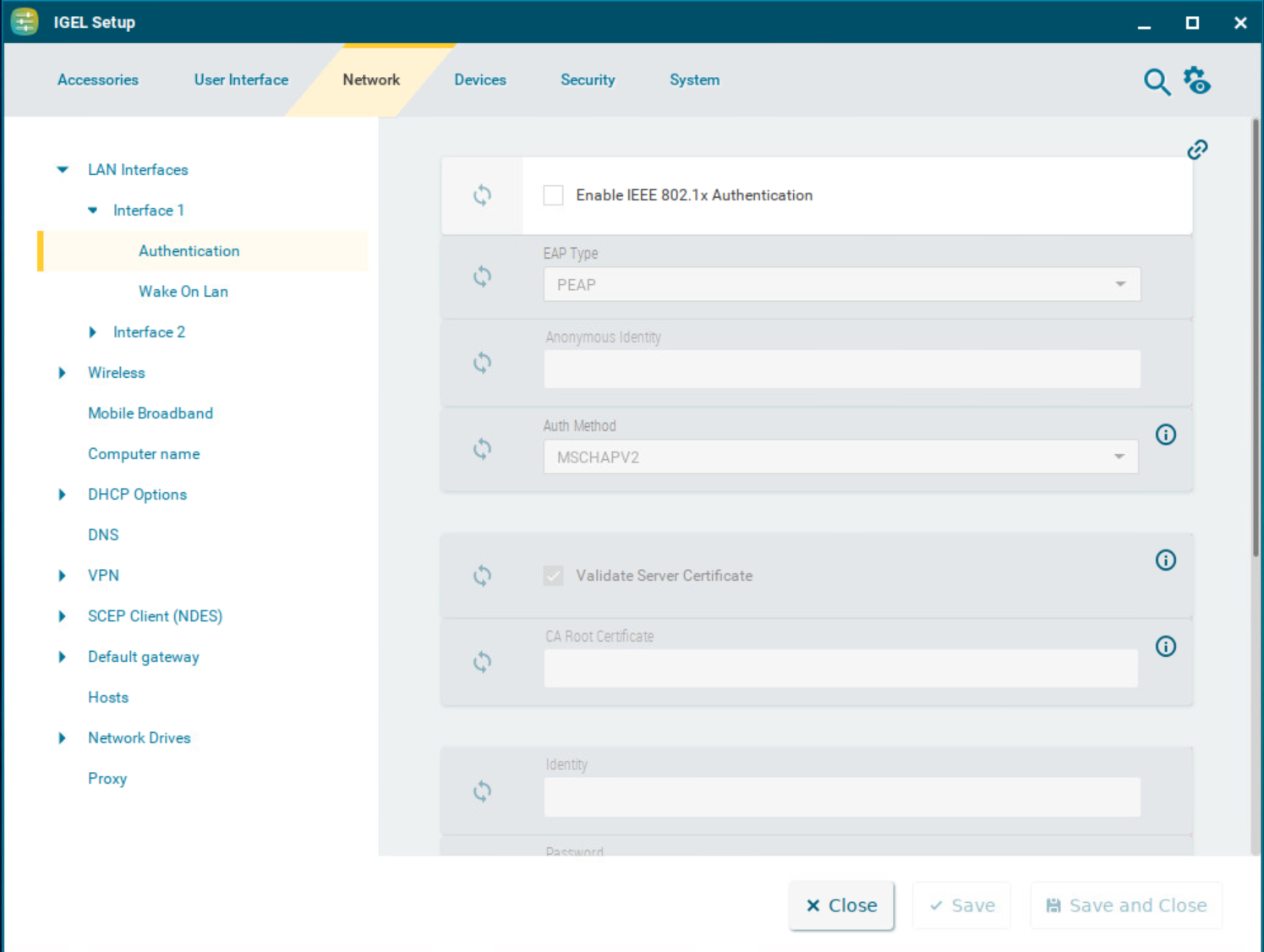

Menüpfad: Netzwerk > LAN-Schnittstellen > [Schnittstelle] > Authentifizierung

Aktivierung der IEEE-802.1x-Authentifizierung

☑ Die Netzwerkport-Authentifizierung ist aktiviert.

☐ Die Netzwerkport-Authentifizierung ist deaktiviert. (Standard)

Wenn Sie die Authentifizierung aktivieren, werden weitere Optionen verfügbar:

EAP-Typ

Der Typ des Authentifizierungsverfahrens:

PEAP: Protected Extensible Authentication Protocol (Standard)

TLS: Transport Layer Security mit Client Zertifikat

TTLS: Tunneled Transport Layer Security

FAST: Flexible Authentifizierung über sicheres Tunneling

Anonyme Identität

Diese Identität wird bei der Authentifizierung anstelle der eigentlichen Identität gesendet. Dies verhindert die Offenlegung der tatsächlichen Identität des Benutzers. Die anonyme Identität ist für jeden der oben genannten EAP-Typen relevant, außer für TLS.

Authentifizierungsmethode

Die folgenden Authentifizierungsmethoden sind verfügbar:

MSCHAPV2: Microsoft Challenge Handshake Authentication Protocol (Standard)

TLS: Transport Layer Security mit Client Zertifikat

GTC: Generische Token-Karte

MD5: MD5-Challenge

PAP: Password Authentication Protocol

Server-Zertifikat validieren

☑ Das Zertifikat des Servers wird kryptografisch geprüft. (Standard)

CA Root Zertifikat

Der Pfad zur CA Root Zertifikatsdatei. Diese kann im PEM- oder DER-Format vorliegen.

Identität

Benutzername für RADIUS

Passwort

Passwort für den Netzwerkzugang

Wenn Sie die Felder Identität und Passwort leer lassen, wird eine Eingabemaske zur Authentifizierung angezeigt. Dies gilt jedoch nicht für die Methoden mit einem Client-Zertifikat (TLS und PEAP-TLS), bei denen diese Angaben obligatorisch sind.

Die folgenden Einstellungen sind relevant, wenn Sie TLS als EAP-Typ ausgewählt haben:

Zertifikate mit SCEP verwalten (NDES)

☑ Client-Zertifikate werden automatisch mit SCEP verwaltet. Für weitere Informationen siehe SCEP Client (NDES) in IGEL OS 12.

☐ Client Zertifikate werden nicht mit SCEP verwaltet. (Standard)

Client-Zertifikat

Pfad zu der Datei mit dem Zertifikat für die Client-Authentifizierung im PEM (base64)- oder DER-Format.

Wenn ein privater Schlüssel im PKCS#12 (PFX) Format verwendet wird, lassen Sie dieses Feld leer.

Privater Schlüssel

Pfad zur Datei mit dem privaten Schlüssel für das Client Zertifikat. Die Datei kann im Format PEM (base64), DER oder PKCS#12 (PFX) vorliegen. Das Passwort für den privaten Schlüssel kann für den Zugriff erforderlich sein.

Identität

Benutzername für den Netzwerkzugriff

Passwort für den Privaten Schlüssel

Passwort für den Privaten Schlüssel für das Client-Zertifikat

Die folgende Einstellung ist relevant, wenn Sie FAST als EAP-Typ ausgewählt haben:

Automatische PAC-Bereitstellung

Legt fest, wie das PAC (Protected Access Credential) an den Client geliefert wird.

Mögliche Optionen:

Deaktiviert: PAC-Dateien müssen manuell auf das Gerät übertragen werden, z.B. über UMS file transfer.

Unauthenticated: Es wird ein anonymer Tunnel für die PAC-Bereitstellung verwendet.

Authentifiziert: Für die PAC-Bereitstellung wird ein authentifizierter Tunnel verwendet.

Unrestricted: Sowohl authentifizierte als auch unauthentifizierte PAC-Bereitstellung ist erlaubt. PAC-Dateien werden automatisch nach der ersten erfolgreichen Authentifizierung erstellt. (Standard)

PAC-Dateien werden in /wfs/eap_fast_pacs/ gespeichert.

PAC-Dateinamen werden automatisch von der Identität abgeleitet, sind aber kodiert. Im Falle der manuellen PAC-Bereitstellung können Sie die PAC-Dateinamen mit dem folgenden Skript ermitteln: /bin/gen_pac_filename.sh

In Tests mit hostapd war es notwendig, TLS 1.2 zu deaktivieren. Dazu gibt man bei System > Registry > network.interfaces.ethernet.device0.ieee8021x.phase1_direct den folgenden Befehl ein: tls_disable_tlsv1_2=1

Um weitere Geräte-Registrierungsschlüssel hinzuzufügen, gehen Sie zu System > Registry > network.interfaces.ethernet.device% und klicken Sie auf Instanz hinzufügen.