Abhilfe für die Terrapin-Schwachstelle durch Registrierungsparameter in IGEL OS

Um die Terrapin-Schwachstelle zu entschärfen, können Sie einen Registrierungsparameter aktivieren, der schwache MACs und Chipper deaktiviert, um Terrapin-Angriffe zu verhindern. FWeitere Informationen zu Terrapin-Angriffen und der damit verbundenen CVE-2023-48795 finden Sie unter Security & Safety > IGEL Product Security Information > ISN 2023-39: SSH Terrapin Vulnerability und https://terrapin-attack.com/ und https://cve.mitre.org/cgi-bin/cvename.cgi?name=2023-48795.

Wenn Sie OpenSSH 9.6p1 sowohl auf dem Client als auch auf dem Server verwenden, brauchen Sie diesen Registrierungsparameter nicht zu verwenden. IGEL OS-Versionen 12.3.1 oder höher verwenden die neueste OpenSSH 9.6p1. Wenn Sie diese Version oder eine neuere auf der Gegenstelle verwenden, wird diese automatisch die neue "strict KEX"-Protokoll-Erweiterung verwenden.

Um Terrapin-Mitigation über den Registry-Parameter zu aktivieren:

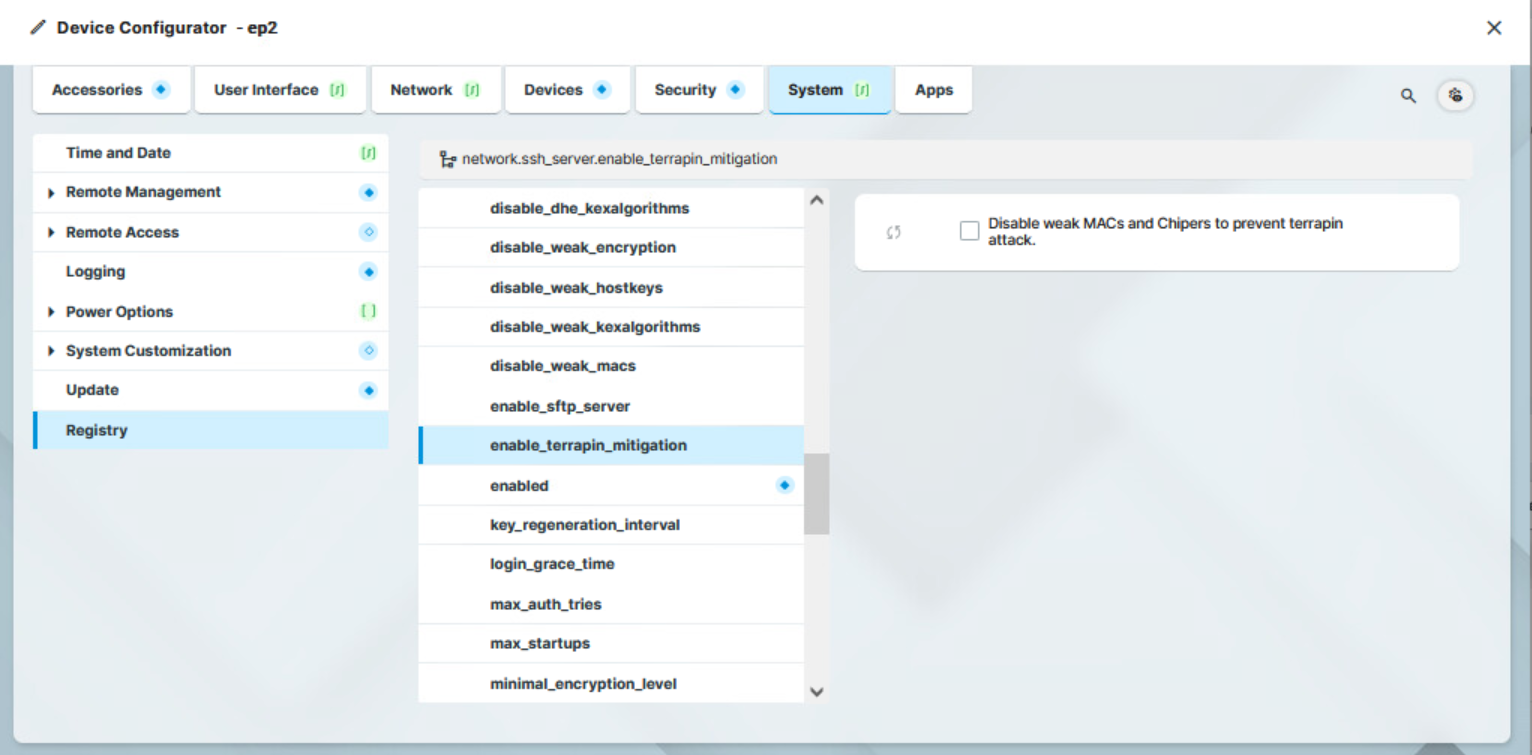

In der Konfiguration gehen Sie zu System > Registry > network > ssh_server > enable_terrapin_mitigation.

Aktivieren Sie den Parameter.

Klicken Sie auf Speichern oder Speichern und schließen um die Änderung zu speichern.

Die folgenden für Terrapin-Angriffe anfälligen Optionen sind deaktiviert:

die ChaCha20-Poly1305-Chiffre

alle -cbc-Chiffren

alle -ctr-Chiffren

alle -etm@openssh.com macs