Konfigurieren der IGEL OS11 NTLM Passthrough-Authentifizierung

Übersicht

Dieses Dokument beschreibt beispielhaft das folgende Single Sign-On (SSO) Szenario: Der Benutzer meldet sich bei Microsoft Active Directory/Kerberos über eine Smartcard an, die mit einem IGEL OS-Endgerät verbunden ist. Später verbindet sich der Firefox-Browser oder der Zoom VDI-Client über einen Proxy mit einer Remote-Site. Dieser Proxy bietet als einzige Authentifizierungsmethode die NTLM-Authentifizierung an.

Da NTLM ein Kennwort erfordert und die nicht-interaktive Anmeldung per Smartcard kein Kennwort bereitstellt, muss ein Ersatzkennwort erworben werden. Sowohl das Kerberos-System von Active Directory als auch das Endgerät müssen entsprechend konfiguriert werden; Kerberos muss zusätzliche NTLM-Anmeldedaten senden, die in einem Kerberos-Dienstticket gekapselt sind, und das Endgerät muss bei der Anmeldung ein entsprechendes Dienstticket erwerben und entschlüsseln.

Umwelt

Endpunktgeräte mit IGEL OS 11.06 oder höher

IGEL Universal Management Suite (UMS) 6.08 oder höher

Smartcard-Leser

Microsoft Active Directory

Proxy mit NTML-Authentifizierung

Anwendungen, die den NTLM verwenden können

Firefox browser

Zoom VDI client

Anweisungen

Erstellen eines Benutzerkontos in Active Directory

Erstellen Sie ein Active Directory Benutzerkonto mit einem zufälligen Anmeldenamen, z.

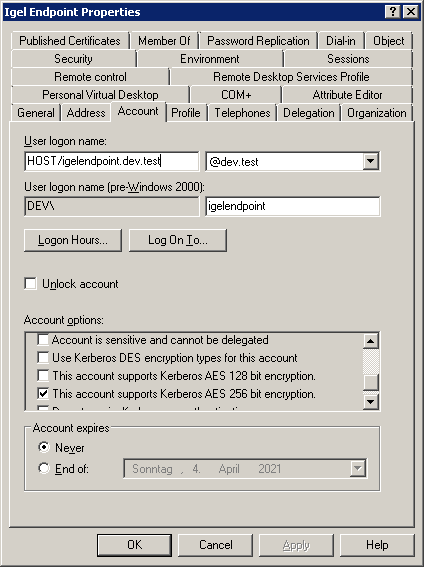

Legen Sie die folgenden Optionen für dieses Konto fest:

"Kennwort läuft nie ab"

"Dieses Konto unterstützt Kerberos AES 256 Bit Verschlüsselung."

Zuordnen des Dienstprinzipalnamens (SPN) und Erstellen einer Schlüsselkarte

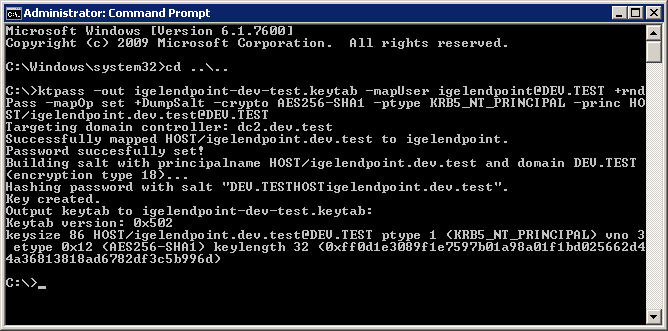

Mit der folgenden Prozedur bilden Sie den Service Principal Name Host/igelendpoint.dev.test auf den Benutzer igelendpoint@DEV.TEST, setzen das Passwort für den Benutzer igelendpoint auf eine zufällige Zeichenfolge und exportieren eine Keytab mit einem AES256-SHA1-Schlüssel:

Öffnen Sie die Kommandozeilen-Shell (

cmd.exe) als Administrator.Geben Sie den folgenden Befehl ein:

ktpass -out igelendpoint-dev-test.keytab -mapUserigelendpoint@DEV.TEST+rndPass -mapOp set +DumpSalt -crypto AES256-SHA1 -ptype KRB5_NT_PRINCIPAL -princ HOST/igelendpoint.dev.test@DEV.TEST

Überprüfen Sie die Eigenschaften Ihres neuen AD-Benutzers; der Benutzer-Anmeldename sollte sich in den SPN-Namen geändert haben:

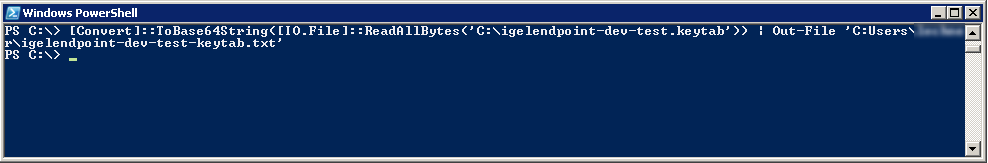

Codierung der Keytab in Base64

Um die binäre Keytab-Datei in den UMS zu übertragen, müssen Sie sie in Base64 kodieren.

Mit der folgenden Prozedur kodieren Sie die binäre Keytab-Datei igelendpoint-dev-test.keytab in igelendpoint-dev-test-keytab.txt mit Windows PowerShell:

Öffnen Sie Windows PowerShell.

Geben Sie den folgenden Befehl ein:

[Convert]::ToBase64String([IO.File]::ReadAllBytes('C:\igelendpoint-dev-test.keytab')) | Out-File 'C:\igelendpoint-dev-test-keytab.txt')

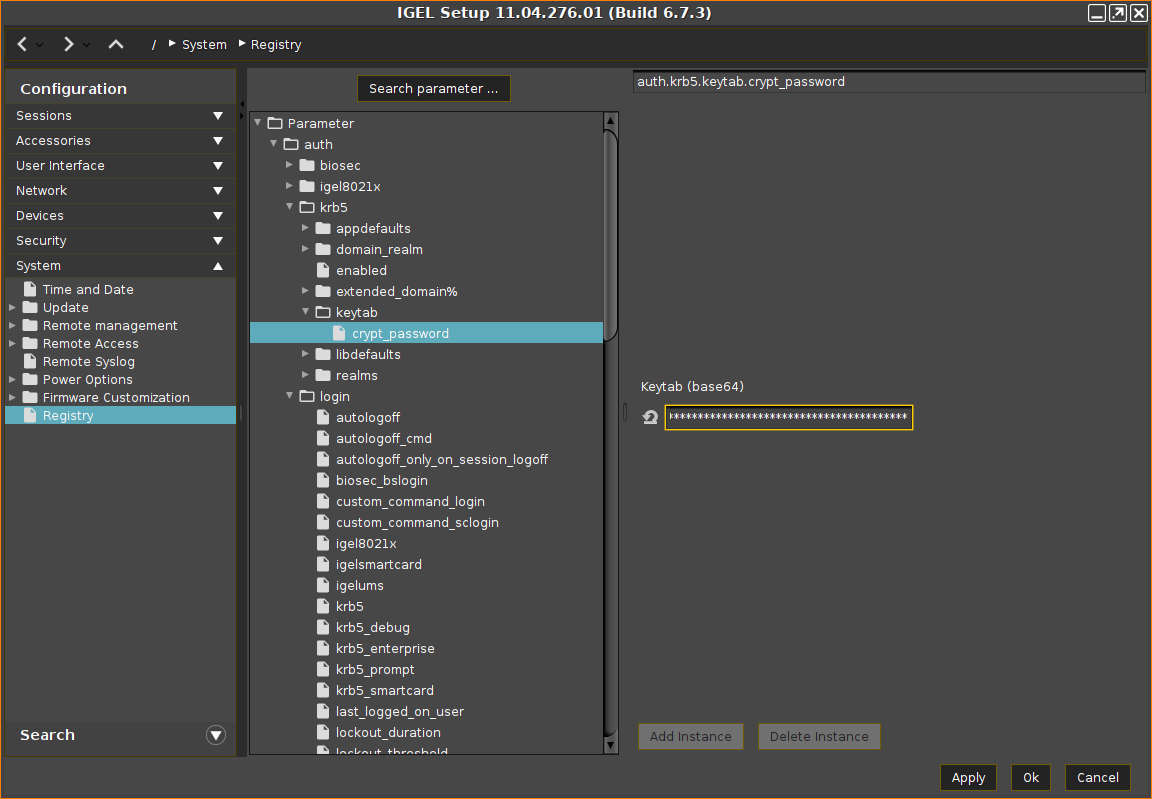

Übertragen der Keytab auf den UMS

Öffnen Sie den Konfigurationsdialog UMS oder das lokale Setup Ihres Gerätes und gehen Sie zu System > Registry > auth > krb5 > keytab > crypt_password.

Öffnen Sie die Base64-kodierte keytab-Datei (in unserem Beispiel:

igelendpoint-dev-test-keytab.txt) mit einem Texteditor.Kopieren Sie den Inhalt der Datei aus dem Texteditor und fügen Sie ihn in Keytab (base64) ein.

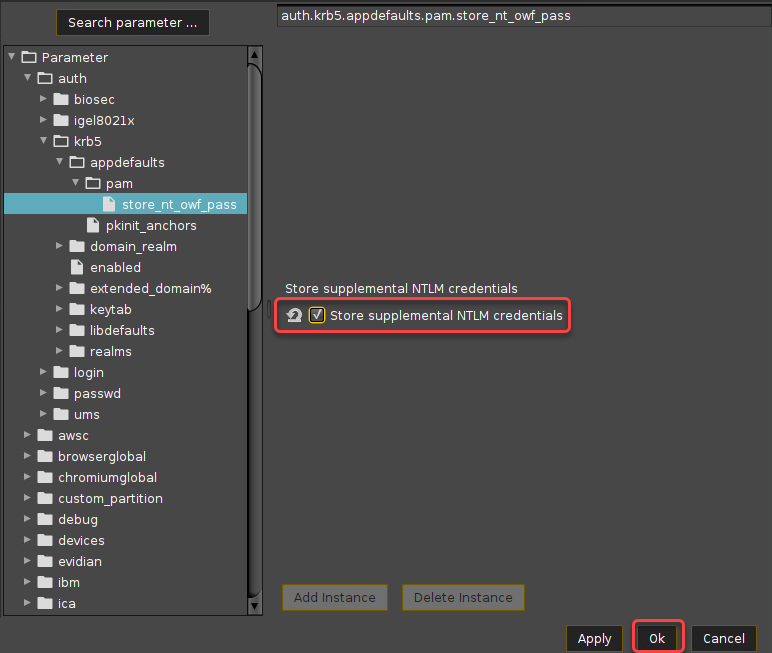

Gehen Sie zu System > Registry > auth > krb5 > appdefaults > pam > store_nt_owf_pass und aktivieren Sie Zusätzliche NTLM-Anmeldeinformationen speichern. und klicken Sie auf Ok

Überprüfen Sie, ob die NTLM-Passthrough-Authentifizierung wie erwartet funktioniert.