Abrufen der Zertifikate

Für den sicheren Modus ist es erforderlich, dass eine Reihe von Zertifikaten sowohl auf dem Endpunkt als auch auf der Tastatur vorhanden sind. Zunächst werden alle erforderlichen Zertifikate an den Endpunkt übertragen. Dann installiert der Endpunkt ein Benutzerzertifikat und den entsprechenden Schlüssel auf der Tastatur; optional wird auch das Root-CA-Zertifikat des Clients installiert. Diese Installation von Zertifikaten wird als Personalisierung bezeichnet.

Herunterladen der Gerätezertifikate

->Download aller Zertifikate von https://github.com/secureboard10/secureboard-ca:

Geräte-Root-CA-Zertifikat:

SecureboardRootCA.pemGeräte-Zwischen-CA-Zertifikate:

p-20190712.pem,p-20191030usw.

Erstellen der benutzerdefinierten Zertifikate

Gemäß "CHERRY SECUREBOARD 1.0, Software Developer's Guide", Kapitel 9.5, müssen alle Zertifikate und Schlüsselpaare, die an die Tastatur gesendet werden, die folgenden Anforderungen erfüllen:

X509 Version 3 unter Verwendung von ECDSA über NIST-Kurve prime256v1 mit entsprechenden Schlüsseln

Größe: Maximal 572 Bytes bzw. 475 Bytes im DER-Format

->Erstellen Sie die folgenden benutzerdefinierten Zertifikate:

Eine Beispiel-Anleitung für OpenSSL finden Sie in "CHERRY SECUREBOARD 1.0, Software Developer's Guide", Kapitel 9.5; siehe Cherry_Secureboard_0.4.

Außerdem enthält das SECURE BOARD 1.0 Quick Installation Package ein fertiges Shell-Skript, das Beispiel-Zertifikate erstellt. Laden Sie das Paket von Cherry Secure Board 1.0 herunter, entpacken Sie die Datei, und verwenden Sie Cherry Secureboard 1.0 cert-package V1.0/secureboard_linx/create_certs.sh (Linux) oder Cherry Secureboard 1.0 cert-package V1.0/secureboard_windows/create_certs.bat (Windows).

Zertifikat | Erforderlich/Optional | Anforderungen | Kodierung/Erweiterung | Max. Dateigröße* | Datei Name | Bemerkungen |

|---|---|---|---|---|---|---|

Benutzer Root CA Zertifikat | erforderlich | keine Angabe | PEM | keine Angabe | keine Angabe | Wenn dieses Zertifikat auch als Root-CA-Zertifikat des Clients für die gegenseitige Authentifizierung verwendet wird, muss es die Anforderungen für Zertifikate erfüllen, die an die Tastatur gesendet werden: X509 Version 3 mit ECDSA über NIST-Kurve prime256v1 mit entsprechenden Schlüsseln; max. 475 Bytes |

Zertifikate der Zwischen-CA | optional (je nach der zu verwendenden Zertifikatskette) | keine Angabe | PEM | keine Angabe | keine Angabe | |

Benutzerzertifikat (Tastatur) | erforderlich | X509 Version 3 mit ECDSA über NIST-Kurve prime256v1 mit entsprechenden Schlüsseln | DER (binär) | 572 Bytes |

| |

Entsprechende Benutzertaste (Tastatur) | erforderlich | X509 Version 3 mit ECDSA über NIST-Kurve prime256v1 mit entsprechenden Schlüsseln | PEM (ohne Passphrase) | keine Angabe |

| |

Client Root CA Zertifikat (Tastatur) | optional; for mutual authentication** | X509 Version 3 mit ECDSA über NIST-Kurve prime256v1 mit entsprechenden Schlüsseln | PEM | 475 Bytes | keine Angabe | Kann mit dem Root-CA-Zertifikat des Benutzers identisch sein |

Client-Zertifikat (Endpunkt) | optional; for mutual authentication** | X509 Version 3 mit ECDSA über NIST-Kurve prime256v1 mit entsprechenden Schlüsseln | PEM | 475 Bytes |

| |

Client-Schlüssel (Endpunkt) | optional; for mutual authentication** | X509 Version 3 mit ECDSA über NIST-Kurve prime256v1 mit entsprechenden Schlüsseln | PEM (ohne Passphrase) | keine Angabe |

|

* Der relevante Wert ist die Dateigröße, die das Zertifikat hat, wenn es im Binärformat gespeichert ist.

** Wenn diese Zertifikate installiert sind, kann die Tastatur überprüfen, ob der Endpunkt authentisch ist. Ohne die optionalen Zertifikate wird nur die Überprüfung der Authentizität der Tastatur durch den Endpunkt durchgeführt.

Bereitstellung der Personalisierungsmaschine

Die folgenden Anweisungen beschreiben, wie die erforderlichen Zertifikate auf die Personalisierungsmaschine übertragen werden. Die Personalisierungsmaschine wird die Zertifikate auf der Tastatur bereitstellen. Dazu wird die UMS verwendet.

Zunächst wird für jedes Zertifikat bzw. jede Schlüsseldatei ein Dateiobjekt erstellt, damit die Dateien von der UMS verarbeitet werden können.

Zweitens werden die Dateiobjekte der Personalisierungsmaschine zugewiesen, was dazu führt, dass die Dateien auf diese Maschine übertragen werden.

Erstellen des Dateiobjekts für das Root-CA-Zertifikat des Geräts

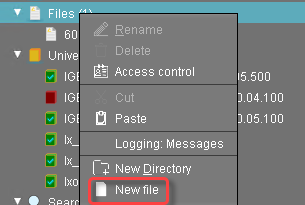

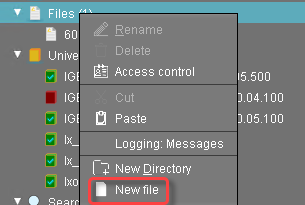

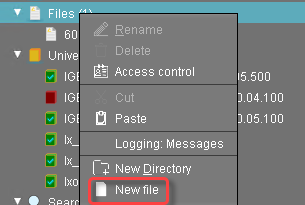

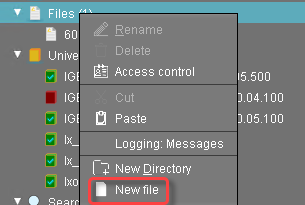

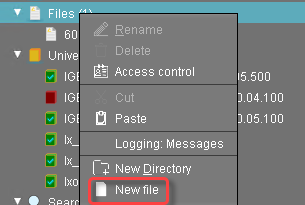

Im UMS-Strukturbaum gehen Sie auf Dateien und wählen im Kontextmenü Neue Datei.

Im Dialog Neue Datei konfigurieren Sie die Einstellungen wie folgt:

Lokale Datei: Lokaler Dateipfad von

SecureboardRootCA.pem. Verwenden Sie die Dateiauswahl, indem Sie auf klicken.

klicken. Speicherort der Gerätedatei:

/wfs/cherry/ca-certs/Zugriffsrechte - Besitzer: Lesen, Schreiben

Zugriffsrechte - Andere: Lesen

Besitzer: Root

Klicken Sie auf Ok.

In der UMS wird das Dateiobjekt SecureBoardRootCA.pem erstellt.

Erstellen des Dateiobjekts für das Geräte-Zwischenzertifikat

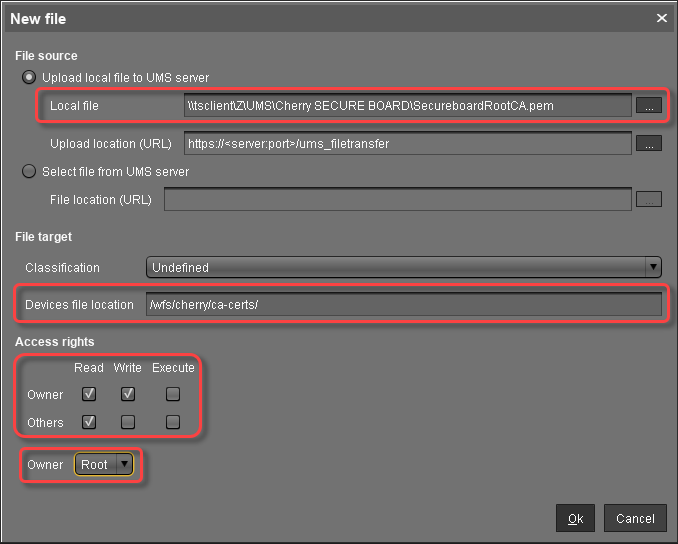

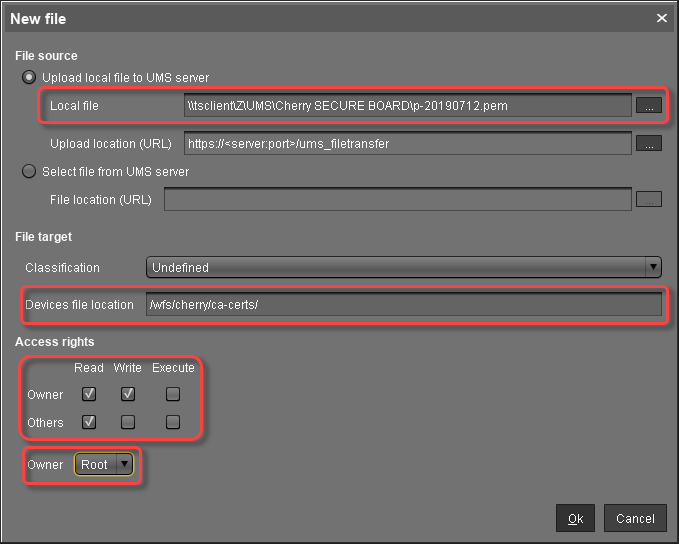

Im UMS-Strukturbaum gehen Sie auf Dateien und wählen im Kontextmenü Neue Datei.

Im Dialog Neue Datei konfigurieren Sie die Einstellungen wie folgt:

Lokale Datei: Lokaler Dateipfad der

p-20190712.pem. Verwenden Sie die Dateiauswahl, indem Sie auf klicken.

klicken.Speicherort der Gerätedatei:

/wfs/cherry/ca-certs/Zugriffsrechte - Besitzer: Lesen, Schreiben

Zugriffsrechte - Andere: Lesen

Besitzer: Root

Klicken Sie auf Ok.

In der UMS wird das Dateiobjekt p-20190712.pem angelegt.

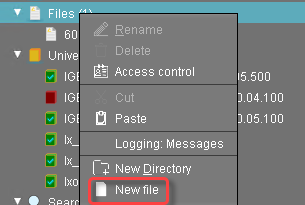

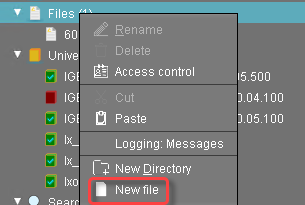

Erstellen des Dateiobjekts für das Geräte-Client-CA-Zertifikat (optional)

Im UMS-Strukturbaum gehen Sie auf Dateien und wählen im Kontextmenü Neue Datei.

Im Dialog Neue Datei konfigurieren Sie die Einstellungen wie folgt:

Lokale Datei: Lokaler Dateipfad von

clientca-cert.pem. Verwenden Sie die Dateiauswahl, indem Sie auf klicken.

klicken.Speicherort der Gerätedatei:

/wfs/cherry/ca-certs/Zugriffsrechte - Besitzer: Lesen, Schreiben

Zugriffsrechte - Andere: Lesen

Besitzer: Root

Klicken Sie auf Ok.

In der UMS wird das Dateiobjekt clientca-cert.pem erstellt.

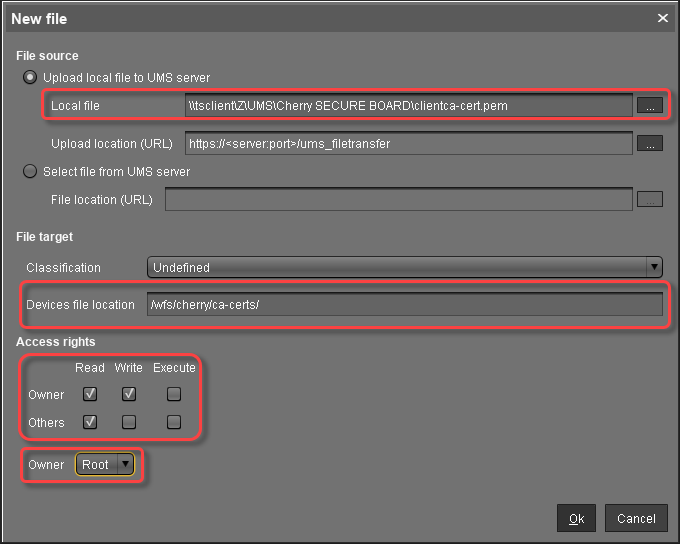

Erstellen des Dateiobjekts für das Benutzerzertifikat (Tastatur)

Zur Übertragung der Zertifikatsdatei user-cert.der in das Verzeichnis /wfs/cherry/client-certs/ auf dem Personalisierungsrechner zu übertragen, gehen Sie wie folgt vor:

Im UMS-Strukturbaum gehen Sie auf Dateien und wählen im Kontextmenü Neue Datei.

Im Dialog Neue Datei konfigurieren Sie die Einstellungen wie folgt:

Lokale Datei: Lokaler Dateipfad von

user-cert.der. Verwenden Sie die Dateiauswahl, indem Sie auf klicken.

klicken.Speicherort der Gerätedatei:

/wfs/cherry/client-certs/Zugriffsrechte - Besitzer: Lesen, Schreiben

Zugriffsrechte - Andere: Lesen

Besitzer: Root

Klicken Sie auf Ok.

In der UMS wird das Dateiobjekt user-cert.der erstellt.

Erstellen des Dateiobjekts für die Benutzertaste (Tastatur)

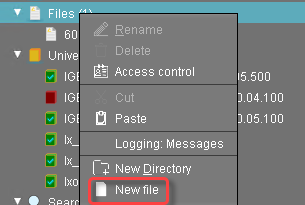

Im UMS-Strukturbaum gehen Sie auf Dateien und wählen im Kontextmenü Neue Datei.

Im Dialog Neue Datei konfigurieren Sie die Einstellungen wie folgt:

Lokale Datei: Lokaler Dateipfad der

Benutzer-Schlüssel.pem. Verwenden Sie die Dateiauswahl, indem Sie auf klicken.

klicken.Speicherort der Gerätedatei:

/wfs/cherry/client-certs/Zugriffsrechte - Besitzer: Lesen, Schreiben

Zugriffsrechte - Andere: -

Besitzer: Root

Klicken Sie auf Ok.

In der UMS wird das Dateiobjekt user-key.pem angelegt.

Bereitstellung der Endpunkte für die Verwendung des SECURE BOARD

Die folgenden Anweisungen beschreiben, wie die erforderlichen Zertifikate an die Endpunkte übertragen werden, die im sicheren Modus mit dem SECURE BOARD verbunden werden sollen.

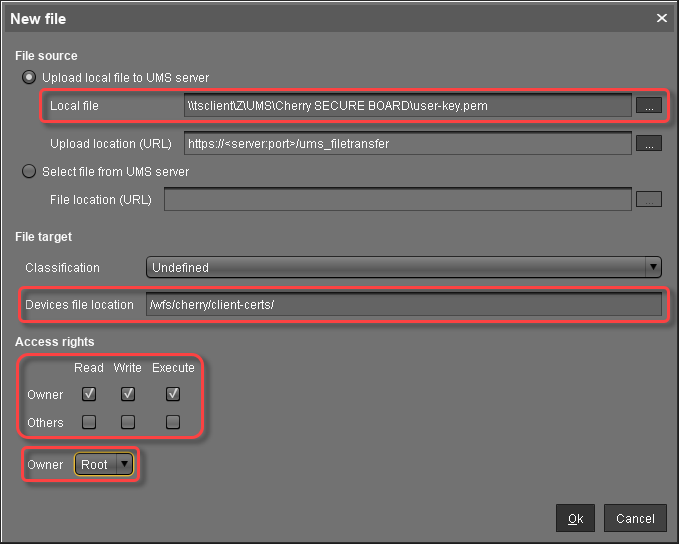

Erstellen des Dateiobjekts für das User Root CA Zertifikat

Im UMS-Strukturbaum gehen Sie auf Dateien und wählen im Kontextmenü Neue Datei.

Im Dialog Neue Datei konfigurieren Sie die Einstellungen wie folgt:

Lokale Datei: Lokaler Dateipfad der Zertifikatsdatei. Verwenden Sie die Dateiauswahl durch Klicken auf

.

.Speicherort der Gerätedatei:

/wfs/cherry/ca-certs/Zugriffsrechte - Besitzer: Lesen, Schreiben

Zugriffsrechte - Andere: Lesen

Besitzer: Root

Klicken Sie auf Ok.

In der UMS wird das Dateiobjekt erstellt. Der Name des Dateiobjekts wird aus dem Dateinamen abgeleitet.

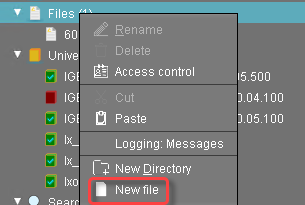

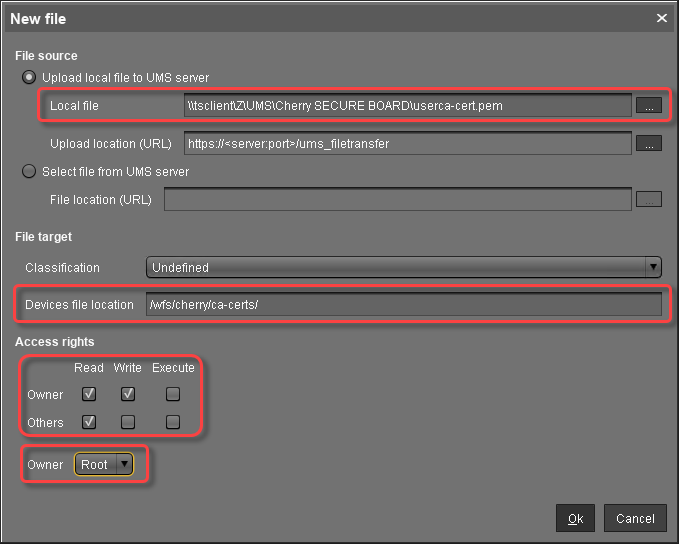

Creating the File Object for the Client Root CA Certificate (Optional)

Im UMS-Strukturbaum gehen Sie auf Dateien und wählen im Kontextmenü Neue Datei.

Im Dialog Neue Datei konfigurieren Sie die Einstellungen wie folgt:

Lokale Datei: Lokaler Dateipfad der Zertifikatsdatei. Verwenden Sie die Dateiauswahl durch Klicken auf

.

.Speicherort der Gerätedatei:

/wfs/cherry/ca-certs/Zugriffsrechte - Besitzer: Lesen, Schreiben

Zugriffsrechte - Andere: Lesen

Besitzer: Root

Klicken Sie auf Ok.

In der UMS wird das Dateiobjekt erstellt. Der Name des Dateiobjekts wird aus dem Dateinamen abgeleitet.

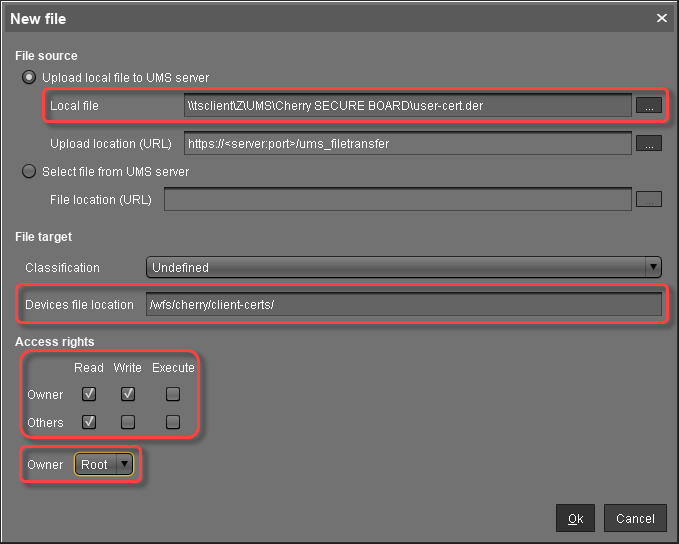

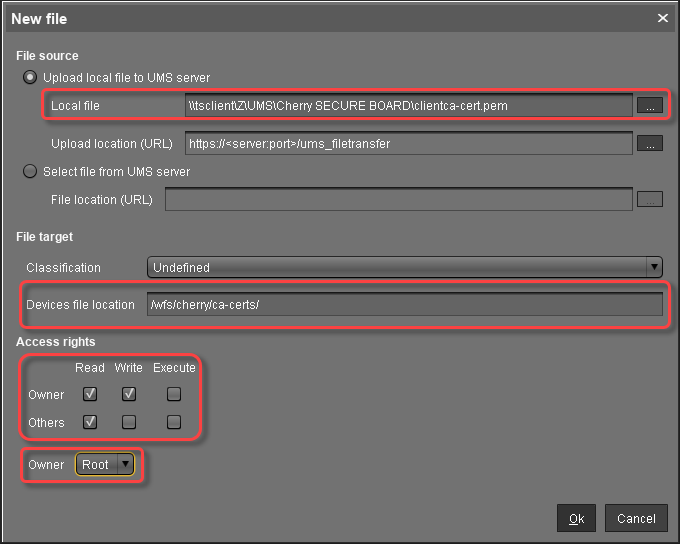

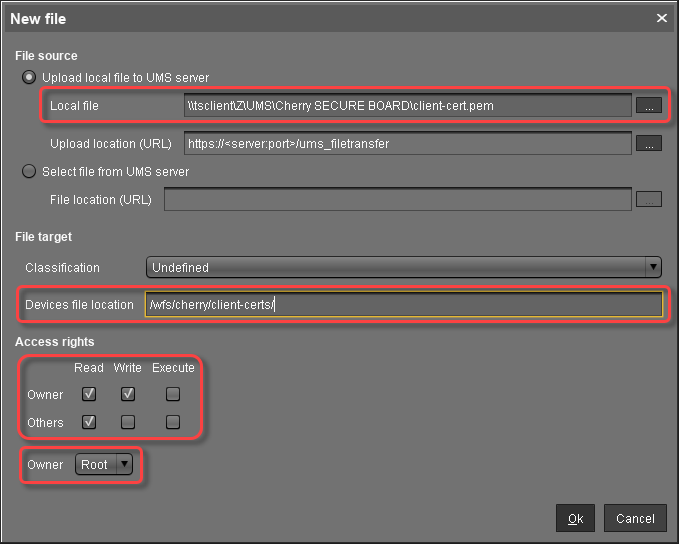

Erstellen des Dateiobjekts für das Client-Zertifikat (Endpunkt) (optional)

Im UMS-Strukturbaum gehen Sie auf Dateien und wählen im Kontextmenü Neue Datei.

Im Dialog Neue Datei konfigurieren Sie die Einstellungen wie folgt:

Lokale Datei: Lokaler Dateipfad der

client-cert.pem. Verwenden Sie die Dateiauswahl, indem Sie auf klicken.

klicken.Speicherort der Gerätedatei:

/wfs/cherry/client-certs/Zugriffsrechte - Eigentümer: Lesen, Schreiben

Zugriffsrechte - Andere: Lesen

Besitzer: Root

Klicken Sie auf Ok.

In der UMS wird das Dateiobjekt erstellt. Der Name des Dateiobjekts wird aus dem Dateinamen abgeleitet.

Erstellen des Dateiobjekts für den Client-Schlüssel (Endpunkt) (optional)

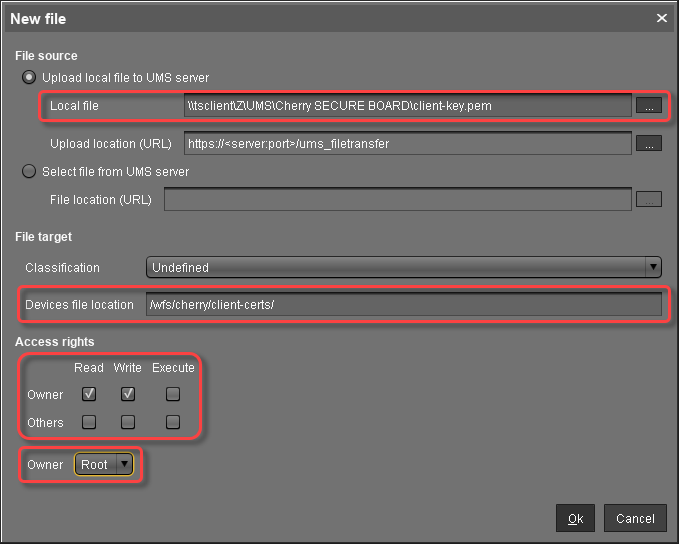

Im UMS-Strukturbaum gehen Sie auf Dateien und wählen im Kontextmenü Neue Datei.

Im Dialog Neue Datei konfigurieren Sie die Einstellungen wie folgt:

Lokale Datei: Lokaler Dateipfad der

client-key.pem. Verwenden Sie die Dateiauswahl durch Klicken auf .

.Speicherort der Gerätedatei:

/wfs/cherry/client-certs/Zugriffsrechte - Besitzer: Lesen, Schreiben

Zugriffsrechte - Andere: -

Besitzer: Root

Klicken Sie auf Ok.

In der UMS wird das Dateiobjekt erstellt. Der Name des Dateiobjekts wird aus dem Dateinamen abgeleitet.