Optionen für die OpenVPN-Client-Server-Kommunikation unter IGEL OS

Hier können Sie die Interaktion zwischen dem OpenVPN-Client auf IGEL OS und dem Server konfigurieren.

Weitere Informationen zu den Optionen finden Sie in der OpenVPN-Dokumentation, die vom OpenVPN-Projekt gepflegt wird.

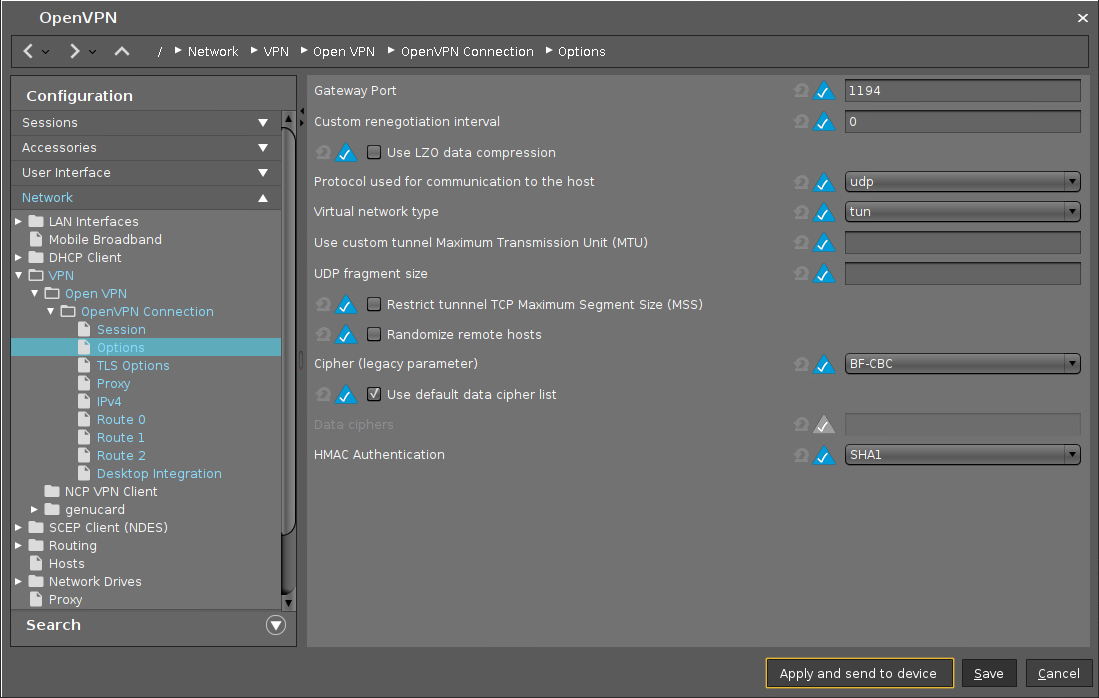

Menüpfad: Einstellungen > Netzwerk > VPN > OpenVPN > [OpenVPN-Verbindung] > Optionen

Gateway Port

Lokaler Gateway Port. Standard: 1194

Benutzerdefiniertes Neuverhandlungsintervall

Neuverhandlung des Datenkanalschlüssels nach einer bestimmten Anzahl von Sekunden. (Standard: 0)

LZO-Datenkompression verwenden

Ab OpenVPN v2.4 ist die LZO-Datenkompression ("comp-lzo") veraltet.

☑ Der Client wird LZO-Kompression verwenden. Erforderlich, wenn der Server Kompression verwendet.

☐ Der Client verwendet keine LZO-Kompression. (Standard)

Protokoll für die Kommunikation mit dem Host

udp: Es wird UDP verwendet. (Standard)

tcp-client: Es wird TCP verwendet.

Wenn Sie einen Proxy verwenden, wählen Sie tcp-client.

Virtueller Netzwerktyp

tun: Es wird ein Routing verwendet. (Standard)

tap: Es wird Bridging verwendet.

Benutzerdefinierte maximale Übertragungseinheit (MTU)

Die MTU des TUN-Geräts wird als vorgegebener Wert verwendet. Die MTU der Schnittstelle wird davon abgeleitet.

UDP fragment size

Erlaube interne Datenfragmentierung bis zu dieser Größe in Bytes. Lassen Sie dieses Feld leer, um den Standardwert beizubehalten.

Tunnel TCP maximale Segmentgröße einschränken (MSS)

☑ Die TCP-Segmentgröße (MSS) des Tunnels wird eingeschränkt.

☐ Die TCP-Segmentgröße (MSS) wird nicht eingeschränkt. (Standard)

Randomize remote hosts

☑ Die entfernten Gateways werden als einfache Art des Lastausgleichs zufällig angeordnet.

☐ Die entfernten Computer werden nicht zufällig angeordnet. (Standard)

Cipher (Legacy-Parameter)

Verschlüsselungsalgorithmus für Datenpakete. Wenn Sie keine der Chiffren in diesem Menü verwenden möchten, wählen Sie nicht einstellen. Standard: BF-CBC (Blowfish im Cipher Block Chaining-Modus)

Standard-Datenchiffrierliste verwenden

Die Standardliste der Chiffren, die zwischen Client und Server ausgehandelt werden sollen, lautet "AES-256-GCM:AES-128-GCM:CHACHA20-POLY1305".

☑ Die Standardchiffrierliste wird verwendet. (Standard)

☐ Es wird die unter Datenchiffren angegebene Liste verwendet.

Datenchiffren

Sie können eine benutzerdefinierte Liste von Chiffren eingeben. Die Ziffern müssen durch ein Semikolon ';' getrennt werden. Beispiel: "AES-256-GCM:AES-128-GCM:CHACHA20-POLY1305"

HMAC-Authentifizierung: Hashing-Algorithmus für die Paketauthentifizierung (Standard: SHA1)