Cloud Gateway-Zertifikate in der IGEL UMS

Hier können Sie die Zertifikate für die Kommunikation zwischen dem IGEL Cloud Gateway (ICG) und den Endgeräten verwalten.

Menüpfad: UMS Administration > Globale Konfiguration > Zertifikatsverwaltung > Cloud Gateway

Für eine eingehende Beschreibung, wie man alle Komponenten für eine Verbindung zum ICG aufsetzt, lesen Sie IGEL Cloud Gateway Installation und Einrichtung.

Verwendung

Mögliche Aktionen

![]() - Erstellt ein Root-Zertifikat.

- Erstellt ein Root-Zertifikat.

![]() - Importiert ein Root-CA-Zertifikat.

- Importiert ein Root-CA-Zertifikat.

![]() - Erstellt ein signiertes Zertifikat vom ausgewählten CA-Zertifikat (Root- oder Zwischenzertifikat).

- Erstellt ein signiertes Zertifikat vom ausgewählten CA-Zertifikat (Root- oder Zwischenzertifikat).

![]() - Entfernt das ausgewählte Zertifikat von der UMS. Nur Zertifikate, die aktuell nicht in Verwendung sind, können entfernt werden.

- Entfernt das ausgewählte Zertifikat von der UMS. Nur Zertifikate, die aktuell nicht in Verwendung sind, können entfernt werden.

![]() - Exportiert das ausgewählte Endzertifikat und die vollständige dazugehörige Zertifikatskette in einen Keystore im für den IGEL Cloud Gateway spezifischen Keystore-Format.

- Exportiert das ausgewählte Endzertifikat und die vollständige dazugehörige Zertifikatskette in einen Keystore im für den IGEL Cloud Gateway spezifischen Keystore-Format.

![]() - Zeigt den Inhalt des ausgewählten Zertifikats an.

- Zeigt den Inhalt des ausgewählten Zertifikats an.

![]() - Führt zu dem IGEL Cloud Gateway, der das ausgewählte Zertifikat verwendet.

- Führt zu dem IGEL Cloud Gateway, der das ausgewählte Zertifikat verwendet.

Root-Zertifikat generieren

Anzeigename: Name im Root-Zertifikat (common name, CN).

Ihre Organisation: Organisation, Firma, Regierungsbehörde.

Ihre Lokalität (oder Identifier): Standort der Organisation.

Ihr zweibuchstabiger Ländercode: ISO 3166 Ländercode, z.B. DE für Deutschland.

Gültig bis: Lokales Datum, an dem das Zertifikat abläuft. (Standard: in 20 Jahren)

Root-Zertifikat importieren

Das Fenster zur Dateiauswahl öffnet sich, mit dem Sie die Zertifikatsdatei auswählen können.

Signiertes Zertifikat generieren

Anzeigename: Name im Zertifikat (common name, CN).

Ihr Vor- und Nachname: Name des Zertifikatseigentümers.

Ihre Organisation: Organisation, Firma, Regierungsbehörde.

Ihre Lokalität (oder Identifier): Standort der Organisation.

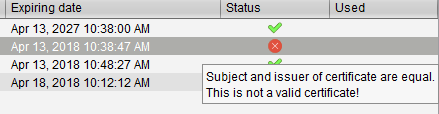

Der Name in einem signierten Zertifikat muss sich von dem im Root-Zertifikat, mit dem es signiert ist, unterscheiden. Die UMS zeigt in diesem Fall eine Warnung an:

Ihr zweistelliger Ländercode: ISO 3166 Ländercode, z.B. DE für Deutschland.

Hostname und/oder IP des Zielservers für das Zertifikat: Hostname(n) und IP-Adresse(n), für die das Zertifikat gültig ist. Mehrfacheinträge sind möglich und sollten durch Semikolon getrennt sein. Um ein Wildcard-Zertifikat zu generieren, verwenden Sie das Sternchen, z. B. *.example.com.

Gültig bis: Lokales Datum, an dem das Zertifikat abläuft. (Standard: in einem Jahr)

Zertifikatstyp

Mögliche Optionen:

CA-Zertifikat: Das Zertifikat kann verwendet werden, um andere Zertifikate zu signieren, kann aber nicht vom ICG verwendet werden.

End Entity: Das Zertifikat kann vom ICG verwendet werden, nicht aber, um andere Zertifikate zu signieren.

Kontextmenü (Root-Zertifikat)

Signiertes Zertifikat generieren: Sammelt die Zertifikatsdaten und signiert sie mit dem ausgewählten Root-Zertifikat.

Signiertes Zertifikat importieren: Importiert ein Zertifikat, das bereits außerhalb der UMS von der importierten CA signiert wurde.

Entschlüsselten privaten Schlüssel importieren: Importiert eine Datei mit einem privaten Schlüssel.

Wenn der private Schlüssel mit einer Passphrase geschützt ist, müssen Sie ihn auf der Kommandozeile mit OpenSSL entschlüsseln, bevor Sie ihn importieren: openssl rsa -in encrypted.key -out decrypted.key

Zertifikat löschen: Löscht das Zertifikat aus dem UMS.

Zertifikatskette im IGEL Cloud Keystore Format exportieren: Erzeugt eine Datei für das ICGInstallationsprogramm.

Zertifikat exportieren: Exportiert die Zertifikatsdatei.

Inhalt des Zertifikats anzeigen: Zeigt den Inhalt des Zertifikats in einem Textfenster an.