Fehlerbehebung: IGEL OS 12-Geräte können aufgrund abgelaufener Client-Zertifikate keine Verbindung zur UMS herstellen

IGEL OS 12-Geräte benötigen gültige Client-Zertifikate, um eine Verbindung zur IGEL Universal Management Suite (UMS) herzustellen. Client-Zertifikate laufen 1 Jahr nach der Registrierung des Geräts in der UMS ab. Für Geräte mit IGEL OS 12.4.1 oder neuer werden die Client-Zertifikate automatisch erneuert. Für Geräte mit IGEL OS 12.4.0 oder älter erfolgt keine automatische Erneuerung, wodurch diese Geräte nicht mehr über die UMS verwaltbar sind. Die Behebung des Problems erfolgt durch das temporäre Akzeptieren abgelaufener Client-Zertifikate mittels eines benutzerdefinierten TrustManagers. So können die betroffenen Geräte aktualisiert werden, ohne manuellen Eingriff.

Anforderungen

UMS Version 12.08.130

Administrator- bzw. Root-Zugriff auf das Terminal zum Ausführen von Befehlen über die Befehlszeilenschnittstelle (CLI). Weitere Informationen unter IGEL UMS Administrator Befehlszeilenschnittstelle

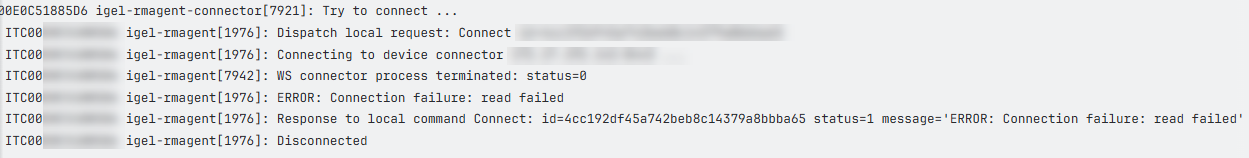

Fehlermeldung bei abgelaufenem Client-Zertifikat

Wenn ein Gerät ein abgelaufenes Client-Zertifikat besitzt, schlägt die Verbindung zur UMS fehl, da der TLS-Handshake beim Aufbau der TLS-Verbindung zur UMS abgebrochen wird.

In der UMS Tray-App sehen Sie folgende Fehlermeldung: ERROR: Verbindungsfehler: Lesen fehlgeschlagen

Die gleiche Fehlermeldung finden Sie auch in den Logdateien des Geräts, wenn es versucht, eine Verbindung zur UMS herzustellen.

Verwendung des benutzerdefinierten TrustManagers

Ab UMS-Version 12.08.130 ist ein benutzerdefinierter TrustManager in der UMS integriert, der aktiviert werden kann, um abgelaufene Client-Zertifikate zu akzeptieren. Der TrustManager kann über folgende CLI-Befehle verwaltet werden:

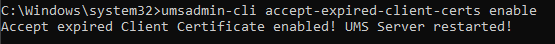

Aktivieren:

umsadmin-cli accept-expired-client-certs enableDeaktivieren:

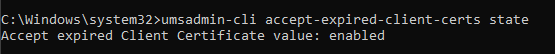

umsadmin-cli accept-expired-client-certs disableAktuellen Status prüfen:

umsadmin-cli accept-expired-client-certs state

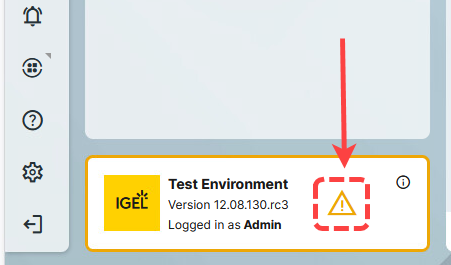

Wenn der benutzerdefinierte TrustManager aktiviert ist, wird im Systeminfo-Bereich der UMS Web App ein Warnhinweis angezeigt, um auf mögliche Sicherheits- und Compliance-Risiken hinzuweisen. Durch Klicken auf das Warnsymbol erhalten Sie weitere Informationen.

Die Warnung wird nur Administratoren angezeigt, die Schreibzugriff auf den Knoten UMS Konsole > UMS Administration > UMS Netzwerk haben.

Schritt-für-Schritt-Anleitung zur Erneuerung abgelaufener Client-Zertifikate

So gehen Sie mit Geräten um, deren Client-Zertifikate abgelaufen sind:

Öffnen Sie die Eingabeaufforderung als Administrator unter Windows oder ein Terminal mit Root-Rechten unter Linux.

Geben Siefolgenden Befehl ein:

umsadmin-cli accept-expired-client-certs enableDadurch wird der benutzerdefinierte

TrustManagerin der UMS aktiviert, um abgelaufene Client-Zertifikate zu akzeptieren, und der UMS-Server wird neu gestartet.Sie sollten eine entsprechende Bestätigungsmeldung sehen.

Überprüfen Sie, ob die Option aktiviert ist, mit:

umsadmin-cli accept-expired-client-certs state.

Starten Sie die IGEL OS 12-Geräte mit abgelaufenem Zertifikat neu.

Nach dem Neustart sollten sich die Geräte wieder mit der UMS verbinden können.

Öffnen Sie die UMS Konsole oder die UMS Web App und prüfen Sie, ob die IGEL OS 12-Geräte jetzt mit der UMS verbunden sind.

Gehen Sie in der UMS Web App zu den betroffenen Geräten und aktualisieren Sie die IGEL OS 12 Base System Version auf die neueste verfügbare Version.

Durch das Update wird das Client-Zertifikat automatisch erneuert.

Wechseln Sie zurück zur UMS-CLI und geben Sie ein:

umsadmin-cli accept-expired-client-certs disableDadurch wird der benutzerdefinierte

TrustManagerwieder deaktiviert. Geräte mit abgelaufenen Client-Zertifikaten können sich dann nicht mehr mit der UMS verbinden.

Überprüfen Sie erneut den Status mit:

umsadmin-cli accept-expired-client-certs state.

Gehen Sie zur UMS Konsole oder Web App und stellen Sie sicher, dass die aktualisierten IGEL OS 12-Geräte weiterhin erfolgreich mit der UMS verbunden sind.