Dieser Artikel zeigt, wie Sie die TLS-Optionen für den OpenVPN-Client in IGEL OS definieren. Unter TLS (Transport Layer Security) Options können Sie die Optionen für das OpenVPN-Protokoll (Tunnel) anpassen. TLS ist der Nachfolger von SSL (Secure Sockets Layer). Es ist ein Standard, der aus mehreren Protokollen besteht, die verschlüsselte Daten zwischen authentifizierten Kommunikationspartnern über potenziell unsichere IP-Netzwerke wie das Internet übertragen können.

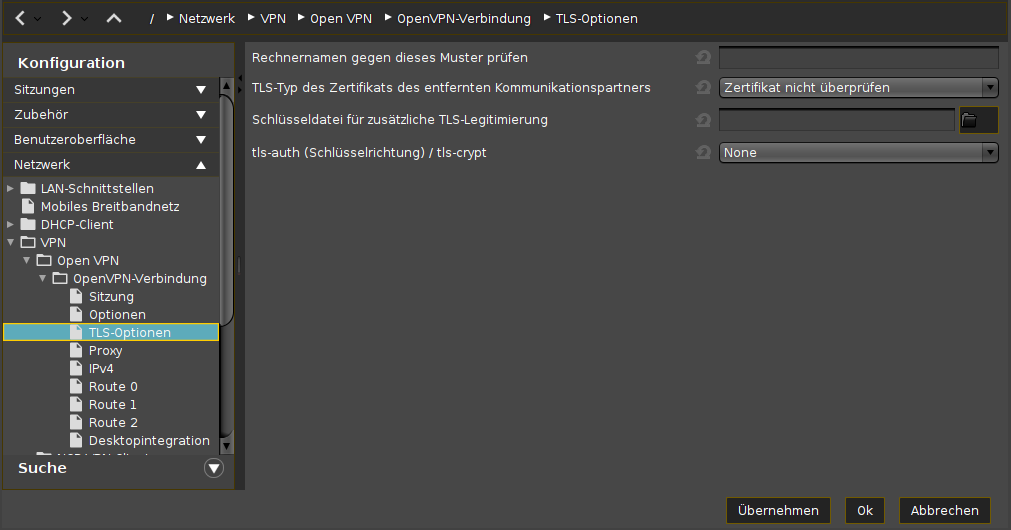

Menüpfad: Setup > Netzwerk > VPN > OpenVPN > [OpenVPN-Verbindung] > TLS-Optionen

TLS-Optionen für OpenVPN Client in IGEL OS:

Rechnernamen gegen dieses Muster prüfen:

Akzeptiert/ablehnt die Serververbindung auf der Grundlage eines benutzerdefinierten Tests der eingebetteten X509-Betreffdetails des Serverzertifikats. Die Formatierung dieser Felder wurde in ein standardisiertes Format geändert. Sie sieht jetzt wie folgt aus: C=US, L=irgendwo, CN=John Doe, emailAddress=john@example.com.

TLS-Typ des Zertifikats des entfernten Kommunikationspartners:

Verlangt, dass das Peer-Zertifikat mit einer expliziten Schlüsselverwendung und einer erweiterten Schlüsselverwendung basierend auf den RFC3280 TLS-Regeln signiert wurde.

Dies ist eine nützliche Sicherheitsoption für Clients, um sicherzustellen, dass der Host, mit dem sie sich verbinden, ein ausgewiesener Server ist. Umgekehrt kann ein Server damit sicherstellen, dass nur Hosts mit einem Client-Zertifikat eine Verbindung herstellen können.

- Zertifikat nicht überprüfen*: keine Gegenzertifikatsprüfung

- Zertifikat des Servers prüfen: Die Option --remote-cert-tls server ist äquivalent zu --remote-cert-ku --remote-cert-eku "TLS Web Server Authentication".

- Zertifikat des Clients prüfen: Die Option --remote-cert-tls client ist äquivalent zu --remote-cert-ku --remote-cert-eku "TLS Web Client Authentication".

Dies ist eine wichtige Sicherheitsvorkehrung zum Schutz vor einem Man-in-the-Middle-Angriff, bei dem ein autorisierter Client versucht, eine Verbindung zu einem anderen Client herzustellen, indem er sich als der Server ausgibt. Dieser Angriff lässt sich leicht verhindern, indem die Clients das Serverzertifikat mit einer der Optionen --remote-cert-tls, --verify-x509-name oder --tls-verify überprüfen.

Schlüsseldatei für zusätzliche TLS-Legitimierung:

Als Pfad relativ zu /wfs/OpenVPN eintragen oder mit der Dateiauswahl auswählen. Dies fügt eine zusätzliche HMAC-Legitimierungsebene oberhalb des TLS-Steuerkanals hinzu, um DDOS-Angriffen vorzubeugen.

tls-auth (Schlüsselrichtung) / tls-crypt:

- Keine*: Keine Schlüsselrichtung

- tls-auth 0: Wenn nicht die Standardoption zu Einsatz kommt, sollte eine Seite der Verbindung die Richtung 0, die andere die Richtung 1 verwenden.

- tls-auth 1: Wenn nicht die Standardoption zu Einsatz kommt, sollte eine Seite der Verbindung die Richtung 0, die andere die Richtung 1 verwenden.

- tls-crypt: Das Setzen einer Schlüsselrichtung ist im Gegensatz zu tls-auth nicht erforderlich. Verwenden Sie diese Option, wenn die Version des OpenVPN-Servers 2.4 oder höher ist. Weitere Informationen zu tls-crypt finden Sie z.B. unter Reference manual for OpenVPN 2.4.

*IGEL OS Systemstandard