Okta als Identitätsprovider konfigurieren

Um Okta als Identitätsprovider zu konfigurieren, müssen Sie Folgendes tun:

Eine Okta-Anwendung erstellen, die als Identitätsprovider dient: Sie registrieren eine Anwendung in Okta, um den Dienst als externen Identitätsprovider zu nutzen.

Ihre Okta-Anwendung im IGEL Customer Portal registrieren: Dadurch kann IGEL Cloud Services Ihre Okta-Anwendung als externen Identitätsprovider nutzen.

Rollen konfigurieren: Sie stellen die Informationen zur Benutzerrolle für die UMS Funktion Standard-Verzeichnisregeln zur Verfügung.

Eine Okta-Anwendung erstellen, die als Identitätsprovider dienen wird

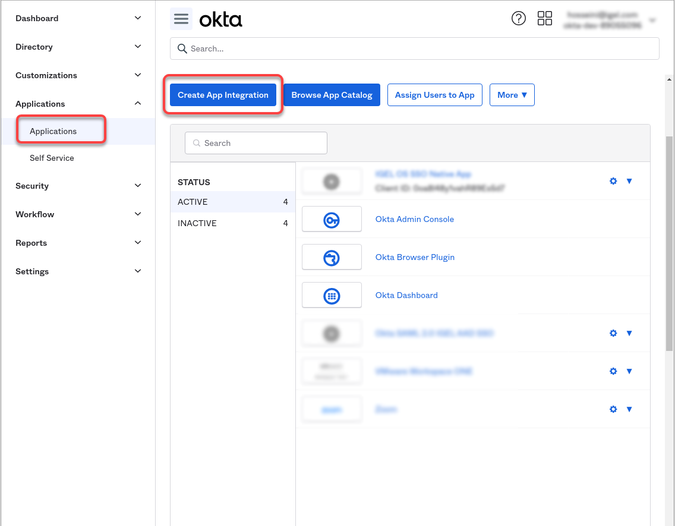

Melden Sie sich mit Ihrem Administratorkonto bei Okta an, und wählen Sie im Menü Applications die Option Applications > Create App Integration.

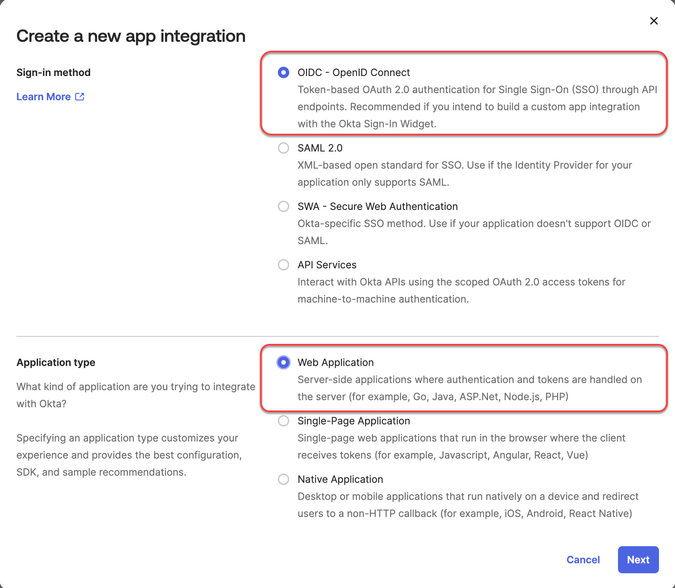

Bearbeiten Sie die Einstellungen wie folgt und klicken Sie dann auf Next.

Sign-in method: Wählen Sie OIDC aus.

Application Type: Wählen Sie Web Application aus.

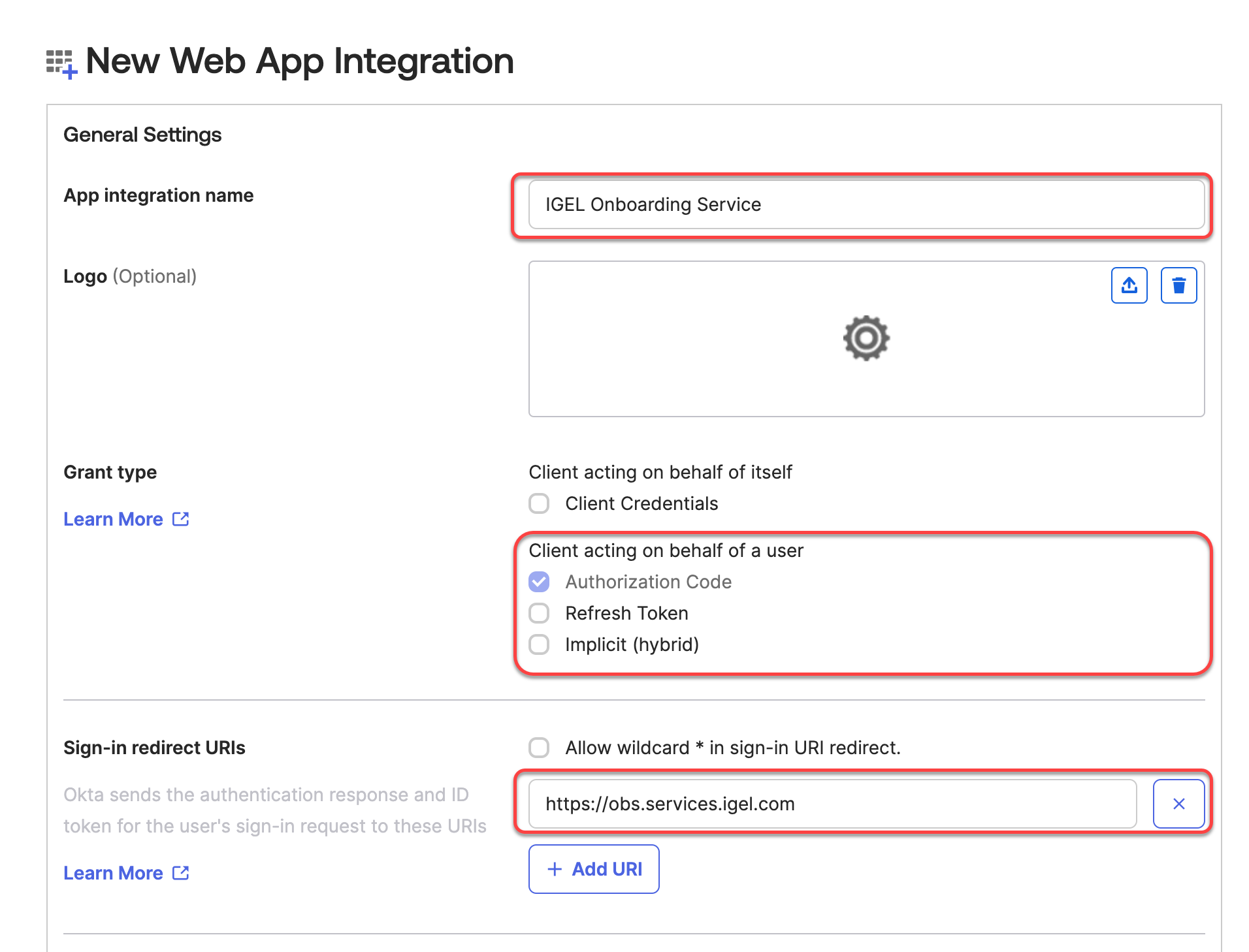

Bearbeiten Sie die Einstellungen wie folgt:

App integration name: Geben Sie einen Namen für Ihre Anwendung ein, z. B. "IGEL Onboarding Service".

Grant type: Stellen Sie sicher, dass Authorization Code ausgewählt ist.

Sign-in redirect URIs: Geben Sie "

https://obs.services.igel.com/" ein.

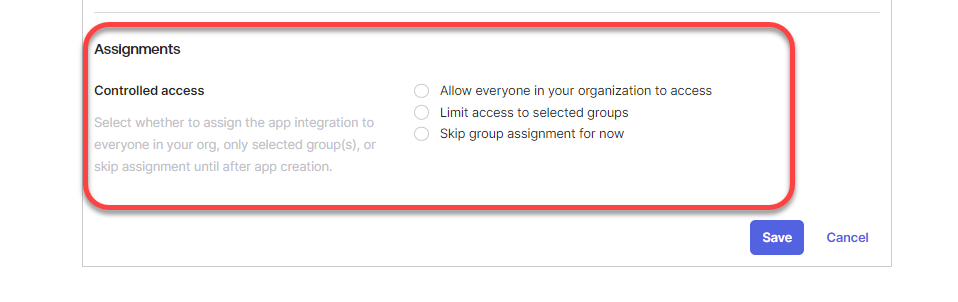

Assignments: Die Auswahl hängt von Ihren Unternehmensrichtlinien ab. Wählen Sie Allow everyone in your organization to access aus, wenn jeder in Ihrem Unternehmen Zugriff bekommen soll. Wählen Sie Limit access to selected groups aus, um den Zugriff auf Gruppen zu beschränken, die in Directory > Groups konfiguriert sind. Nachdem Sie die App-Integration erstellt haben, können Sie diese Einstellung in Ihrer Anwendung in der Registerkarte Assignments wieder ändern.

Klicken Sie auf Save, um die App-Integration zu erstellen.

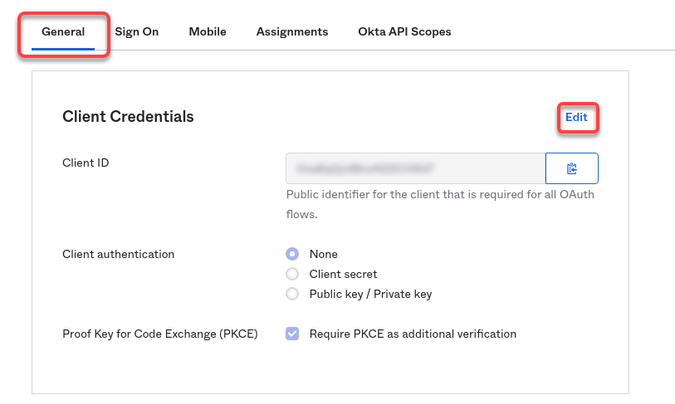

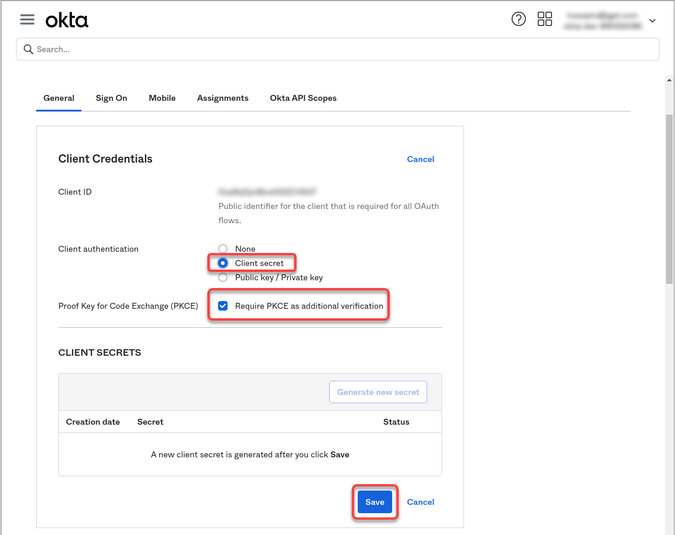

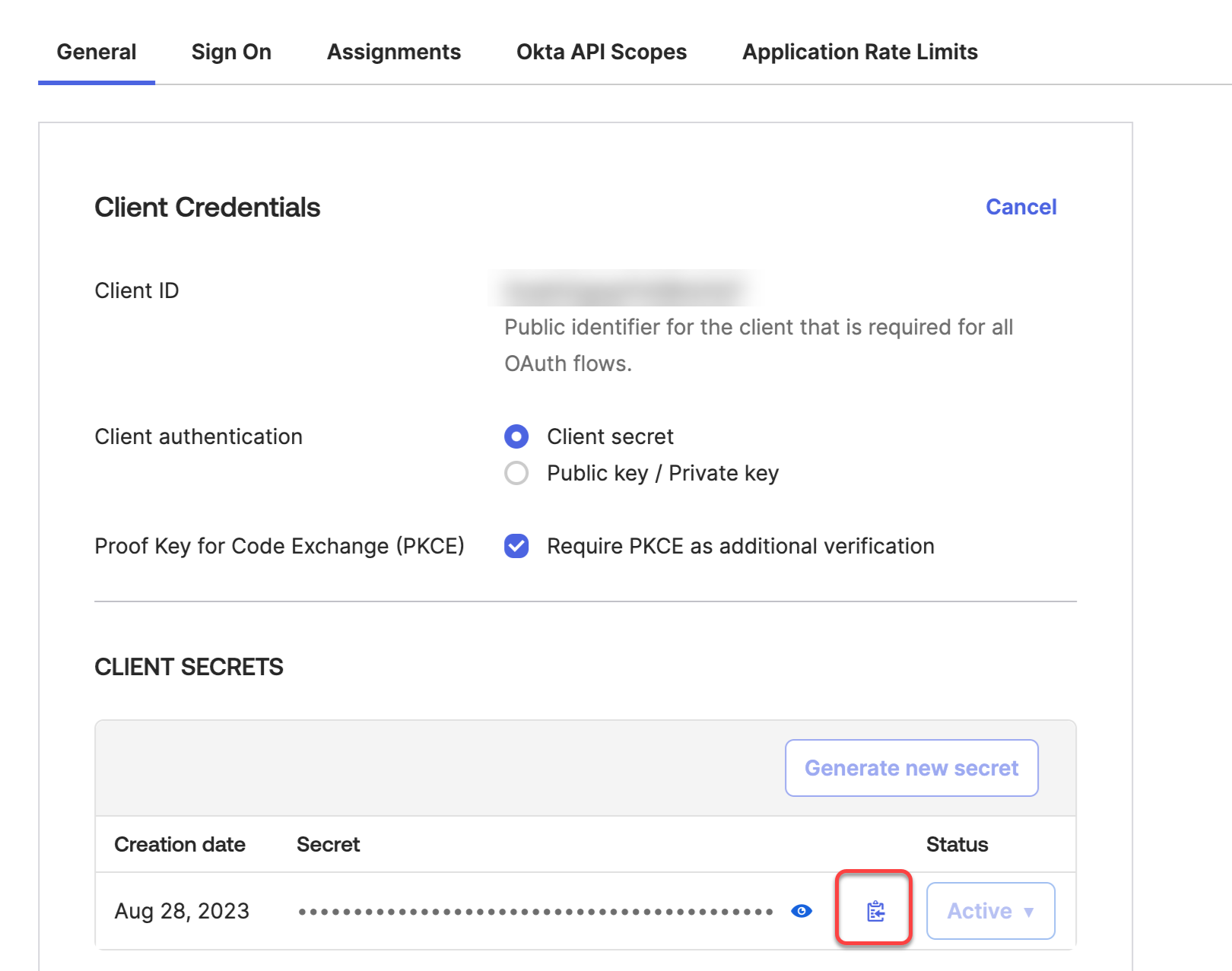

Wählen Sie die Registerkarte General aus und klicken Sie auf Edit.

Unter Client authentication, wählen Sie Client secret aus und stellen Sie sicher, dass unter Proof Key for Code Exchange (PKCE), Require PKCE as additional verification aktiviert ist. Klicken Sie anschließend auf Save.

Der Clientschlüssel wird erstellt.

Lassen Sie den Browser-Tab geöffnet, da Sie einige der Daten in den folgenden Schritten benötigen werden.

Ihre Okta-Anwendung im IGEL Customer Portal registrieren

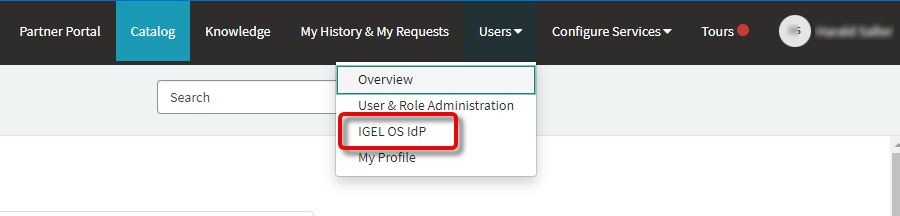

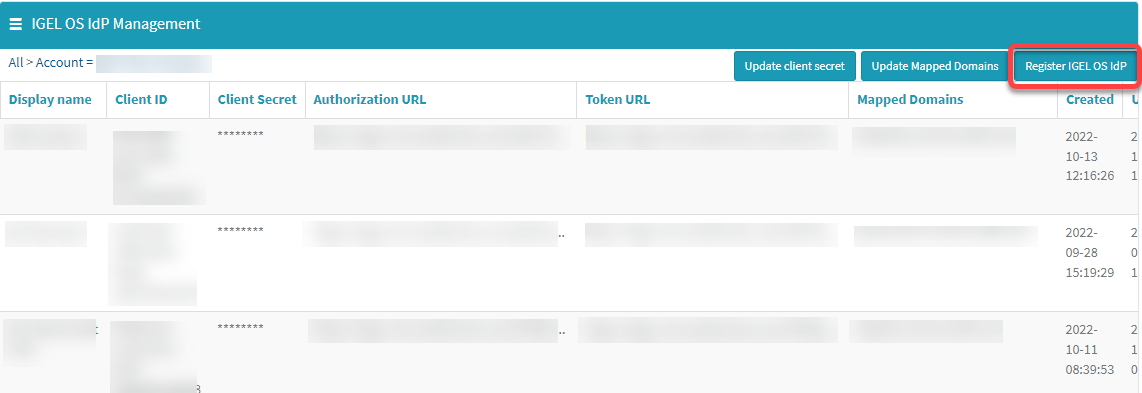

Öffnen Sie das IGEL Customer Portal in Ihrem Browser, loggen Sie sich in Ihr Admin-Konto ein und wählen Sie Users > IGEL OS IdP.

Klicken Sie auf Register IGEL OS IdP.

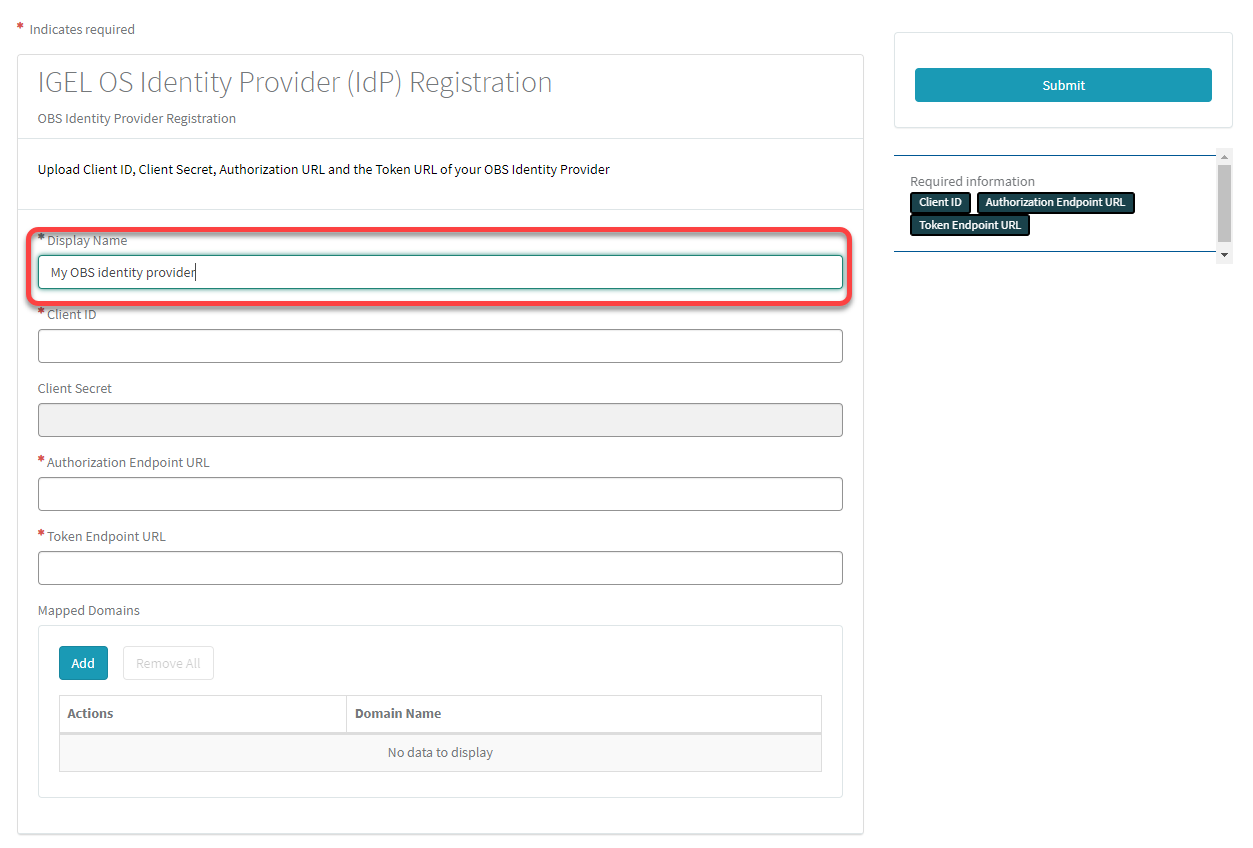

Im Feld Display Name legen Sie den Namen fest, unter dem Ihre Identity Provider App angezeigt wird.

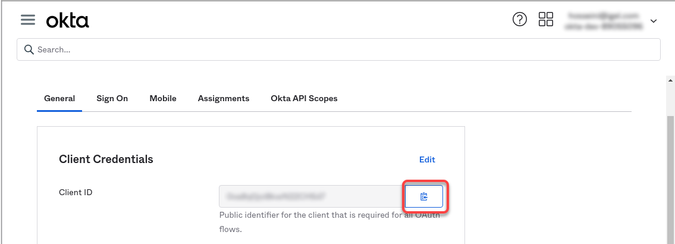

Wechseln Sie zur Registerkarte mit Ihrer Okta-App, gehen Sie auf die Registerkarte General und kopieren Sie die Client ID.

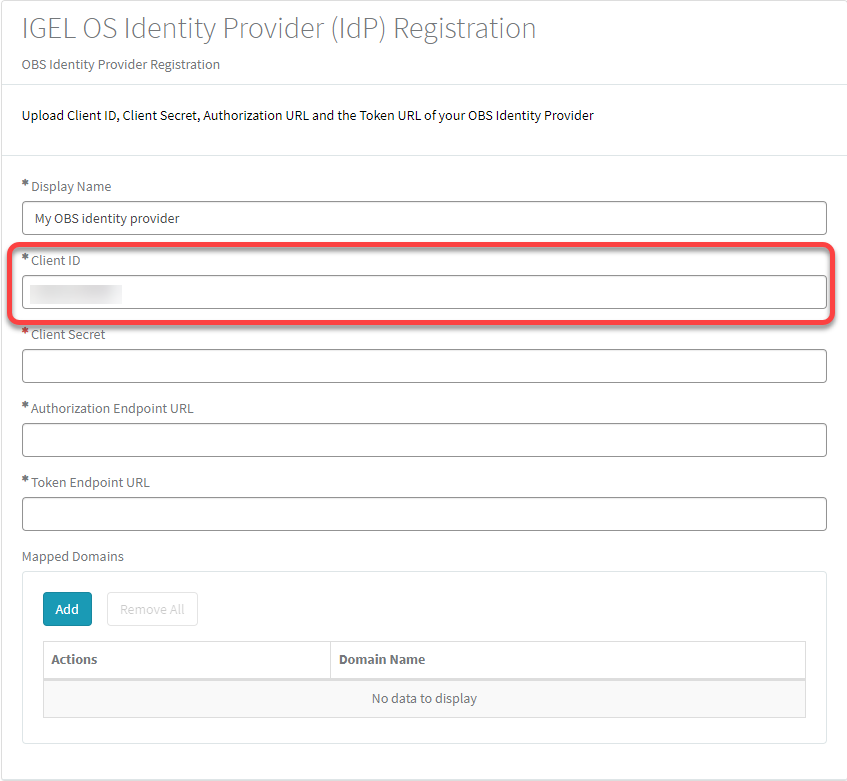

Wechseln Sie zur Registerkarte IGEL Customer Portal (IGEL OS Identity Provider (IdP) Registration) und fügen Sie die Client-ID in das Feld Client ID ein.

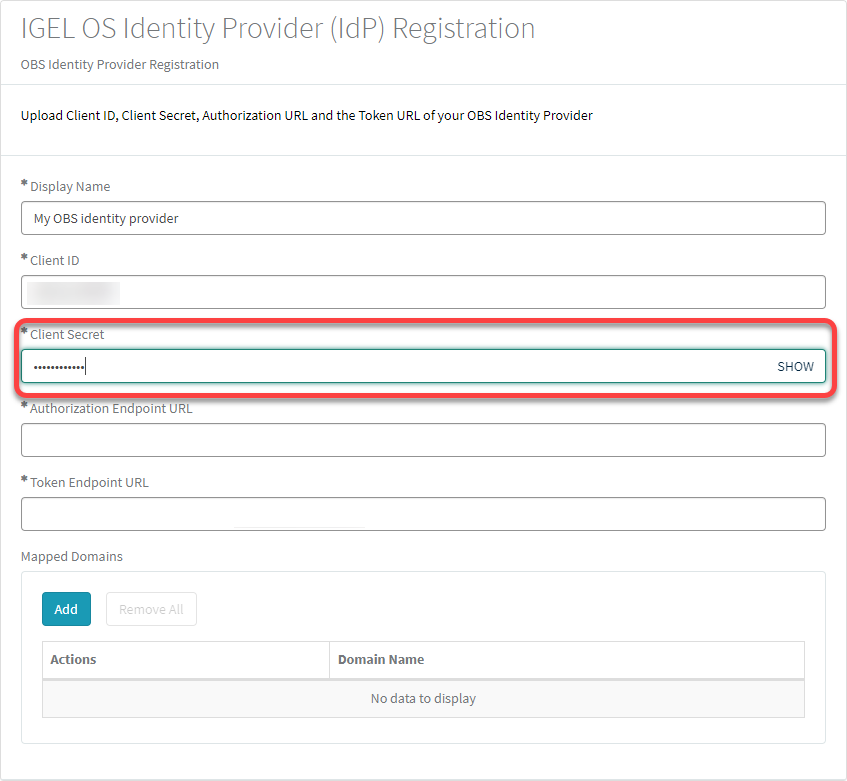

Wechseln Sie zur Registerkarte mit Ihrer Okta-App, gehen Sie auf die Registerkarte General und kopieren Sie den Clientschlüssel in Client Secret.

Wechseln Sie zur Registerkarte IGEL Customer Portal (IGEL OS Identity Provider (IdP) Registration) und fügen Sie den Clientschlüssel in das Feld Client Secret ein.

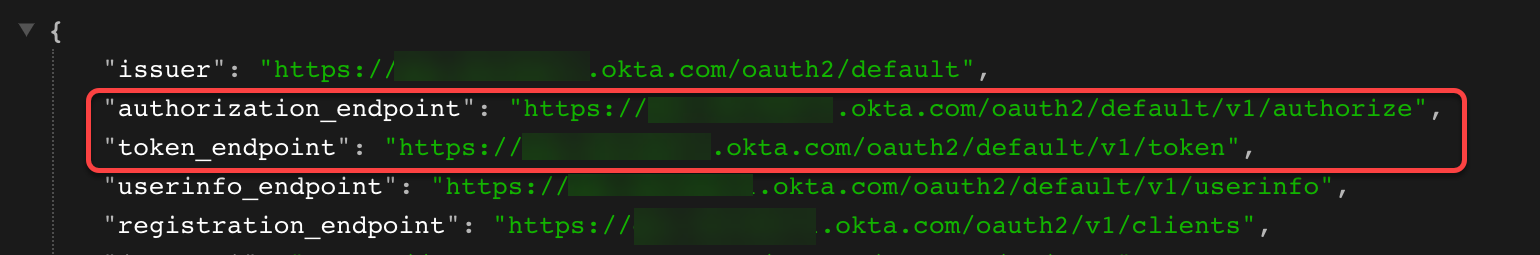

Um die Authorization Endpoint URL und Token Endpoint URL zu erhalten, geben Sie Folgendes in Ihren Browser ein:

https://<yourOktaOrg>/.well-known/openid-configuration

Beispiel: https://dev-xxxxxx-admin.okta.com/.well-known/openid-configuration

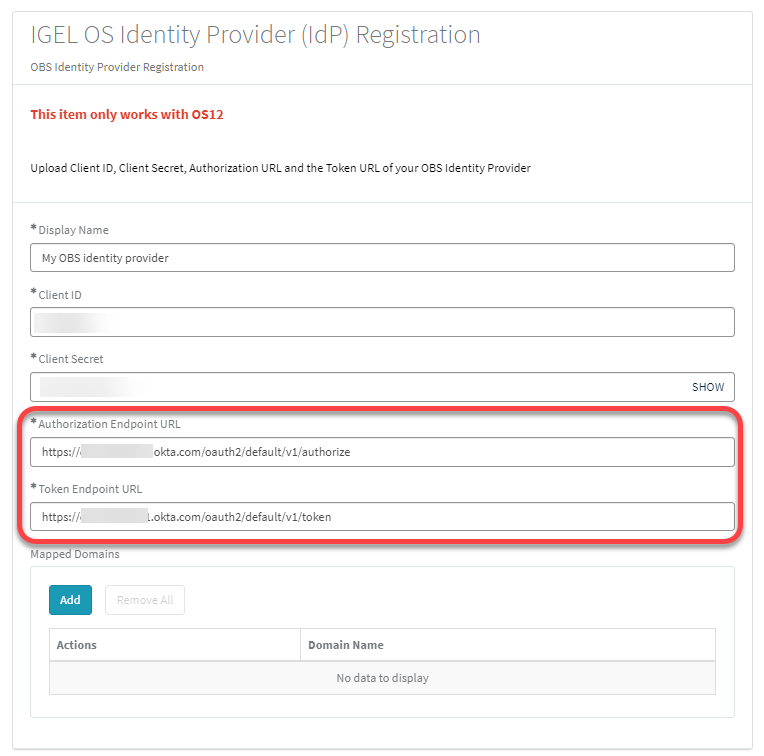

Kopieren Sie die Werte und fügen Sie sie nacheinander in die Felder Authorization Endpoint URL und Token Endpoint URL ein.

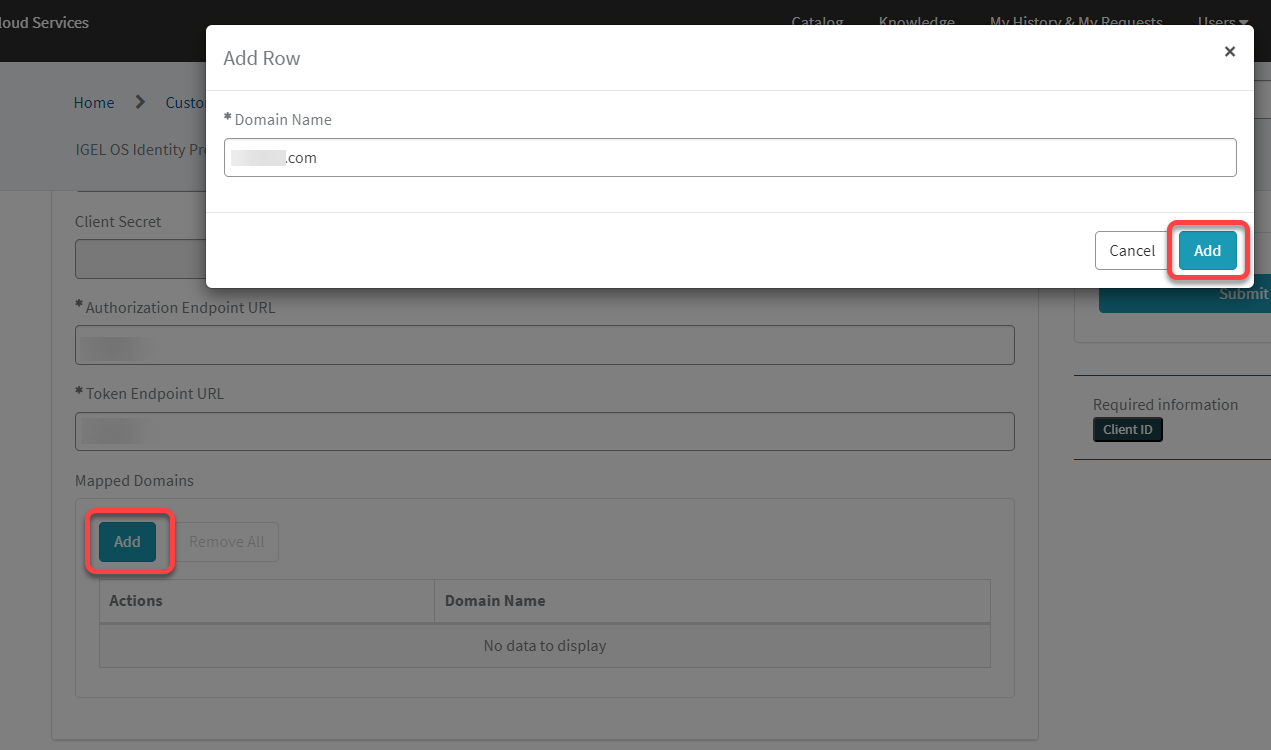

Um eine Domäne hinzuzufügen, klicken Sie auf Add, geben Sie den Domänennamen in das Feld Domain Name ein und klicken Sie anschließend im Dialog auf Add.

Klicken Sie auf Submit.

Der Datensatz wird erstellt.

Rollen konfigurieren

Für Informationen, siehe: https://developer.okta.com/docs/guides/customize-tokens-returned-from-okta/main/