So konfigurieren Sie Single Sign-On (SSO) unter IGEL OS 12

Mit IGEL OS 12 können Sie Single Sign-On (SSO) über einen Cloud-basierten Identitätsanbieter (IdP) für den Zugriff auf das lokale Gerät und die Anwendungen nutzen.

Die folgenden Identitätsanbieter werden unterstützt:

Okta

Microsoft Entra ID (früher bekannt als Microsoft Azure AD)

Ping Identity | PingOne

VMware Workspace ONE Access

Generell unterstützt IGEL OS 12 die Authentifizierung über OpenID Connect. Bei IdPs, die sich eng an diesen Standard halten, besteht eine gute Chance, dass sie mit IGEL OS 12 genutzt werden können.

In der Regel können Sie die IGEL OS 12-Gerätekonfiguration wie folgt bearbeiten:

über die IGEL UMS Web App:

Konfiguration > Neues Profil erstellen

(Sie wählen eine oder mehrere Anwendungen aus, die durch das Profil konfiguriert werden sollen. Wenn die IGEL OS-Basissystem-App ausgewählt ist, werden alle anderen Apps unter der Registerkarte "Apps" angezeigt; andernfalls wird jede App als separate Registerkarte angezeigt)

Apps > [Name der App] > Neues Profil erstellen (dient zur schnellen Konfiguration eines Profils für die ausgewählte App. Es ist auch möglich, andere Apps hinzuzufügen, die durch dieses Profil konfiguriert werden)

Geräte > [Name des Geräts] > Konfiguration bearbeiten (zeigt alle installierten Apps an. Apps werden unter der Registerkarte "Apps" angezeigt)

über IGEL Setup lokal auf dem Gerät (zeigt alle installierten Apps an. Apps werden unter der Registerkarte "Apps" angezeigt)

Die beste Methode zur Konfiguration Ihrer Geräte ist die Verwendung von Profilen. Einzelheiten zur Erstellung von Profilen finden Sie unter https://igel-jira.atlassian.net/wiki/pages/createpage.action?spaceKey=HTSWIP&title=IGEL%20UMS%2012%3A%20Grundkonfiguration .

Apps and Utilities for IGEL OS 12 That Support SSO with Microsoft Entra ID

IGEL Azure Virtual Desktop Client (AVD)

Zoom-Client (SSO über Chromium)

Webanwendungen, z. z. B. Office 365 (SSO über Chromium)

Geräteanmeldung

Screenlock

Apps and Utilities for IGEL OS 12 That Support SSO with Okta

Webanwendungen, z. B.. Okta-Portal (SSO über Chromium)

Geräteanmeldung

Screenlock

Apps and Utilities for IGEL OS 12 That Support SSO with Ping Identity / PingOne

Web-Apps (SSO über Chromium)

Geräteanmeldung

Screenlock

Apps and Utilities for IGEL OS 12 That Support SSO with VMware Workspace ONE Access

VMware Horizon (wenn Chromium für die Authentifizierung verwendet wird)

Webanwendungen (SSO über Chromium)

Geräteanmeldung

Screensperre

Apps and Utilities for IGEL OS 12 That Support SSO with Other IdPs

Web-Apps (SSO über Chromium)

Geräteanmeldung

Screenlock

SSO mit Microsoft Entra ID einrichten

Um SSO mit Entra ID auf IGEL OS 12-Geräten zu aktivieren, muss zunächst eine Entra-Anwendung registriert werden. Anschließend kann IGEL OS 12 so konfiguriert werden, dass diese Anwendung für die Authentifizierung verwendet wird; die Entra-Anwendung wird über ihren Public Client Identifier referenziert.

Registrierung einer Entra-Anwendung

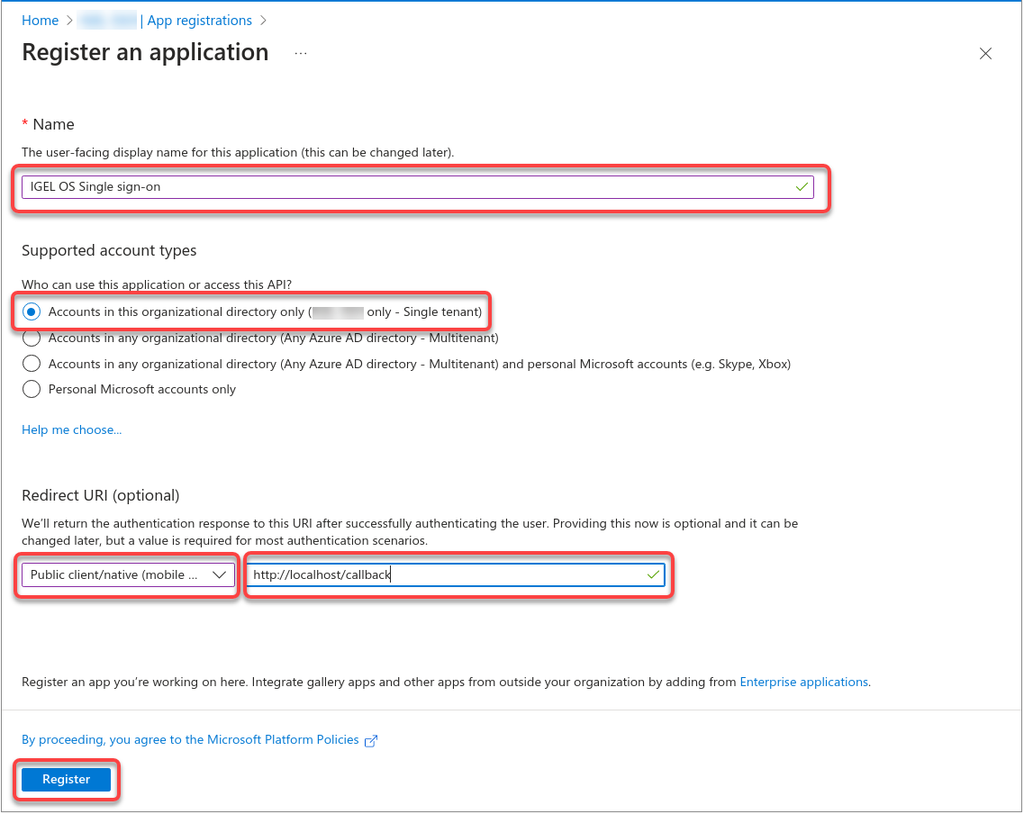

Gehen Sie in Ihrem Entra AD Portal zu App-Registrierungen > Neue Registrierung.

Editieren Sie die Daten wie folgt und klicken Sie dann auf Registrieren:

Geben Sie einen geeigneten Namen für die Anwendung ein. Beachten Sie, dass dieser Name für den Benutzer einmal während des Zustimmungsprozesses für die Erteilung von Berechtigungen sichtbar ist. In unserem Beispiel wird "IGEL OS Single sign-on" als Name verwendet.

Wählen Sie die Option Nur Konten in diesem Organisationsverzeichnis ([Name des AD-Portals Ihrer Organisation] - Einzelmandant).

Wählen Sie unter Umleitungs-URI (optional) die Option Öffentlicher Client/nativ (mobile & desktop) und geben Sie "http://localhost/callback" als URI ein.

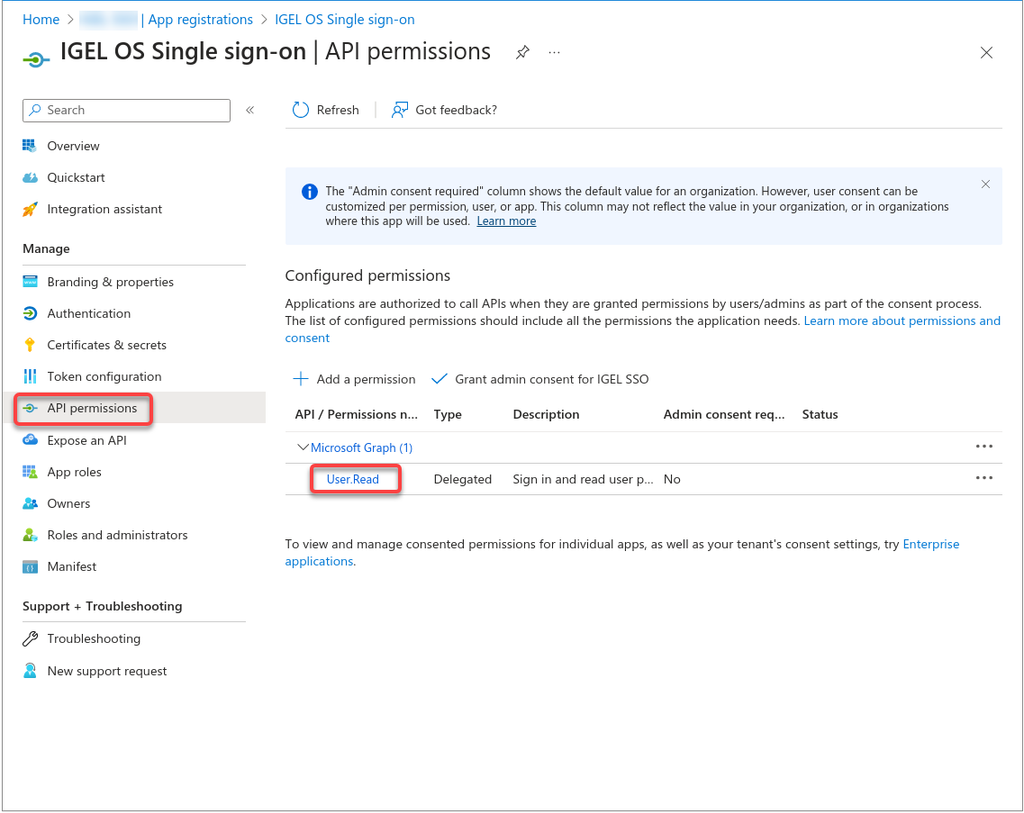

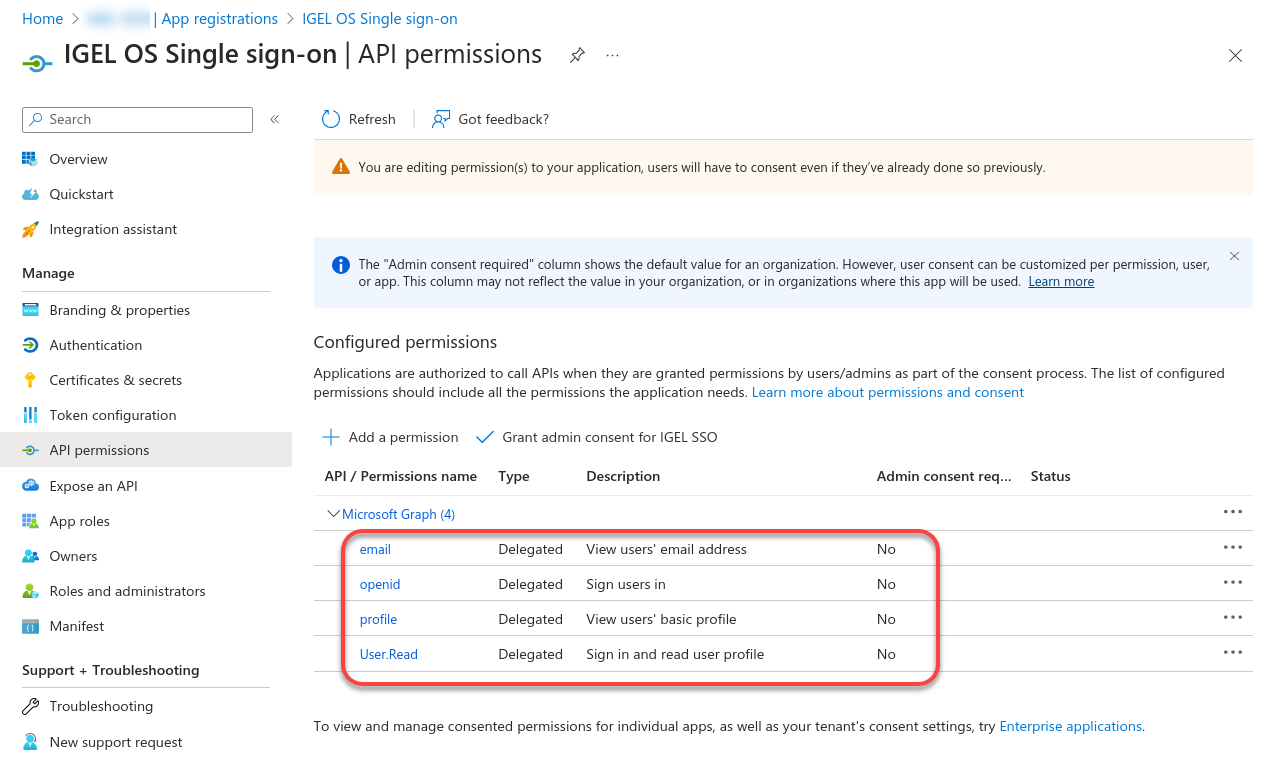

Überprüfen Sie, ob der Benutzer.ReadErlaubnis erteilt ist.

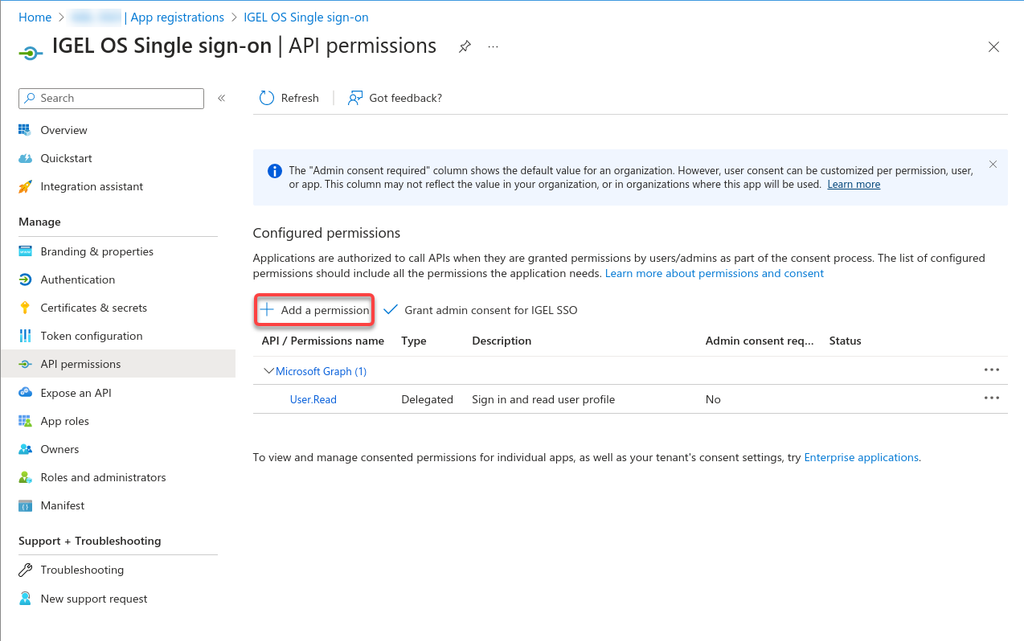

Klicken Sie auf Erlaubnis hinzufügen.

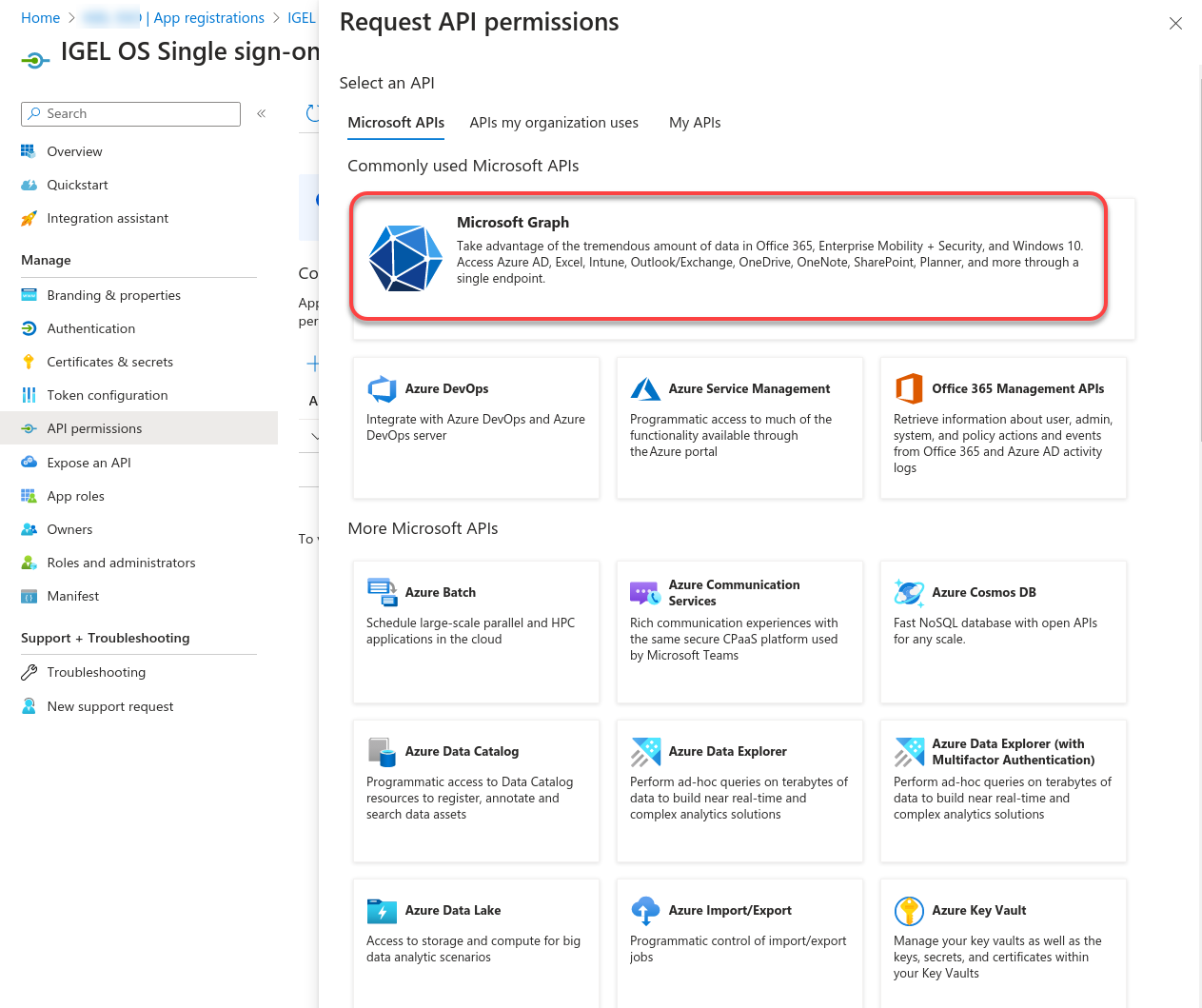

Wählen Sie Microsoft Graph.

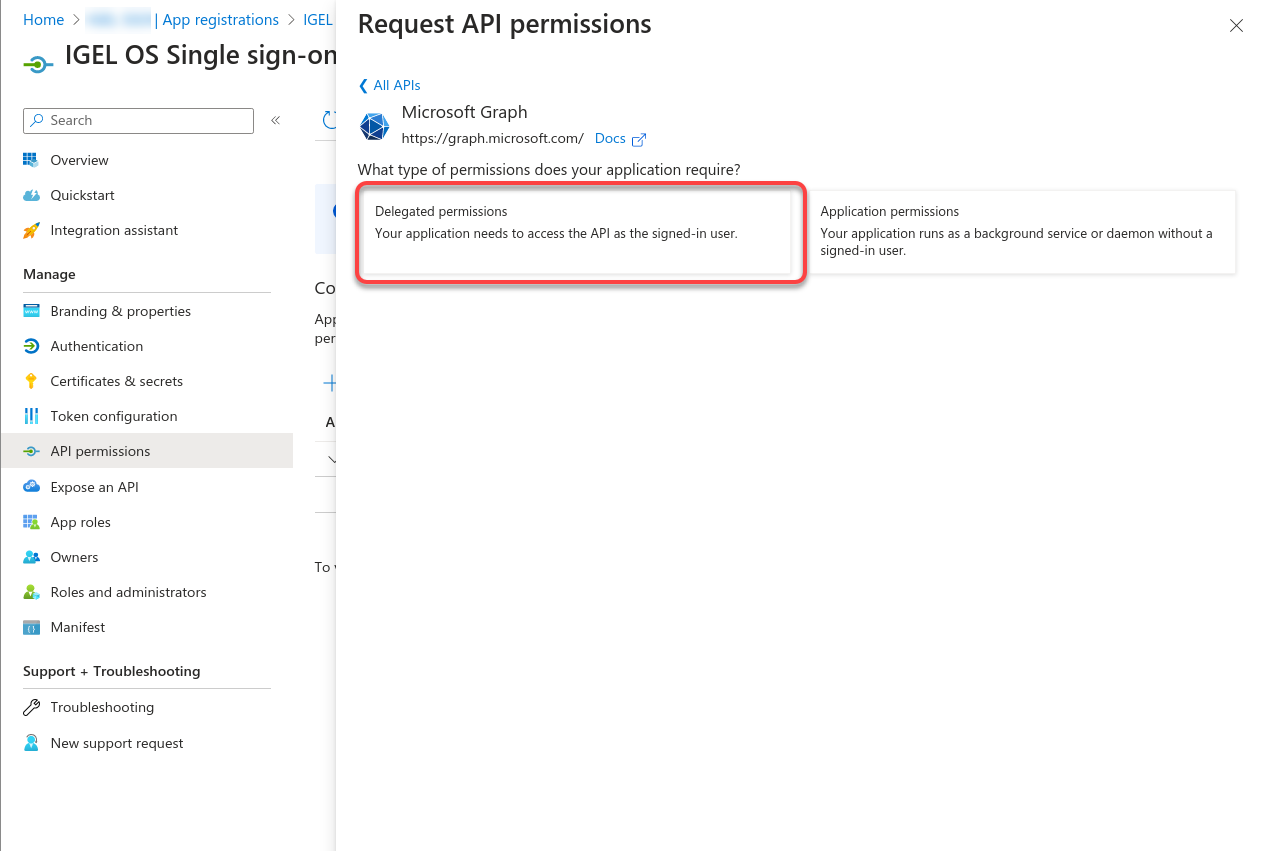

Wählen Sie Delegierte Berechtigungen.

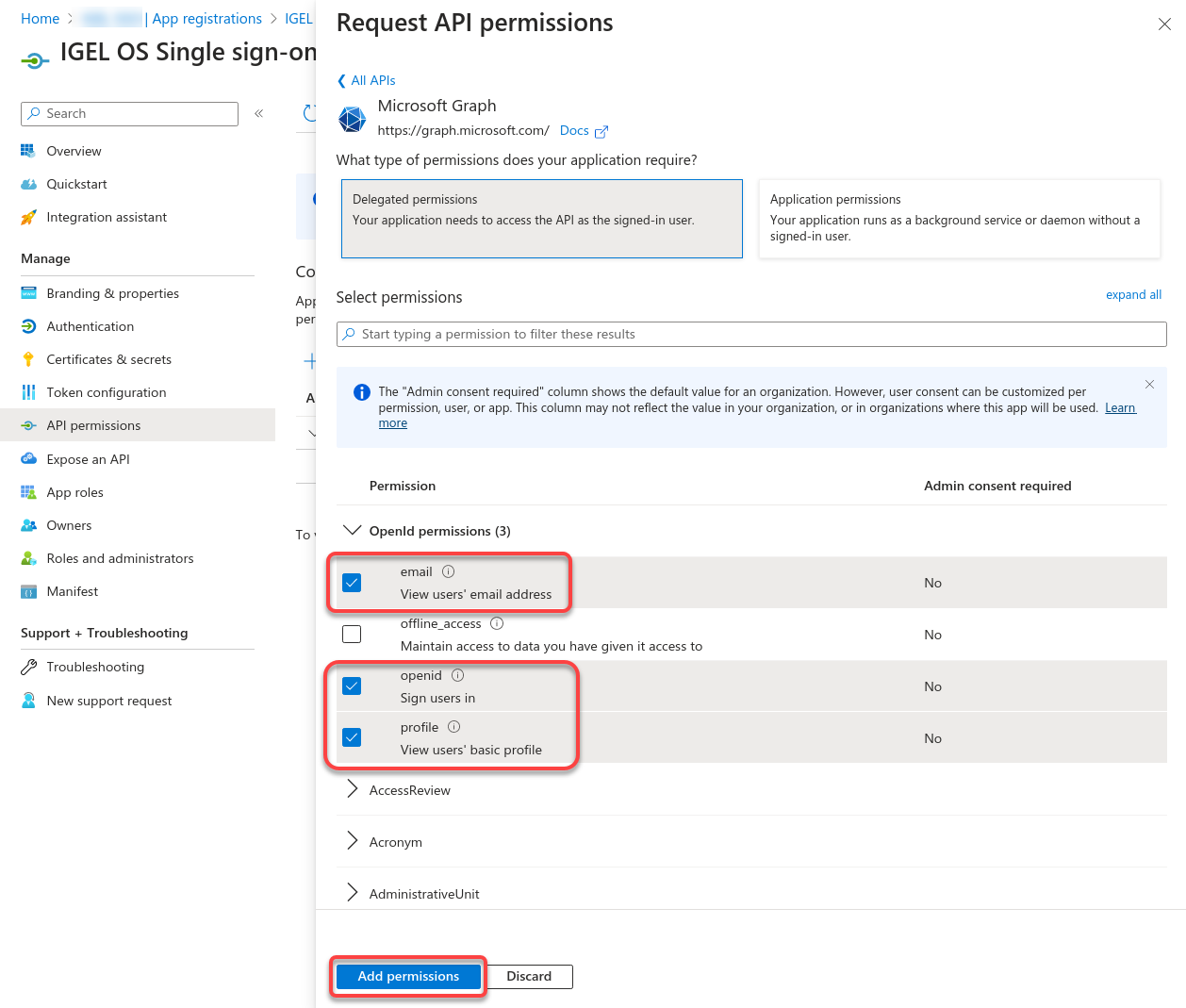

Aktivieren Sie die folgenden Berechtigungen und klicken Sie dann auf Berechtigungen hinzufügen:

E-Mail

openid

Profil

Überprüfen Sie, ob die Berechtigungen korrekt sind.

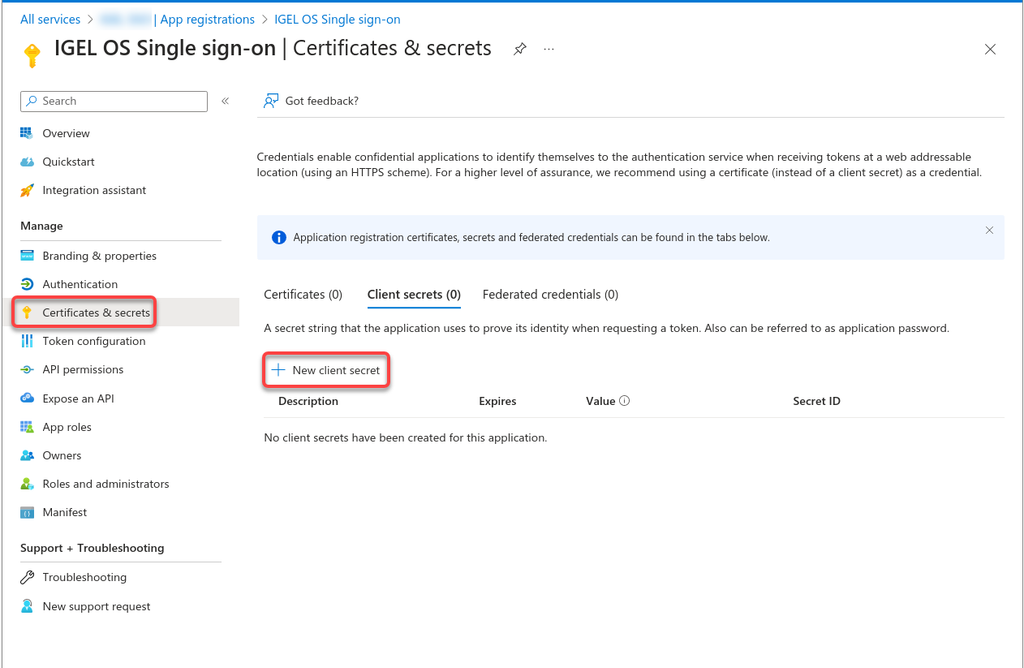

Gehen Sie zu Zertifikate & Geheimnisse und klicken Sie auf Neues Kundengeheimnis.

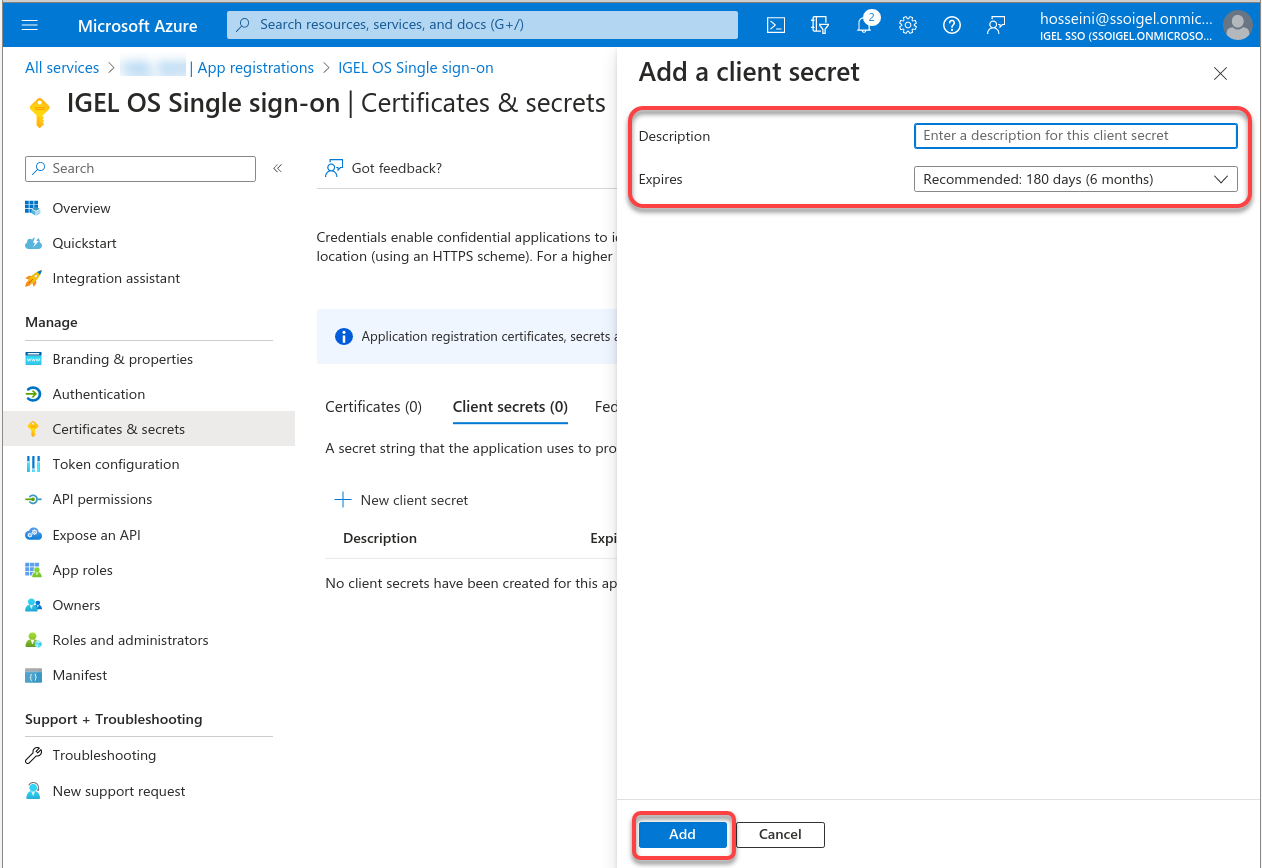

Eingeben einer Beschreibung, definieren Sie, wann das Geheimnis abläuft, und klicken Sie dann auf Hinzufügen.

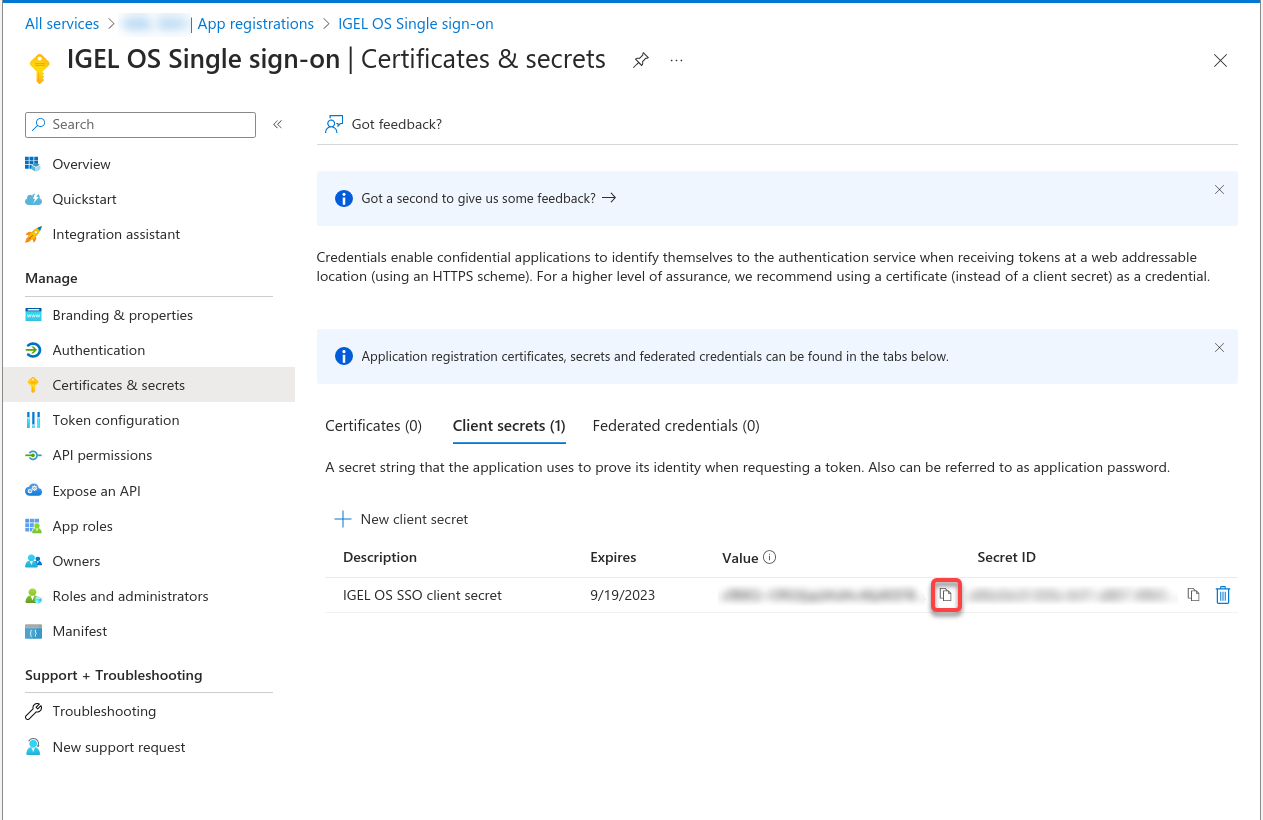

Kopieren Sie den Wert des Client-Geheimnisses.

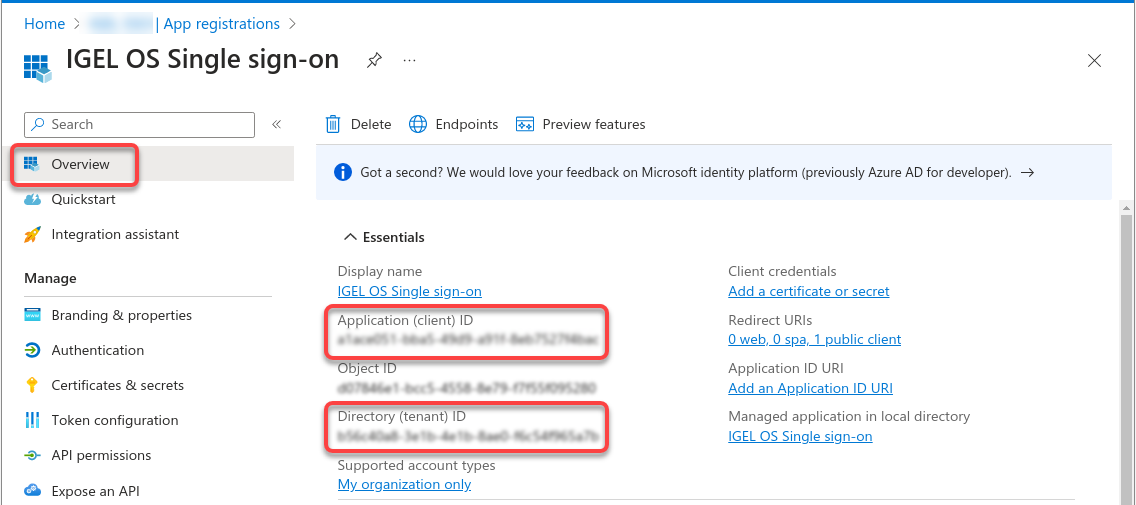

Go to Übersicht und kopieren Sie die Anwendung (Client) ID und die Verzeichnis (Tenant) ID. In der IGEL OS Konfiguration werden diese Werte als die Öffentliche Client-Kennung (Client/Anwendungs-ID) und die Azure ID Tenant Name/ID.

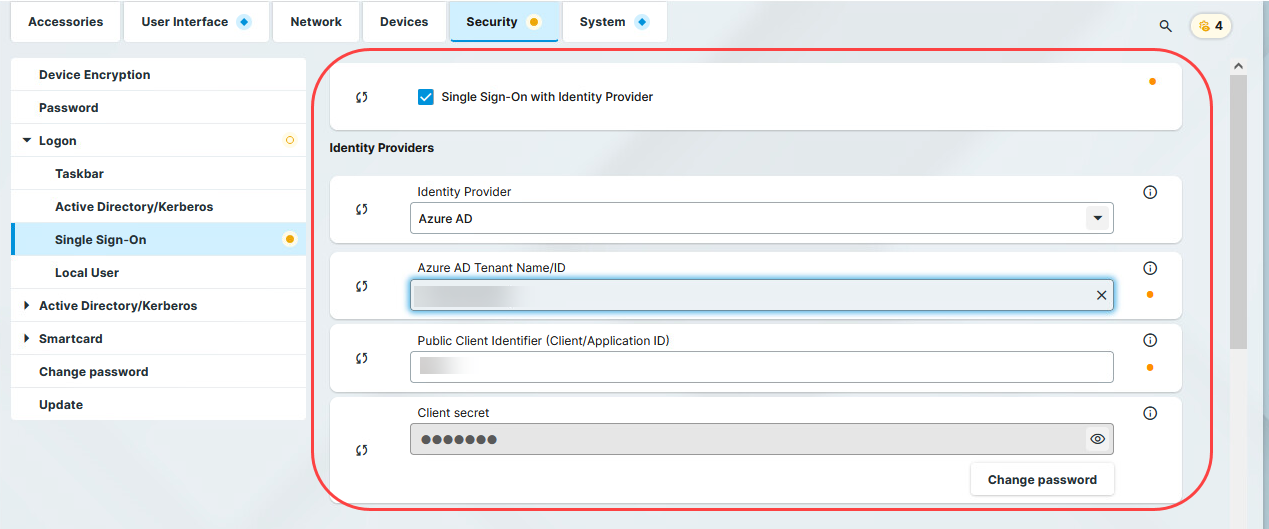

Konfigurieren von IGEL OS für SSO mit Entra ID

Gehen Sie zu Security > Logon > Single Sign-On und bearbeiten Sie die Einstellungen wie folgt:

Aktivieren Sie Single Sign-On mit Identity Provider.

Setzen Sie Identitätsanbieter auf Azure ID.

Geben Sie den Azure AD Tenant Name/ID ein. Dies ist der Wert, den Sie als Directory (tenant) ID im Azure AD Portal erhalten haben.

Setzen Sie die entsprechende Anwendungs-(Mandanten-)ID. Diesen Wert haben Sie als Application (client) ID in Ihrem Azure AD Portal erhalten.

Geben Sie das Client Geheimnis ein.

Wenn Sie eine automatische Desktop-Anmeldung mit vordefinierten Anmeldeinformationen verwenden möchten, die sicher auf Ihrem Endgerät gespeichert sind:

Aktivieren Sie Automatische Anmeldung durchführen.

Geben Sie unter Benutzername für Autologin einen Ihrem IdP bekannten Benutzernamen ein.

Geben Sie unter Passwort für Autologin das entsprechende Passwort ein.

Bitte beachten Sie, dass nach der automatischen Desktop-Anmeldung eine vollständig entsperrte Desktop-Sitzung auf Ihrem Endgerät läuft. Diese Funktion sollte nur für Anwendungsfälle verwendet werden, bei denen keine interaktive Anmeldung möglich ist. Es empfiehlt sich, den Zugriff dieses Benutzers auf die relevanten Komponenten und Daten zu beschränken, die für den jeweiligen Anwendungsfall erforderlich sind.

Bitte beachten Sie auch, dass die Multi-Faktor-Authentifizierung (MFA) nicht möglich ist, wenn die automatische Anmeldung aktiviert ist.

Klicken Sie auf Speichern oder Speichern und schließen.

Der Desktop des Gerätes wird beendet. Der Anmeldebildschirm wird angezeigt.

Sie können nun die Apps und Utilities für IGEL OS 12 verwenden, die SSO mit Entra ID unterstützen.

Ausführliche Informationen zum Import von Apps aus dem IGEL App Portal und zur Installation auf IGEL OS-Geräten finden Sie unter https://igel-jira.atlassian.net/wiki/pages/createpage.action?spaceKey=HTSWIP&title=IGEL%20UMS%2012%3A%20Grundkonfiguration.

Alle Methoden der Multi-Faktor-Authentifizierung sind verfügbar, außer dem Hardware-Token.

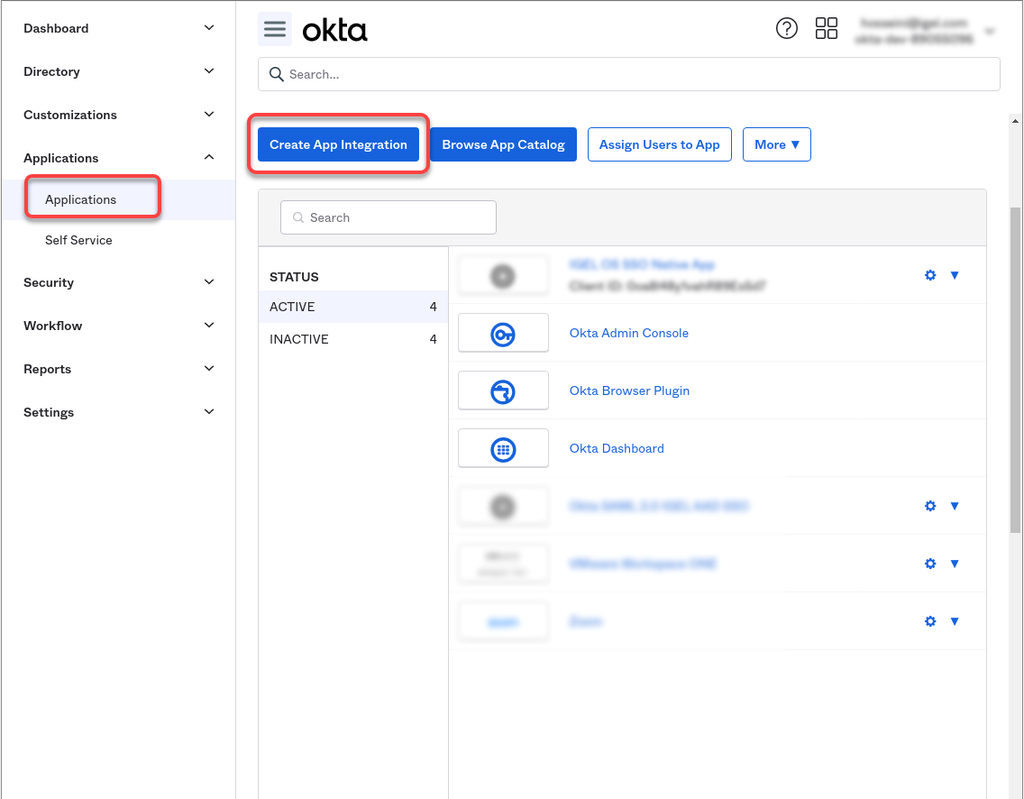

SSO mit Okta konfigurieren

Registrierung einer Anwendung in Okta

Melden Sie sich mit Ihrem Administratorkonto bei Okta an, und wählen Sie im Menü Applications Menü, wählen Sie Anwendungen > App-Integration erstellen.

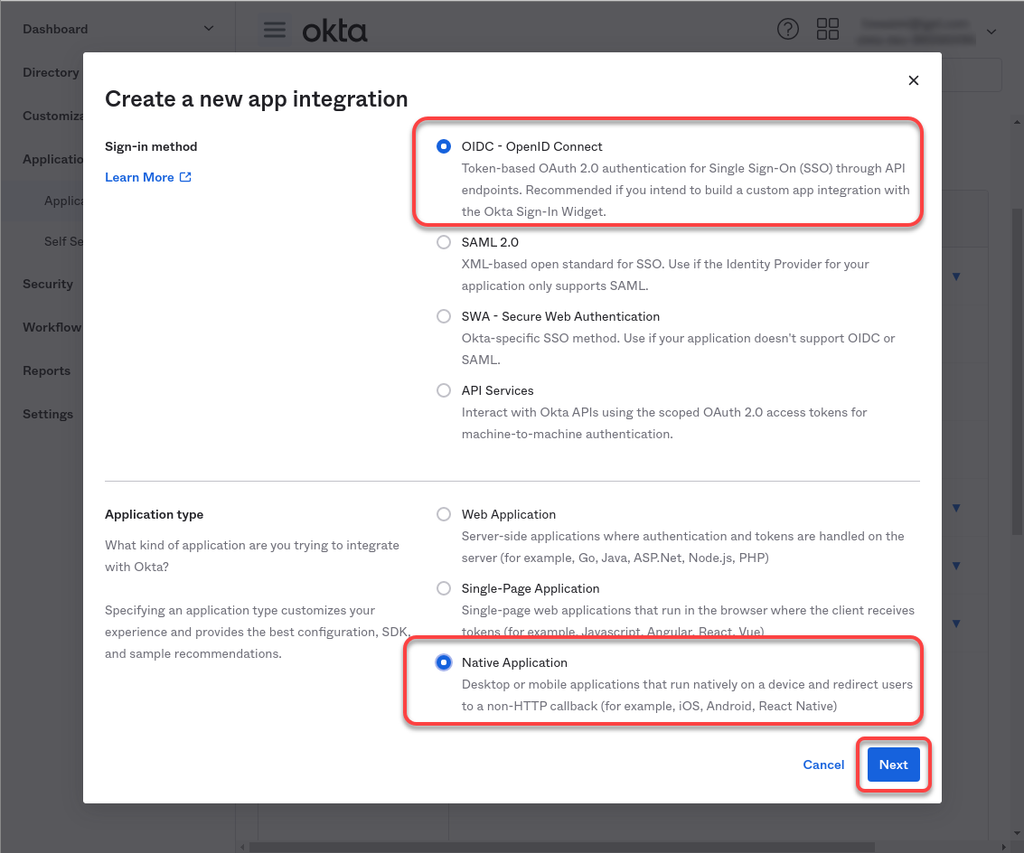

Bearbeiten Sie die Einstellungen wie folgt und klicken Sie dann auf Weiter.

Setzen Sie Anmeldemethode auf OIDC - OpenID Connect.

Setzen Sie Anwendungstyp auf Native Anwendung

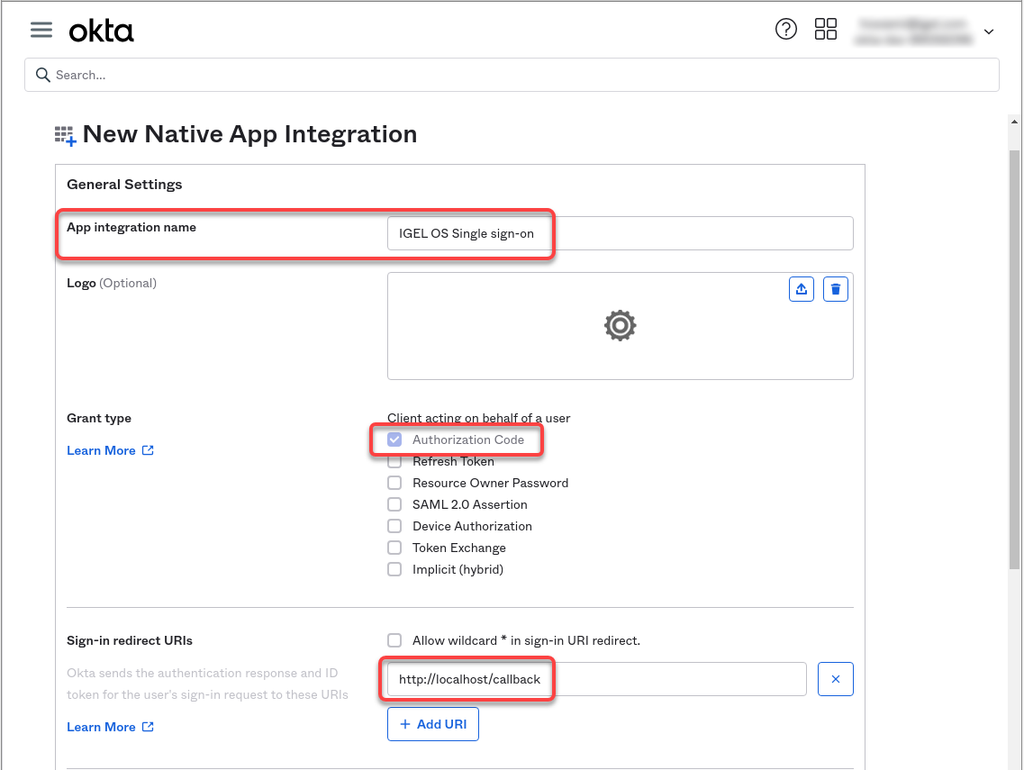

Bearbeiten Sie die Einstellungen wie folgt und klicken Sie dann auf Speichern.

Unter Name der Anwendungsintegration geben Sie einen Namen für Ihre Anwendung ein, z. B. "IGEL OS Single sign-on".

Stellen Sie sicher, dass als Grant type, die Option Berechtigungscode ist ausgewählt.

Unter Anmeldeumleitungs-URIs geben Sie "http://localhost/callback" ein.

Die App-Integration ist erstellt.

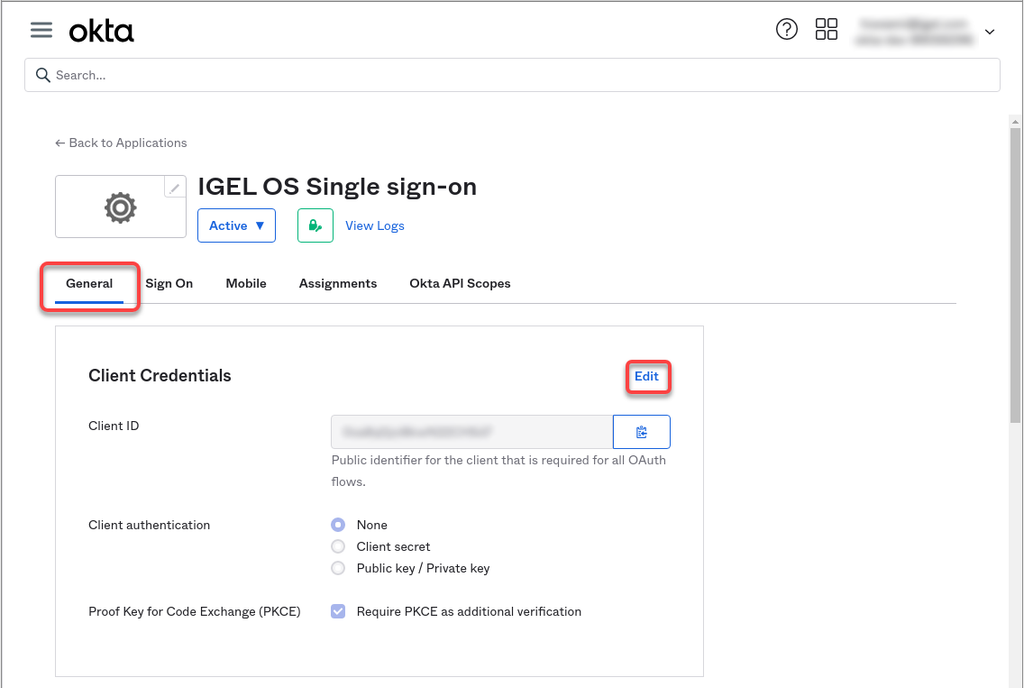

Wählen Sie den Allgemein Registerkarte und klicken Sie dann auf Bearbeiten.

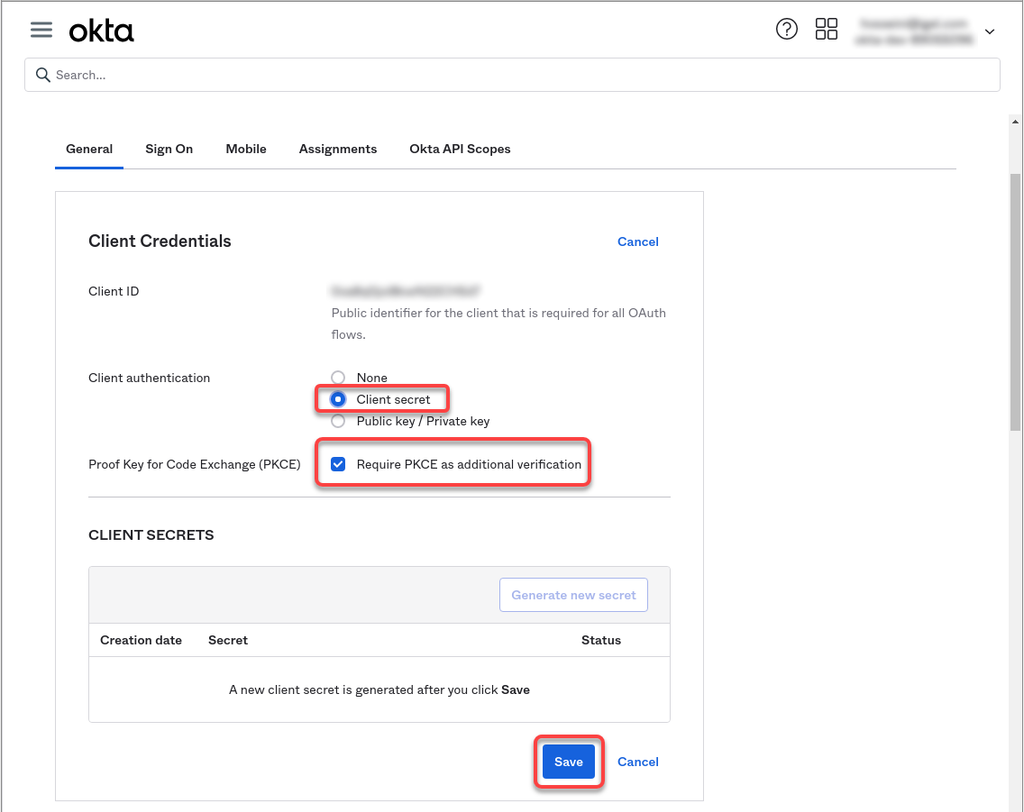

Unter Clientauthentifizierung, wählen Sie Clientgeheimnis und stellen Sie sicher, dass unter Proof Key for Code Exchange (PKCE), PKCE als zusätzliche Überprüfung anfordern aktiviert ist. Klicken Sie anschließend auf Speichern.

Das Client-Geheimnis wird erstellt.

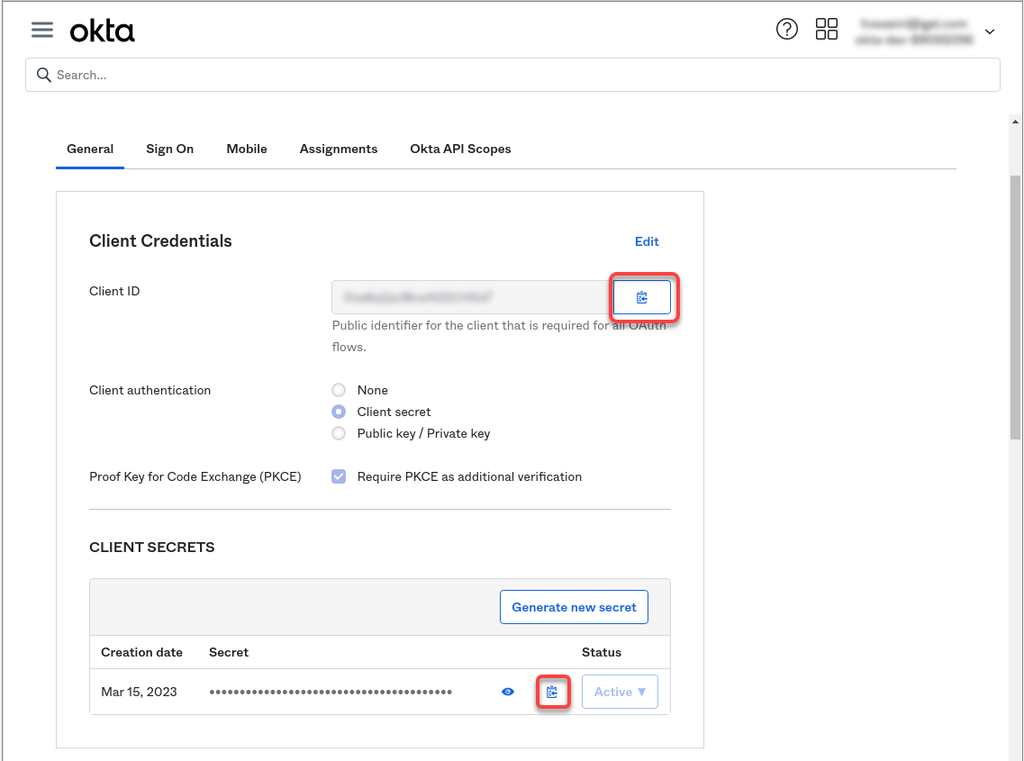

Kopieren Sie die Client-ID und das Geheimnis (Client-Geheimnis).

Konfigurieren von IGEL OS für SSO mit Okta

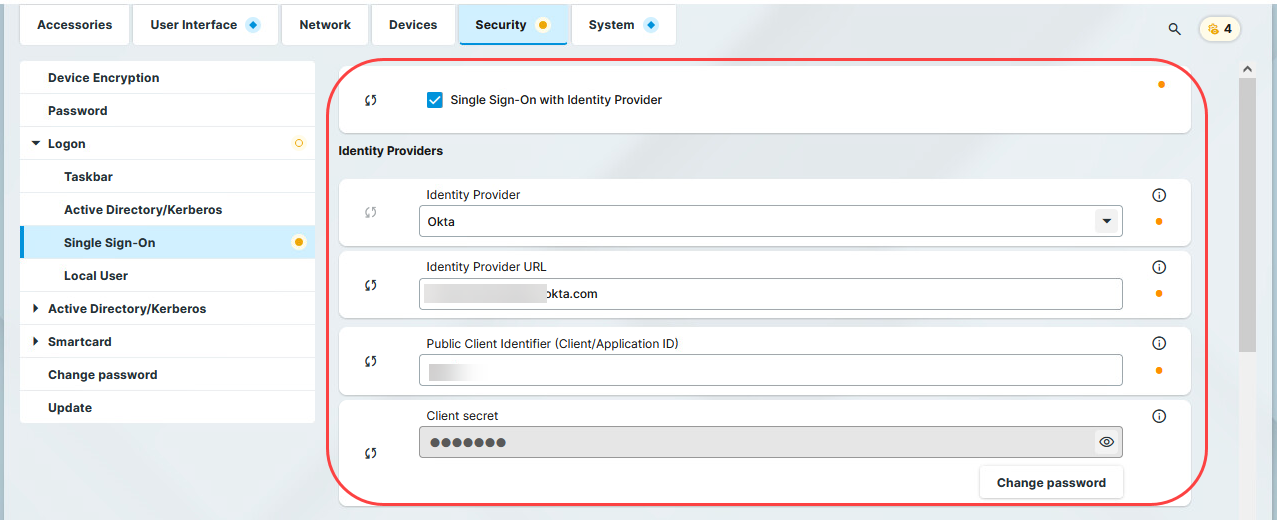

Gehen Sie zu Security > Logon > Single Sign-On und bearbeiten Sie die Einstellungen wie folgt:

Aktivieren Sie Single Sign-On mit Identity Provider.

Setzen Sie Identitätsanbieter auf Okta.

Geben Sie die Okta URL für Ihren Benutzer an. Dies ist die URL der Okta-Organisation. Beispiel: "https://mycompany.okta.com/"

Geben Sie die Client ID an. Dies ist die Client ID, die in Okta erstellt wurde.

Geben Sie das Client Geheimnis an.

Wenn Sie eine automatische Desktop-Anmeldung mit vordefinierten Anmeldeinformationen verwenden möchten, die sicher auf Ihrem Endgerät gespeichert sind:

Aktivieren Sie Automatisch anmelden.

Geben Sie unter Benutzername für Autologin einen Ihrem IdP bekannten Benutzernamen ein.

Geben Sie unter Passwort für Autologin das entsprechende Passwort ein.

Bitte beachten Sie, dass nach der automatischen Desktop-Anmeldung eine vollständig entsperrte Desktop-Sitzung auf Ihrem Endgerät läuft. Diese Funktion sollte nur für Anwendungsfälle verwendet werden, bei denen keine interaktive Anmeldung möglich ist. Es ist eine gute Praxis, den Zugriff dieses Benutzers auf die relevanten Komponenten und Daten zu beschränken, die für den spezifischen Anwendungsfall notwendig sind.

Bitte beachten Sie auch, dass die Multi-Faktor-Authentifizierung (MFA) nicht möglich ist, wenn die automatische Anmeldung aktiviert ist.

Klicken Sie auf Speichern oder Speichern und schließen.

Der Desktop des Geräts wird nach Anwendung des Profils beendet. Der Anmeldebildschirm wird angezeigt.

Sie können nun die Apps und Utilities für IGEL OS 12 nutzen, die SSO mit Okta unterstützen.

Wenn Sie eine Multi-Faktor-Authentifizierung nutzen möchten, können Sie diese in der Okta-Konsole konfigurieren. Die verfügbaren Methoden sind Google Authenticator, E-Mail und Okta Verify.

Einrichten von SSO mit Ping Identity / PingOne

Einrichten Ihrer Anwendung

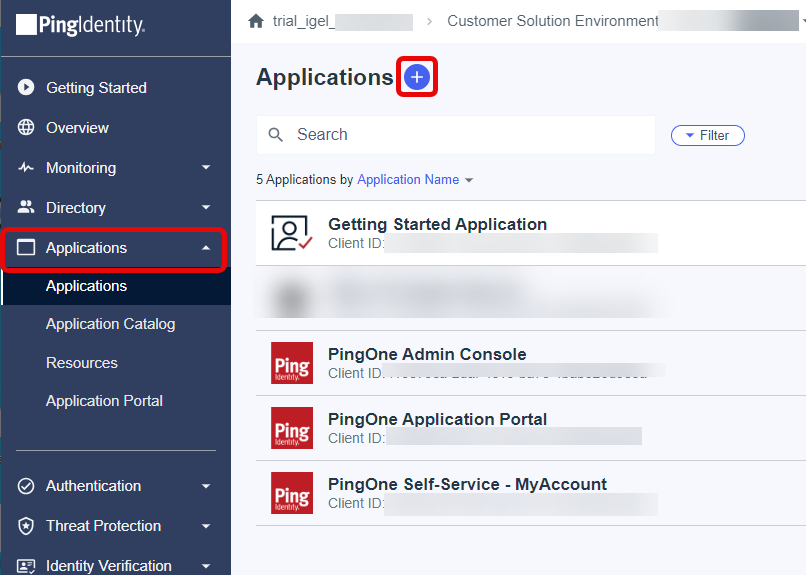

Melden Sie sich bei Ihrem PingIdentity-Konto an, gehen Sie zu Anwendungen und klicken Sie auf das Hinzufügen-Symbol, um eine neue Anwendung zu erstellen.

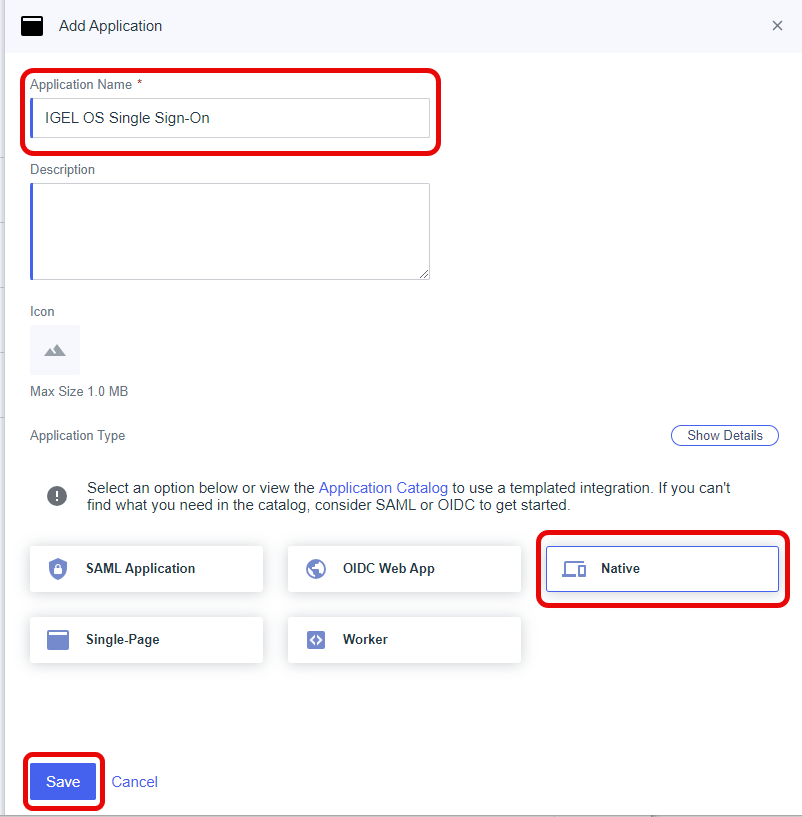

Geben Sie einen Anwendungsnamen an, wählen Sie Native als Anwendungstyp und klicken Sie auf Speichern.

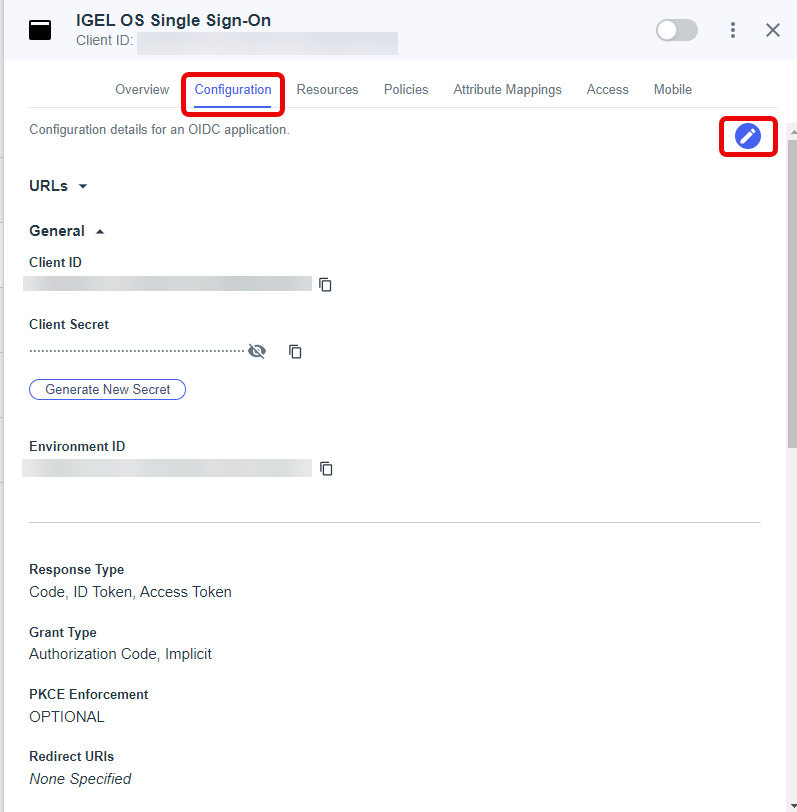

Wählen Sie die Registerkarte Konfiguration und klicken Sie auf die Schaltfläche Bearbeiten.

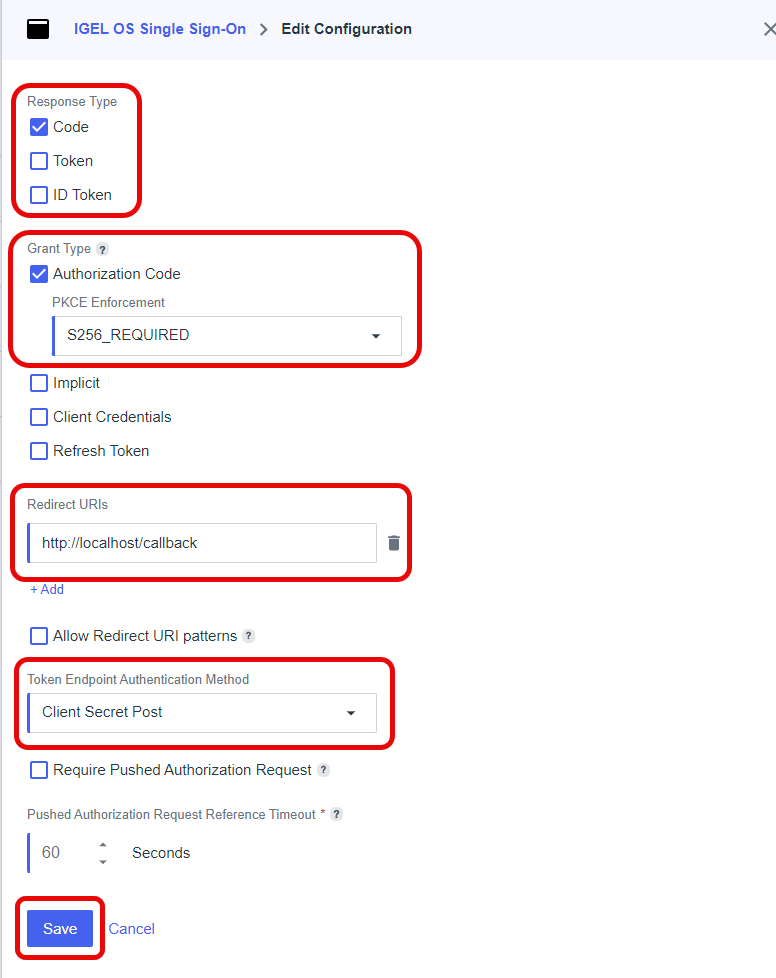

Bearbeiten Sie die Konfiguration wie unten beschrieben und klicken Sie auf Speichern.

Antworttyp: Wählen Sie Code.

Grant Type: Wählen Sie Authorization Code und setzen Sie PKCE Enforcement auf S256_REQUIRED.

Redirect URIs: Geben Sie

http://localhost/callbackToken Endpoint Authentication Methods: Wählen Sie Client Secret Post.

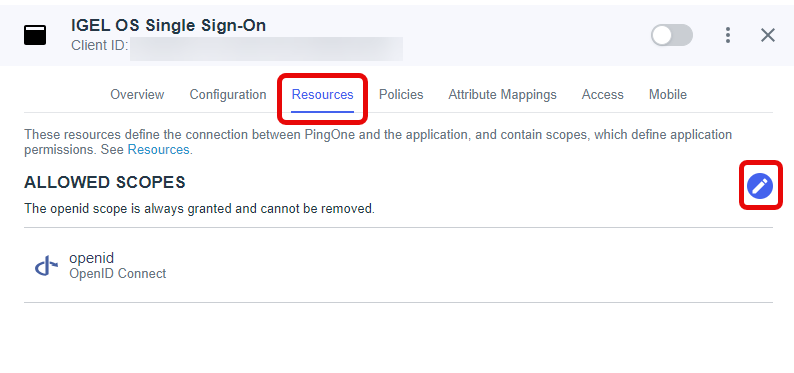

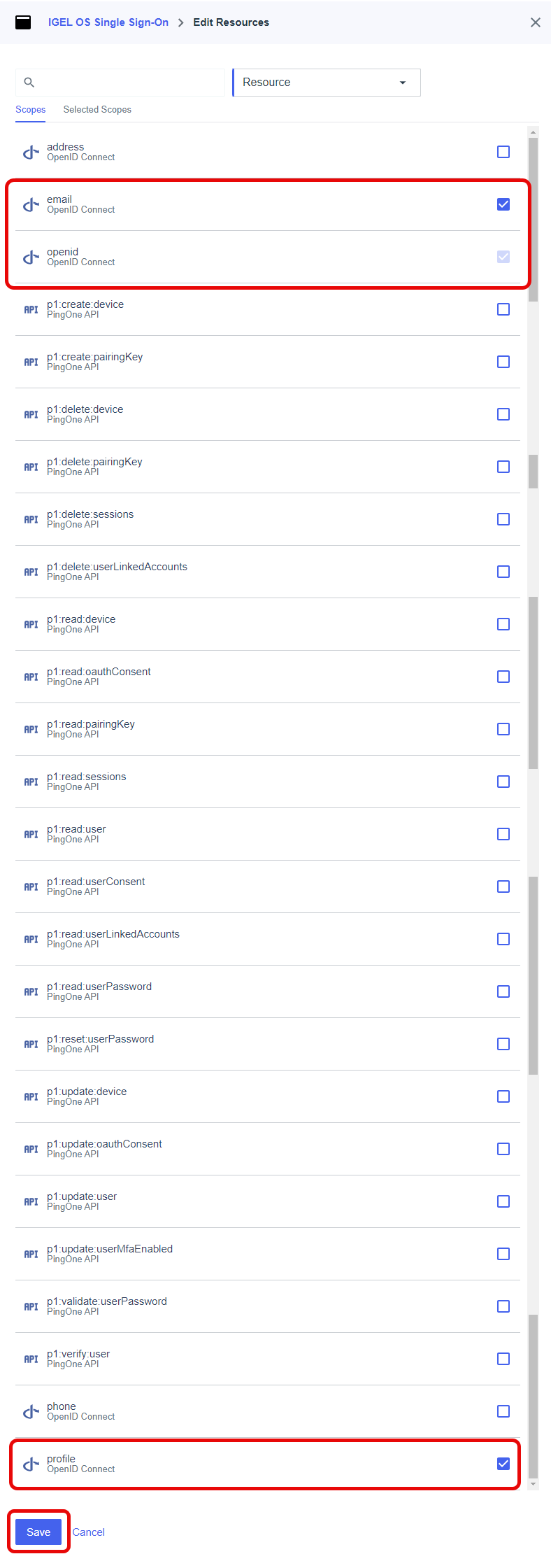

Wählen Sie die Registerkarte Ressourcen und klicken Sie auf die Schaltfläche Bearbeiten.

Stellen Sie sicher, dass die folgenden Ressourcenbereiche aktiviert sind und klicken Sie auf Speichern.

E-Mail

openid

Profil

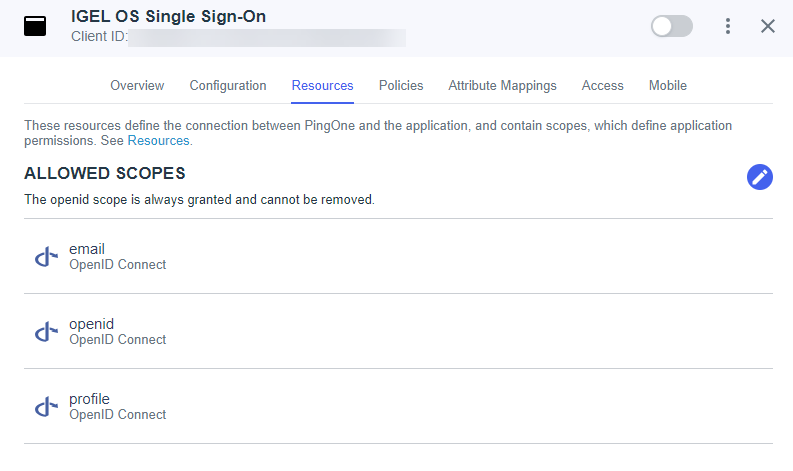

Überprüfen Sie die Liste der ZULÄSSIGEN SCOPES.

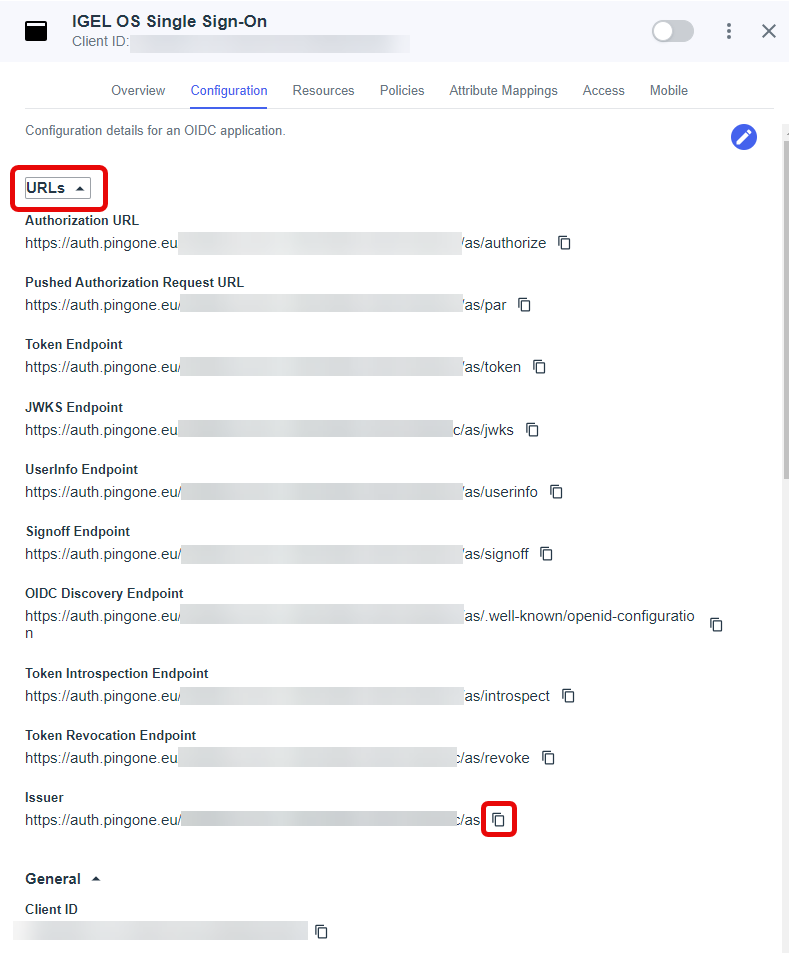

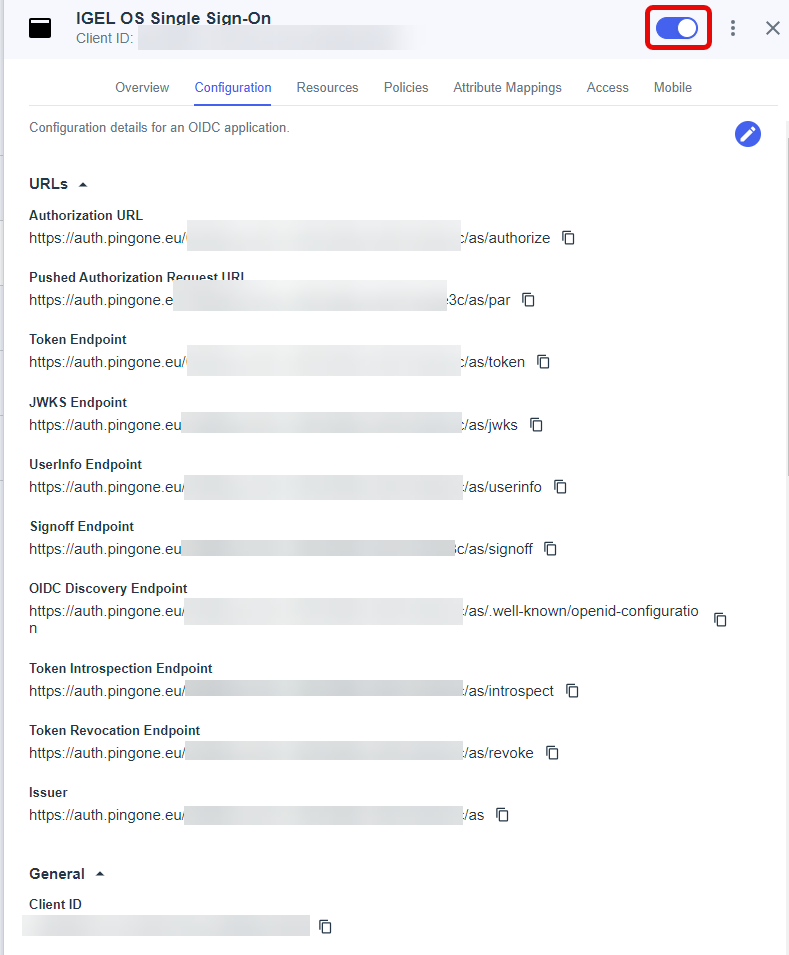

Wählen Sie die Registerkarte Konfiguration und kopieren Sie die folgenden Daten zur späteren Verwendung:

Client ID

Client Secret

Erweitern Sie die Liste der URLs und kopieren Sie die Issuer URL zur späteren Verwendung.

Aktivieren Sie Ihre Anwendung.

Konfigurieren von IGEL OS für SSO mit Ping Identity / PingOne

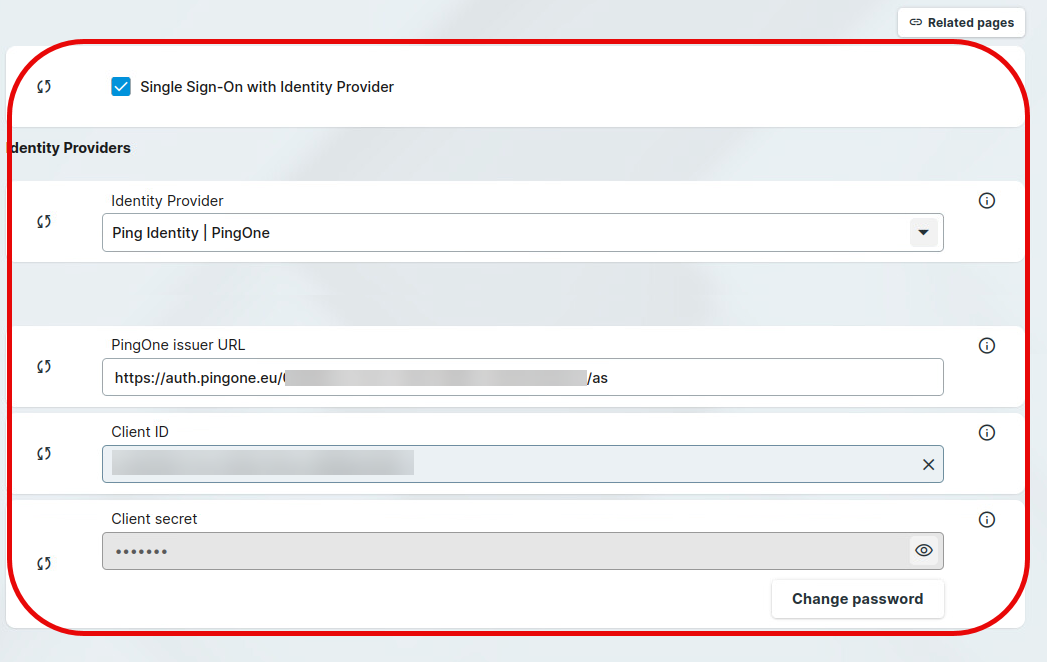

Gehen Sie zu Security > Logon > Single Sign-On und bearbeiten Sie die Einstellungen wie folgt:

Aktivieren Sie Single Sign-On mit Identity Provider.

Setzen Sie Identitätsanbieter auf Ping Identity | PingOne.

Geben Sie die PingOne issuer URL für Ihren Benutzer an. Dies ist die Issuer URL, die im Ping Identity Konfigurationsportal bereitgestellt wird. Beispiel:

https://auth.pingone.eu/0815abc-xyz123456/asGeben Sie die Client ID an. Dies ist die Client-ID, die in Ping Identity erstellt wurde.

Geben Sie das Client-Geheimnis an.

Wenn Sie eine automatische Desktop-Anmeldung mit vordefinierten Anmeldeinformationen verwenden möchten, die sicher auf Ihrem Endgerät gespeichert sind:

Aktivieren Sie Automatische Anmeldung durchführen.

Geben Sie unter Benutzername für Autologin einen Ihrem IdP bekannten Benutzernamen ein.

Geben Sie unter Passwort für Autologin das entsprechende Passwort ein.

Bitte beachten Sie, dass nach der automatischen Desktop-Anmeldung eine vollständig entsperrte Desktop-Sitzung auf Ihrem Endgerät läuft. Diese Funktion sollte nur für Anwendungsfälle verwendet werden, bei denen keine interaktive Anmeldung möglich ist. Es ist eine gute Praxis, den Zugriff dieses Benutzers auf die relevanten Komponenten und Daten zu beschränken, die für den spezifischen Anwendungsfall notwendig sind.

Bitte beachten Sie auch, dass die Multi-Faktor-Authentifizierung (MFA) nicht möglich ist, wenn die automatische Anmeldung aktiviert ist.

Klicken Sie auf Speichern oder Speichern und schließen.

Der Desktop des Geräts wird nach der Anwendung des Profils beendet.Der Anmeldebildschirm wird angezeigt.

Sie können nun die Apps und Utilities für IGEL OS 12 verwenden, die SSO mit Ping Identity / PingOne unterstützen.

Wenn Sie eine Multi-Faktor-Authentifizierung verwenden möchten, können Sie diese in der Ping Identity-Konsole konfigurieren.

Einrichten von SSO mit VMware Workspace ONE Access

Registrieren einer Anwendung in VMware Workspace ONE Access

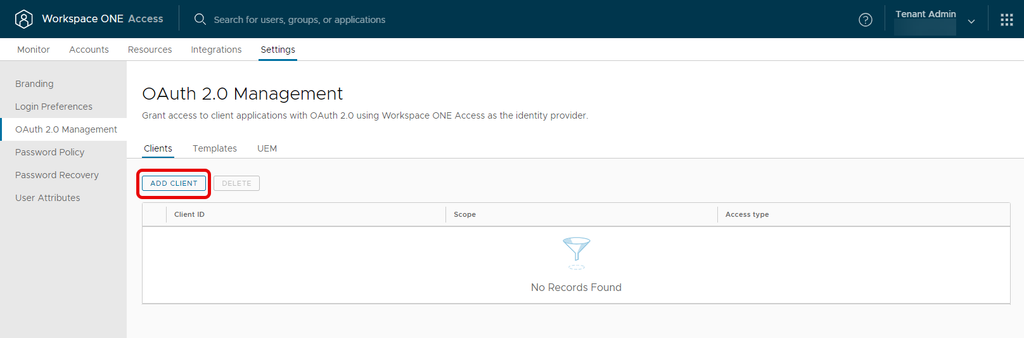

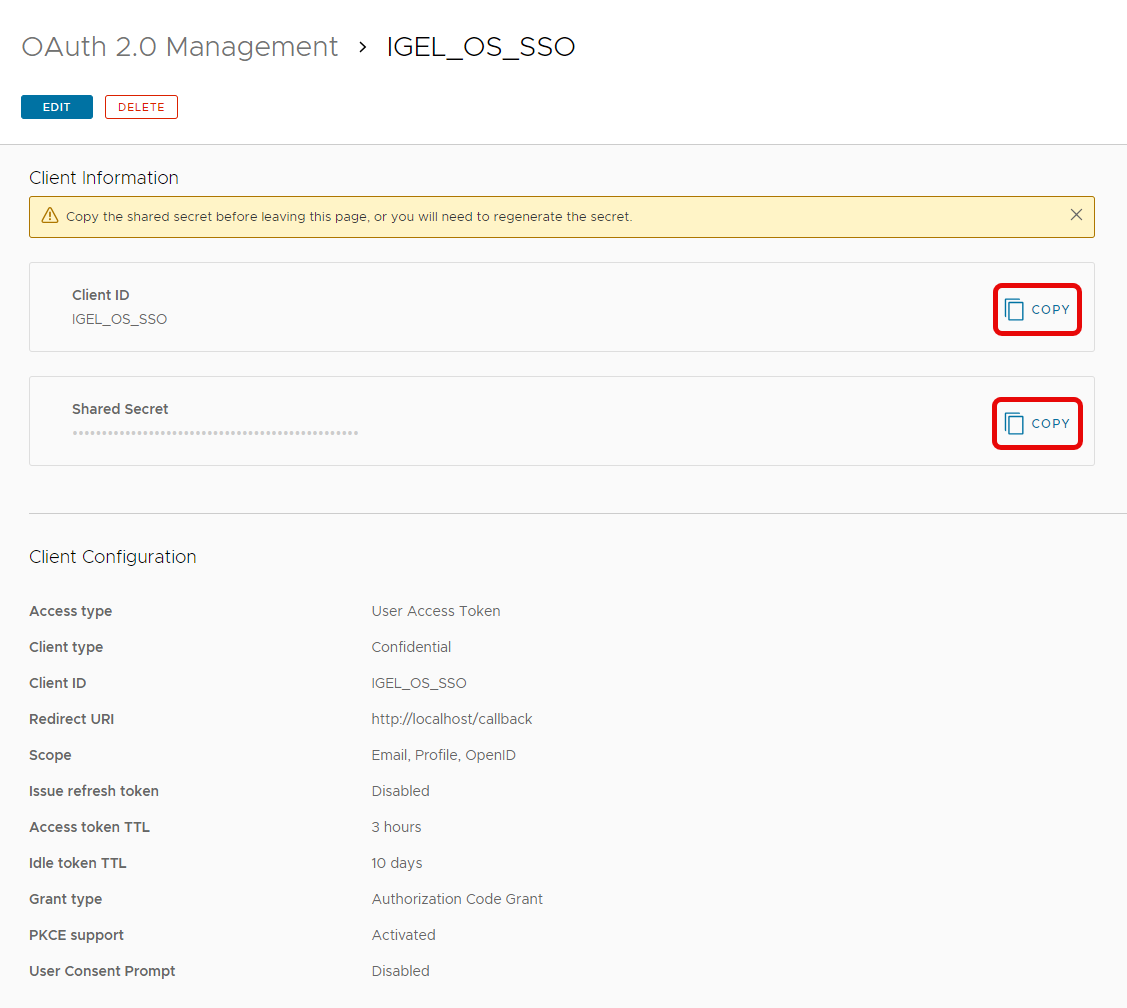

In der VMware Workspace ONE Access Konsole gehen Sie zu Einstellungen > OAuth 2.0 Management und klicken Sie auf Add client.

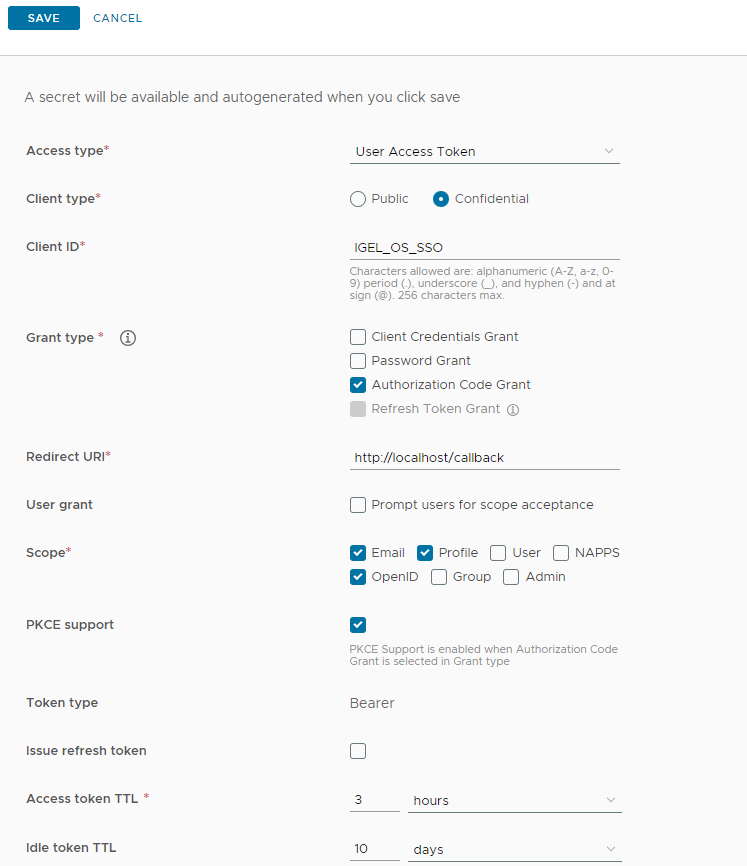

Stellen Sie den Client wie folgt ein und klicken Sie abschließend auf Speichern.

Zugangstyp: Wählen Sie Benutzerzugangstoken.

Kundentyp: Wählen Sie Vertraulich.

Kunden-ID: Geben Sie eine Kunden-ID ein, die Ihren Anforderungen entspricht; beachten Sie die zulässigen Zeichen. Beispiel:

IGEL_OS_SSOGrant type: Aktivieren Sie Berechtigungscode Grant.

Redirect URI: Geben Sie

http://localhost/callbackBenutzer gewähren: Deaktivieren Sie Benutzer zur Zustimmung zum Geltungsbereich auffordern.

Geltungsbereich: Bearbeiten Sie die Einstellungen wie folgt:

Email: Aktiviert

Profil: Aktiviert

Benutzer: Deaktiviert

NAPPS: Deaktiviert

OpenID: Aktiviert

Gruppe: Deaktiviert

Admin: Deaktiviert

PKCE-Unterstützung: Diese Option ist aktiviert, weil Genehmigungscode-Gewährung als Genehmigungsart ausgewählt ist.

Aktualisierungstoken: Aktivieren oder deaktivieren Sie diese Option je nach Ihren Bedürfnissen.

Zugangstoken TTL: Passen Sie die Lebenszeit für das Autorisierungs-Token Ihren Bedürfnissen an.

Idle-Token TTL: Passen Sie die Lebensdauer des Leerlauf-Tokens an Ihre Bedürfnisse an.

Überprüfen Sie die Einstellungen und kopieren Sie die folgenden Daten zur späteren Verwendung:

Client ID

Shared Secret

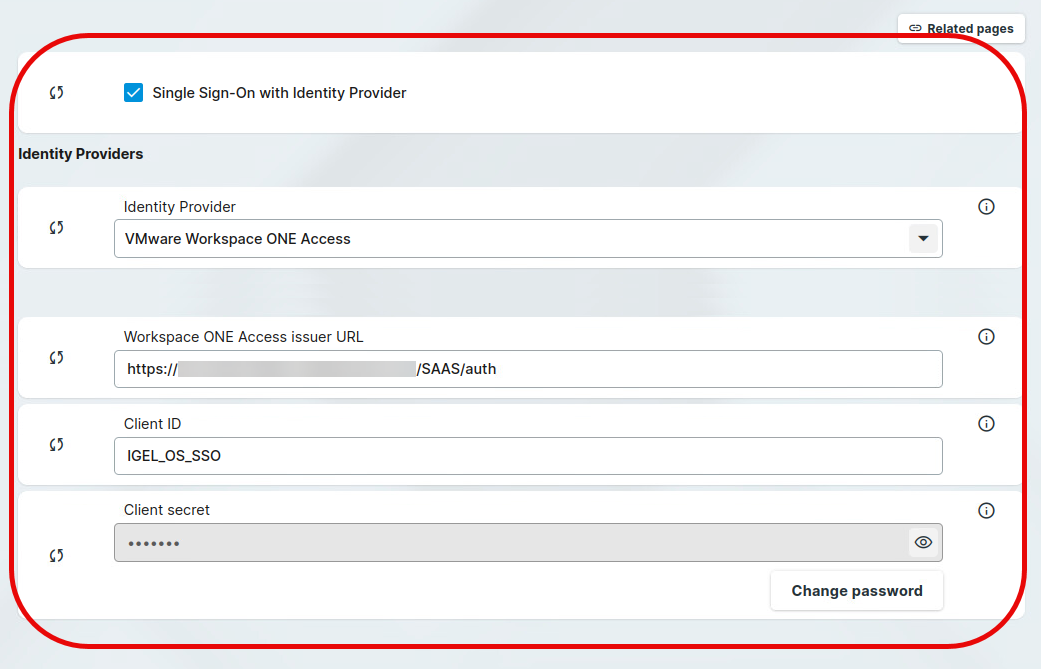

Konfigurieren von IGEL OS für SSO mit VMware Workspace ONE Access

Gehen Sie zu Security > Logon > Single Sign-On und bearbeiten Sie die Einstellungen wie folgt:

Aktivieren Sie Single Sign-On mit Identity Provider.

Setzen Sie Identitätsanbieter auf VMware Workspace ONE Access.

Geben Sie die Workspace ONE Access issuer URL für Ihren Benutzer an. Muster:

https://<YOUR WORKSPACE ONE ACCESS URL>/SAAS/authGeben Sie die Client ID an. Dies ist die Client-ID, die in VMware Workspace ONE Access erstellt wurde.

Geben Sie das Client-Geheimnis an.

Wenn Sie eine automatische Desktop-Anmeldung mit vordefinierten Anmeldeinformationen verwenden möchten, die sicher auf Ihrem Endgerät gespeichert sind:

Aktivieren Sie Automatische Anmeldung durchführen.

Geben Sie unter Benutzername für Autologin einen Ihrem IdP bekannten Benutzernamen ein.

Geben Sie unter Passwort für Autologin das entsprechende Passwort ein.

Bitte beachten Sie, dass nach der automatischen Desktop-Anmeldung eine vollständig entsperrte Desktop-Sitzung auf Ihrem Endgerät läuft. Diese Funktion sollte nur für Anwendungsfälle verwendet werden, bei denen keine interaktive Anmeldung möglich ist. Es empfiehlt sich, den Zugriff dieses Benutzers auf die relevanten Komponenten und Daten zu beschränken, die für den jeweiligen Anwendungsfall erforderlich sind.

Bitte beachten Sie auch, dass die Multi-Faktor-Authentifizierung (MFA) nicht möglich ist, wenn die automatische Anmeldung aktiviert ist.

Klicken Sie auf Speichern oder Speichern und schließen.

Der Desktop des Geräts wird nach der Anwendung des Profils beendet. Der Anmeldebildschirm wird angezeigt.

Sie können nun die Apps und Utilities für IGEL OS 12, die SSO mit VMware Workspace ONE Access unterstützen, verwenden.

Wenn Sie eine Multi-Faktor-Authentifizierung verwenden möchten, können Sie diese im VMware Workspace ONE Access Portal konfigurieren.

Konfigurieren von SSO mit anderen IdPs, die OpenID Connect verwenden

Das genaue Vorgehen bei der Einrichtung Ihrer Anwendung oder Ihres Clients hängt von der genauen OpenID Connect-Lösung ab, die Sie verwenden. Daher können die Einstellungen in der IdP-Konsole nur generisch beschrieben werden.

Einrichten Ihrer Anwendung / Ihres Clients

In Ihrer IdP-Konsole bearbeiten Sie die Parameter wie folgt (die genauen Parameternamen werden wahrscheinlich abweichen):

Parameter | Werte |

|---|---|

Antworttyp | Code |

Geltungsbereiche | openid, Profil, E-Mail |

URI umleiten | http://localhost/callback |

Code-Herausforderungsmethode | S256 |

Antwortmodus | Fragment |

Client-Authentifizierung | kunden_geheim_post |

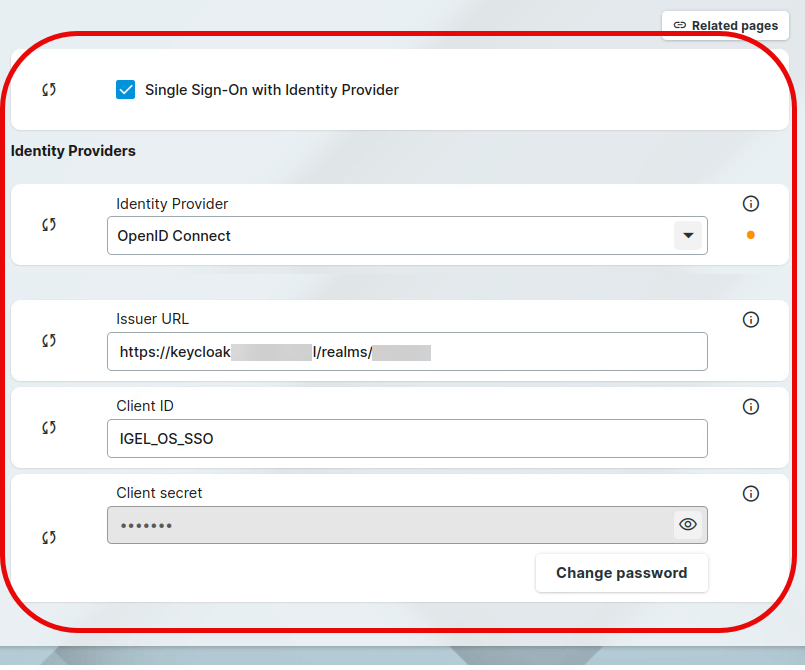

Konfigurieren von IGEL OS für SSO mit Generic OpenID Connect

Bitte beachten Sie, dass eine automatische Anmeldung mit generischem OpenID connect nicht möglich ist.

Gehen Sie zu Security > Logon > Single Sign-On und bearbeiten Sie die Einstellungen wie folgt:

Aktivieren Sie Single Sign-On mit Identity Provider.

Setzen Sie Identitätsanbieter auf OpenID Connect.

Geben Sie die Issuer URL für Ihren Benutzer an. Dies ist die Issuer URL, die in der IdP-Konsole bereitgestellt wird. Beispiel für Keycloak: https://keycloak.yourcompany.com/realms/yourrealm

Geben Sie die Client ID an. Dies ist die Client-ID, die in der IdP-Konsoleerstellt wurde.

Geben Sie das Client Geheimnis an.

Klicken Sie auf Speichern oder Speichern und schließen.

Der Desktop des Gerätes wird beendet. Der Anmeldebildschirm wird angezeigt.

Sie können nun die Apps und Utilities für IGEL OS 12 verwenden, die SSO mit OpenID Connect (generisch) unterstützen.

Ausführliche Informationen zum Import von Apps aus dem IGEL App Portal und zur Installation auf IGEL OS-Geräten finden Sie unter https://igel-jira.atlassian.net/wiki/pages/createpage.action?spaceKey=HTSWIP&title=IGEL%20UMS%2012%3A%20Grundkonfiguration .

Für unterstützte Multi-Faktor-Authentifizierungsmethoden lesen Sie bitte die Dokumentation Ihres IdP.

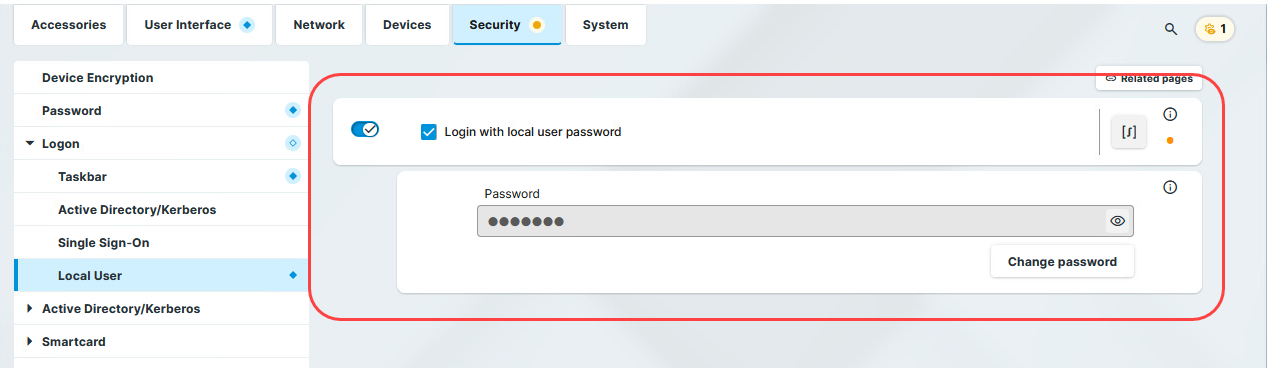

Aktivieren der lokalen Anmeldung (optional)

Um eine Rückfalloption zu haben, wenn etwas mit SSO schief läuft, z.B. ein Netzwerkausfall, wird empfohlen, zusätzlich die lokale Anmeldung zu konfigurieren.

Öffnen Sie den Profilkonfigurator und gehen Sie auf Sicherheit > Anmeldung > Lokaler Benutzer.

Aktivieren Sie Anmeldung mit lokalem Benutzerpasswort und geben Sie ein Passwort ein.