SCEP-Server in IGEL OS 12

Dieser Artikel beschreibt die Einstellungen, die zum Verbinden des IGEL OS-Geräts mit einem SCEP-Server erforderlich sind.

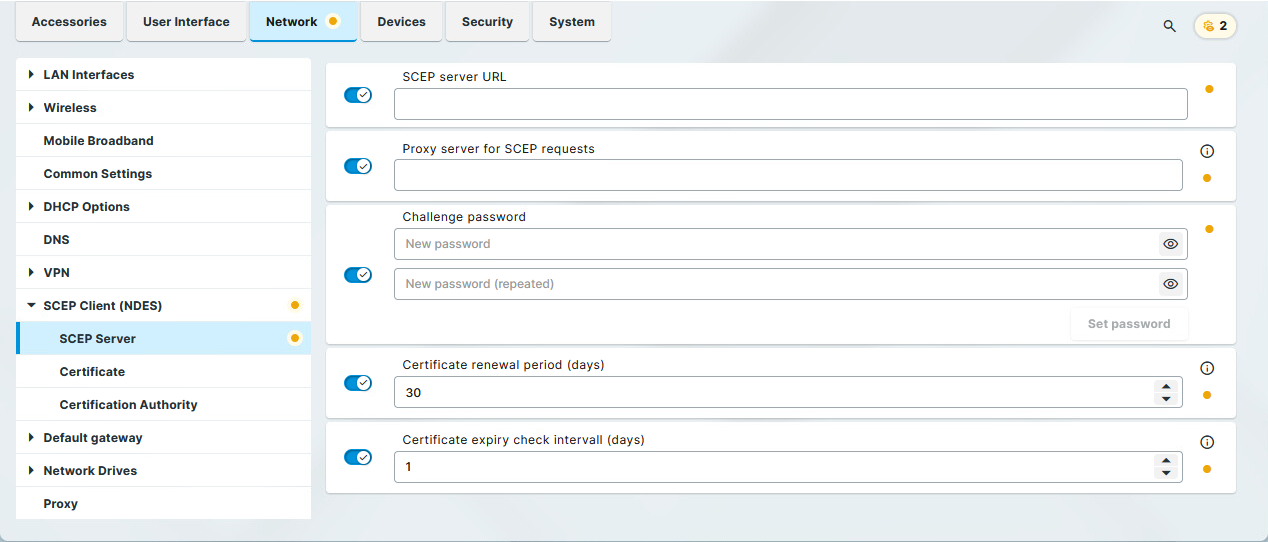

Menüpfad: Netzwerk > SCEP-Client (NDES) > SCEP-Server

SCEP-Server-URL

Adresse, über die der SCEP-Client mit dem SCEP-Server kommuniziert.

Beispiele:

http://myserver.mydomain.com/certsrv/mscep/mscep.dll(Windows Server 2019)http://myserver.mydomain.com/certsrv/mscep(vor Windows Server 2019)

HTTPS wird nicht unterstützt, jedoch werden alle sicherheitskritischen Daten, die zwischen dem SCEP-Client und anderen Komponenten übertragen werden, verschlüsselt.

Proxy-Server für SCEP-Anfragen

Wenn ein Proxy verwendet werden muss, geben Sie dessen Adresse im Format host:port an; andernfalls lassen Sie das Feld leer.

Challenge-Passwort

Das Passwort, das der SCEP-Client dem SCEP-Server in seinen Anfragen (CSR) mitteilen muss.

Microsoft NDES Server Einstellungen

Standardmäßig ist das Passwort auf einem Microsoft NDES Server 1 Stunde lang gültig und kann nur einmal verwendet werden. Um das Kennwort auf mehreren Geräten verwenden zu können, müssen zusätzliche Einstellungen auf dem NDES-Server vorgenommen werden. Informationen hierzu finden Sie im Abschnitt "Passwort und Passwort-Cache" auf https://social.technet.microsoft.com.

Auf einem Microsoft NDES-Server können Sie das Passwort unter https://<HOSTNAME>/certsrv/mscep_admin

Automatischer Passwortabruf (nur NDES)

Wenn der automatische Abruf aktiviert ist, extrahiert das Gerät das NDES-Abfragepasswort vom NDES-Server (https://<HOSTNAME>/certsrv/mscep_admin).

Um den automatischen Abruf des NDES-Kennworts zu aktivieren, nehmen Sie die folgenden Einstellungen in System > Registry vor:

Setzen Sie

network.scepclient.cert%.use_ready_made_challenge_password_commandauf NDES.Setzen Sie

network.scepclient.cert%.ndes.challenge_password_retrieval.userauf den Benutzernamen, mit dem das NDES-Challenge-Passwort vom NDES-Server (https://<HOSTNAME>/certsrv/mscep_admin) abgerufen werden kann.Setzen Sie

network.scepclient.cert%.ndes.challenge_password_retrieval.crypt_passwordauf das Passwort, mit dem das NDES-Challenge-Passwort vom NDES-Server (https://<HOSTNAME>/certsrv/mscep_admin) abgerufen werden kann.Wenn Sie HTTPS verwenden möchten, haben Sie zwei Möglichkeiten:

Setzen Sie

network.scepclient.cert%.ndes.challenge_password_retrieval.cacertauf von getca operation.Geben Sie das entsprechende Zertifikat unter

network.scepclient.cert%.ndes.challenge_password_retrieval.cacert

Wenn Sie ungesichertes HTTP verwenden möchten, setzen Sie

network.scepclient.cert%.ndes.challenge_password_retrieval.cacertauf none (nicht über https).Wenn Sie Kerberos statt der Standardmethode NTLM verwenden möchten, setzen Sie

network.scepclient.cert%.ndes.challenge_password_retrieval.authauf Kerberos. Bitte beachten Sie, dass für die Kerberos-Authentifizierung SicherheitActive Directory/Kerberos aktiviert sein muss und die Domäne dort konfiguriert sein muss.

Zertifikatserneuerungszeitraum (Tage)

Zeitintervall vor Ablauf des Zertifikats, in dem Erneuerungsversuche durchgeführt werden. (Standard: 30)

Intervall für die Überprüfung des Zertifikatsablaufs (Tage)

Legt fest, wie oft das Zertifikat auf sein Ablaufdatum überprüft wird. (Standard: 1)

Beispielsweise ist ein Zertifikat bis zum 31.12. eines Jahres gültig. Ist der Zeitraum für die Erneuerung auf 10 Tage eingestellt, wird ein neues Zertifikat erstmals am 21.12. desselben Jahres angefordert.