Single Sign-On in IGEL OS 12

Single Sign-On (SSO) ist eine Authentifizierungsmethode, die über einen Cloud-basierten Identitätsanbieter (IdP) für den Zugriff auf das lokale Gerät und die Anwendungen verwendet werden kann. Dieser Artikel beschreibt die Optionen zur Konfiguration von SSO in IGEL OS.

Siehe So konfigurieren Sie Single Sign-On (SSO) unter IGEL OS 12 für eine detaillierte Beschreibung des gesamten SSO-Konfigurationsprozesses.

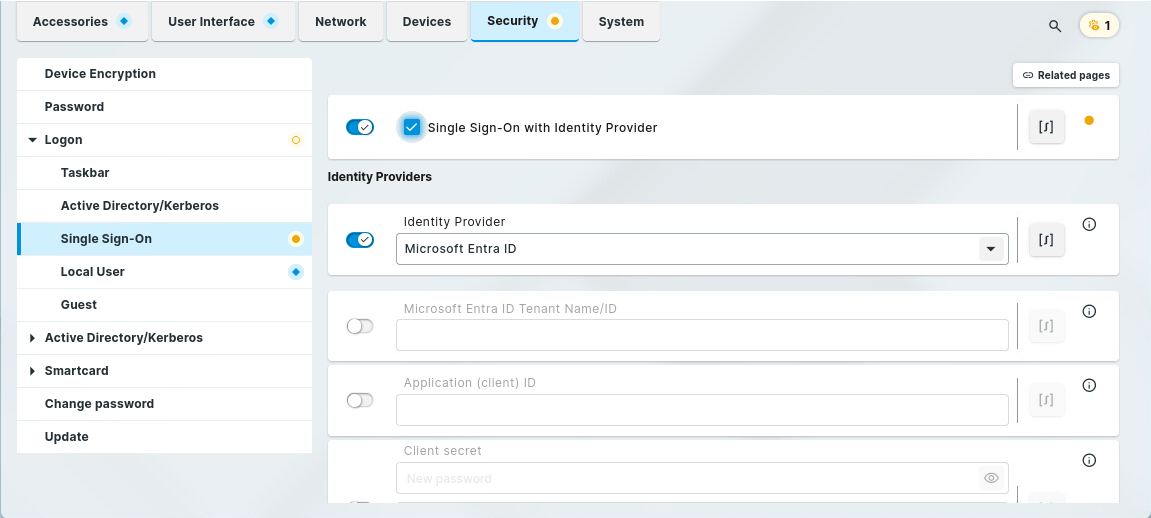

Menüpfad: Security > Logon > Single Sign-On

Single Sign-On mit Identity Provider

☑ SSO wird als Authentifizierungsmethode verwendet.

Um eine Rückfalloption zu haben, wenn etwas mit SSO schief läuft, z.z.B. bei einem Netzwerkausfall, empfiehlt es sich, zusätzlich unter Sicherheit > Anmeldung > Lokaler Benutzer eine lokale Anmeldung zu konfigurieren. Weitere Informationen finden Sie unter Lokale Benutzeranmeldung in IGEL OS 12 .

☐ SSO wird nicht verwendet. (Standard)

Identitätsanbieter

Der Identitätsanbieter, der für die SSO-Konfiguration verwendet wird.

Mögliche Optionen:

Microsoft Entra ID

Okta

OpenID Connect

Ping Identity | PingOne

VMware Workspace ONE Access

Identitätsanbieter ist auf "Microsoft Entra ID" eingestellt

Microsoft Entra ID

Der Wert, den Sie als Directory (tenant) ID im Microsoft Entra ID Portal erhalten haben.

Anwendung (Client) ID

Der Wert, den Sie als Anwendung (Client) ID im Microsoft Entra ID Portal erhalten haben.

Mandantengeheimnis

Das Mandantengeheimnis, das im Microsoft Entra ID Portal erstellt wurde.

Identitätsanbieter ist auf "Okta" eingestellt

Okta URL

Die URL des Okta-Identitätsanbieters.

Client-ID

Die Client-ID, die in Okta erstellt wurde.

Client-Geheimnis

Dies ist ein vom Identitätsanbieter erstellter Wert. Der Wert kann von der Identity Provider Admin Console kopiert werden.

Identitätsanbieter ist auf "OpenID Connect" eingestellt

Diese Option kann für verschiedene Identity Provider verwendet werden, die OpenID Connect unterstützen.

Issuer URL

Die URL auf der Website des Identitätsanbieters, wo das OpenID-Konfigurationsdokument für Ihre Anwendung gefunden werden kann. Dies ist der Teil des Pfades, der vor /.well-known/openid-configuration

Client ID

Die Client ID, die bei Ihrem Identity Provider registriert ist.

Client Geheimnis

Das Client Geheimnis, das von Ihrem Identity Provider erstellt wurde.

Identitätsanbieter ist auf "Ping Identity | PingOne" eingestellt

PingOne issuer URL

Die URL auf der Ping Identity / PingOne Seite, wo das OpenID Konfigurationsdokument für Ihre Anwendung zu finden ist. Dies ist der Teil des Pfades, der vor /.well-known/openid-configuration

Client ID

Die Client ID, die in Ping Identity / PingOne für Ihre Anwendung registriert ist.

Client secret

Das Client secret, das in Ping Identity / PingOne für Ihre Anwendung erstellt wurde.

Identitätsanbieter ist auf "VMware Workspace ONE Access" eingestellt

Workspace ONE Access issuer URL

Die URL auf der Workspace ONE Access-Site, wo das OpenID-Konfigurationsdokument für Ihren Client zu finden ist. Dies ist der Teil des Pfades, der vor /.well-known/openid-configuration

Client-ID

Die Client-ID, die in Workspace ONE Access für Ihren Client registriert ist.

Client-Geheimnis

Das Client-Geheimnis, das in Workspace ONE Access für Ihren Client erstellt wurde.

Federated Identity über IdPs hinweg

Ein Verbund kann zwischen IdPs eingerichtet werden. Wenn z. B. Okta und Microsoft Entra ID föderiert sind, bietet Okta Zugriff/Authentifizierung gegenüber Microsoft Entra ID und umgekehrt. Bei föderierten IdPs enthält der Anmeldebildschirm einen Host, der sich vom primären IdP unterscheidet. Da IGEL OS standardmäßig nur den primären IdP zulässt (z. B. "login.microsoftonline.com"), müssen Sie alle weiteren Hosts explizit zulassen.

Liste der erlaubten Hosts für die Umleitung

Hostnamen, die von IGEL OS zugelassen werden

Format:

Nur die Hostnamen (keine Protokollangabe, wie z.B. "https://")

Mehrere Einträge werden durch Semikolon ";"

Beispiel: "login.microsoftonline.com"

Geltungsbereiche für OpenID Connect

Sie können eine Liste von Bereichen definieren, auf die der Client Zugriff verlangt. Zusätzlich zu den Standardbereichen von OpenID Connect können benutzerdefinierte Bereiche definiert werden.

OpenID Connect Bereich

Liste der OpenID Connect Bereiche, auf die der Client Zugriff verlangt

Format:

Leerzeichengetrennte Liste

Nur US ASCII, keine Sonderzeichen oder Leerzeichen innerhalb eines Bereichs

Beispiel: "openid profile email custom_scope"

Automatische Desktop-Anmeldung

Als Alternative zur interaktiven Desktop-Anmeldung können dem IdP beim Start automatisch vordefinierte Benutzeranmeldedaten bereitgestellt werden. Die Anmeldedaten werden sicher auf dem Endgerät gespeichert.

In dieser Version von IGEL OS wird nur die Anmeldung über Benutzernamen und Kennwort unterstützt; die Multi-Faktor-Authentifizierung (MFA) wird nicht unterstützt.

Bitte beachten Sie, dass nach der automatischen Desktop-Anmeldung eine vollständig ungesperrte Desktop-Sitzung auf Ihrem Endgerät läuft. Diese Funktion sollte nur für Anwendungsfälle verwendet werden, bei denen keine interaktive Anmeldung möglich ist. Es ist eine gute Praxis, den Zugriff dieses Benutzers auf die relevanten Komponenten und Daten zu beschränken, die für den jeweiligen Anwendungsfall notwendig sind.

Automatische Anmeldung ist für die folgenden IdPs verfügbar:

Okta

Microsoft Entra ID (früher bekannt als Microsoft Azure AD)

Ping Identity | PingOne

VMware Workspace ONE Access

Automatische Anmeldung durchführen

☑ Nach dem Starten, führt das Endpunktgerät die Anmeldung automatisch mit dem Benutzernamen für Autologin und dem Passwort für Autologin durch.

Benutzername für Autologin

Der Name eines dem IdP bekannten Benutzers wird verwendet.

Passwort für Autologin

Das Passwort des in Benutzername für Autologin angegebenen Benutzers.