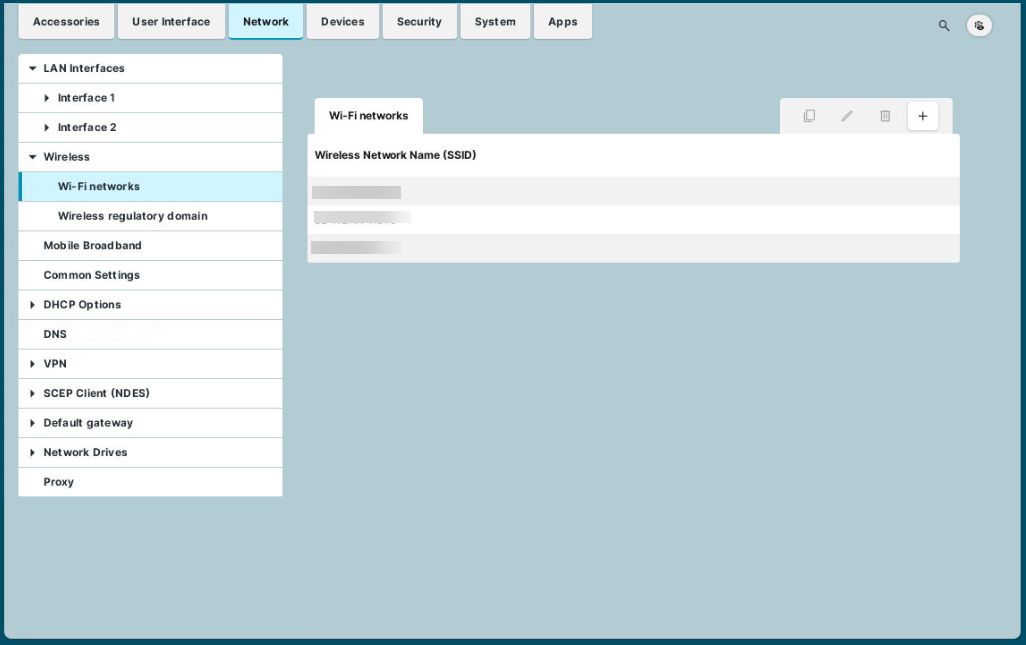

Konfiguration von Wi-Fi-Netzwerken in IGEL OS 12

Dieser Artikel zeigt, wie man drahtlose Netzwerkverbindungen in IGEL OS konfiguriert. In der Liste werden alle für das Gerät konfigurierten drahtlosen Netzwerkverbindungen angezeigt, einschließlich der über UMS oder die Wi-Fi-Tray-App konfigurierten Verbindungen. Weitere Informationen über die Tray-App finden Sie unter Tray Applications in IGEL OS 12 .

Menüpfad: Netzwerk > Drahtlos > Wi-Fi-Netzwerk

Um die Liste der Wi-Fi-Netzwerke zu bearbeiten, gehen Sie wie folgt vor:

Klicken Sie auf

, um einen neuen Eintrag zu erstellen.

, um einen neuen Eintrag zu erstellen.Klicken Sie auf

, um den ausgewählten Eintrag zu entfernen.

, um den ausgewählten Eintrag zu entfernen.Klicken Sie auf

, um den ausgewählten Eintrag zu bearbeiten.

, um den ausgewählten Eintrag zu bearbeiten.Klicken Sie auf

, um den ausgewählten Eintrag zu kopieren.

, um den ausgewählten Eintrag zu kopieren.

Klicken Sie auf ![]() wird der Hinzufügen Dialog geöffnet, in dem Sie die Einstellungen des drahtlosen Netzwerks festlegen können.

wird der Hinzufügen Dialog geöffnet, in dem Sie die Einstellungen des drahtlosen Netzwerks festlegen können.

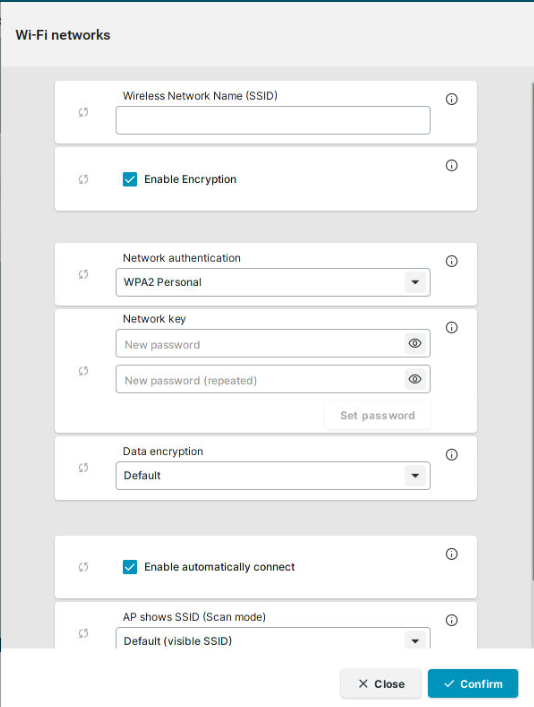

Einstellungen für Wi-Fi-Netzwerke

Name des drahtlosen Netzwerks (SSID)

Name des drahtlosen Netzwerks (SSID)

Verschlüsselung aktivieren

→ Verschlüsselte Verbindung wird verwendet. (Standard)

Netzwerkauthentifizierung

Sie können die folgenden Netzwerkauthentifizierungsmethoden konfigurieren.

WPA Personal: Wi-Fi Protected Access Pre-Shared Key (WPA / IEEE 802.11i/D3.0)

WPA2 Personal: Wi-Fi Protected Access Pre-Shared Key (WPA2 / IEEE 802.11i/RSN) (Standard)

WPA3 Personal: Wi-Fi Protected Access SAE (Simultaneous Authentication of Equals)

WPA Enterprise: Wi-Fi Protected Access mit 802.1X-Authentifizierung (WPA / IEEE 802.11i/D3.0)

WPA2 Enterprise: Wi-Fi Protected Access mit 802.1X-Authentifizierung (WPA2/IEEE 802.11i/RSN)

Abhängig von der Auswahl können Sie die entsprechenden Parameter unten konfigurieren.

Für WPA/WPA2/WPA3 Personal-Verschlüsselung, siehe WPA/WPA2/WPA3 Personal.

Für WPA/WPA2 Enterprise Verschlüsselung, siehe WPA/WPA2 Enterprise.

WPA/WPA2/WPA3 Personal Encryption

Netzwerkschlüssel

WPA-Netzwerkschlüssel/Passphrase, wie am Zugangspunkt eingestellt. Dies ist entweder eine ASCII-Zeichenfolge mit einer Länge von 8...63 oder genau 64 Hexadezimalziffern.

Datenverschlüsselung

Standard: Der Standardwert hängt davon ab, welche Netzwerkauthentifizierungsmethode ausgewählt ist. Für WPA ist TKIP der Standardwert. Für WPA2 ist AES (CCMP) der Standardwert. (Standard)

TKIP: Temporal Key Integrity Protocol (IEEE 802.11i/D7.0)

AES (CCMP): AES im Counter-Modus mit CBC-MAC (RFC 3610, IEEE 802.11i/D7.0)

AES (CCMP) + TKIP: Eine von zwei Verschlüsselungsmethoden wird vom Access Point ausgewählt.

Automatisch: Der Access Point kann die Verschlüsselungsmethode frei wählen - es ist nichts vorgeschrieben.

AP-Scan-Modus

Scan-Modus für Access Points.

Standard(Default)

Broadcast: Alternative für Access Points, die die SSID-Übertragung erlauben

Keine Übertragung: Alternative für Zugangspunkte, die den SSID-Broadcast verweigern (versteckte Zugangspunkte)

Automatisches Verbinden aktivieren

→ Automatisches Verbinden mit dem Zugangspunkt ist aktiviert. (Default)

WPA/WPA2 Enterprise Encryption

Datenverschlüsselung

Standard: Der Standardwert hängt davon ab, welche Netzwerk-Authentifizierungsmethode ausgewählt wurde - TKIP für WPA, AES (CCMP) für WPA2. (Standard)

TKIP: Temporal Key Integrity Protocol (IEEE 802.11i/D7.0)

AES (CCMP): AES im Counter-Modus mit CBC-MAC (RFC 3610, IEEE 802.11i/D7.0)

AES (CCMP) + TKIP: Eine von zwei Verschlüsselungsmethoden wird vom Access Point ausgewählt.

Automatisch: Der Access Point kann die Verschlüsselungsmethode frei wählen - es ist nichts vorgeschrieben.

AP-Scan-Modus

Scan-Modus für Access Points

Standard(Default)

Broadcast: Alternative für Zugangspunkte, die die SSID-Übertragung erlauben

Keine Übertragung: Alternative für Access Points, die den SSID-Broadcast verweigern (versteckte Access Points)

EAP-Typ

PEAP: Protected Extensible Authentication Protocol

TLS: Transport Layer Security mit Client Zertifikat

TTLS: Tunneled Transport Layer Security

FAST: Flexible Authentifizierung über sicheres Tunneling

Anonyme Identität

Diese Identität wird bei der Authentifizierung anstelle der eigentlichen Identität gesendet. Dies verhindert die Offenlegung der tatsächlichen Identität des Benutzers. Die anonyme Identität ist für jeden der oben genannten EAP-Typen relevant, außer für TLS.

Authentifizierungsmethode

Methode zur Authentifizierung, die für den ausgewählten EAP-Typ verfügbar ist.

Mögliche Optionen:

MSCHAPv2: Microsoft Challenge Handshake Authentication Protocol (Standard)

TLS: Transport Layer Security mit Client Zertifikat

GTC: Generische Token-Karte

MD5: MD5-Challenge

PAP: Password Authentication Protocol

Serverzertifikat validieren

☑ Das Endgerät validiert die Authentizität des Authentifizierungsservers anhand der Zertifikatsdatei. Diese Zertifikatsdatei ist unter dem durch CA Root-Zertifikat definierten Pfad gespeichert.

☐ Die Authentizität des Authentifizierungsservers wird nicht validiert.

CA Root-Zertifikat

Pfad und Dateiname der Datei, die die Zertifikate enthält, mit denen sich der Authentifizierungsserver authentifiziert.

Identität

Benutzername, der auf dem Authentifizierungsserver gespeichert ist

Passwort

Passwort zum Benutzernamen

Die folgenden Einstellungen sind relevant, wenn Sie TLS als EAP-Typ ausgewählt haben:

Zertifikate mit SCEP verwalten (NDES)

☑ Client-Zertifikate werden automatisch mit SCEP verwaltet. Weitere Informationen zur SCEP-Konfiguration finden Sie unter SCEP Client (NDES) in IGEL OS 12 .

☐ Client Zertifikate werden nicht mit SCEP verwaltet. (Standard)

Client-Zertifikat

Pfad zu der Datei mit dem Zertifikat für die Client-Authentifizierung im PEM (base64)- oder DER-Format.

Wenn ein privater Schlüssel im PKCS#12 (PFX) Format verwendet wird, lassen Sie dieses Feld leer.

Privater Schlüssel

Pfad zur Datei mit dem privaten Schlüssel für das Client Zertifikat. Die Datei kann im Format PEM (base64), DER oder PKCS#12 (PFX) vorliegen. Das Passwort für den privaten Schlüssel kann für den Zugriff erforderlich sein.

Identität

Benutzername für den Netzwerkzugriff

Passwort für den Privaten Schlüssel

Passwort für den Privaten Schlüssel für das Client-Zertifikat

Die folgende Einstellung ist relevant, wenn Sie FAST als EAP-Typ ausgewählt haben:

Automatische PAC-Bereitstellung

Legt fest, wie das PAC (Protected Access Credential) an den Client geliefert wird.

Mögliche Optionen:

Deaktiviert: PAC-Dateien müssen manuell auf das Gerät übertragen werden, z.B. über UMS file transfer.

Unauthenticated: Es wird ein anonymer Tunnel für die PAC-Bereitstellung verwendet.

Authentifiziert: Für die PAC-Bereitstellung wird ein authentifizierter Tunnel verwendet.

Unrestricted: Sowohl authentifizierte als auch unauthentifizierte PAC-Bereitstellung ist erlaubt. PAC-Dateien werden automatisch nach der ersten erfolgreichen Authentifizierung erstellt. (Standard)

PAC-Dateien werden in /wfs/eap_fast_pacs/ gespeichert.

PAC-Dateinamen werden automatisch aus der Identität abgeleitet, sind aber kodiert. Im Falle der manuellen PAC-Bereitstellung können Sie die PAC-Dateinamen mit dem folgenden Skript ermitteln: /bin/gen_pac_filename.sh