Azure Application Gateway - Beispielkonfiguration für Reverse Proxy in IGEL UMS mit SSL Offloading

Dieser Artikel beschreibt die Konfigurationen der IGEL Universal Management Suite (UMS) sowie der Azure Application Gateway, die für den Einsatz mit SSL-Offloading erforderlich sind.

Die allgemeine Kompatibilität wurde mit den in diesem Artikel beschriebenen Konfigurationen getestet. Es kann jedoch auch andere Möglichkeiten zur Umsetzung geben. Da es sich beim Reverse Proxy um eine externe Software handelt, kann kein vollständiger Support für jede Version angeboten werden.

Anforderungen

Die Anforderungen an die UMS sowie an die Zertifikatkonfiguration für den Reverse Proxy sind in UMS zur Integration von Reverse Proxy mit SSL Offloading konfigurieren zusammengefasst.

Prozessübersicht

Die Konfigurationsschritte für den Reverse Proxy umfassen:

Konfiguration der UMS / des ICG sowie Zertifikatexport, wie beschrieben in UMS zur Integration von Reverse Proxy mit SSL Offloading konfigurieren

Erstellung des Azure Application Gateway

Erstellung der Routing-Regel für die Onboarding-Verbindung

Erstellung der Routing-Regel für die Websocket-Verbindung

Überprüfung der Network Security Group

Einrichtung der gegenseitigen Authentifizierung für die WebSocket-Verbindung

Konfiguration des Rewrite zur Weiterleitung des Client-Zertifikats

Fehlerbehebung bei Zertifikatsfehlern (falls erforderlich)

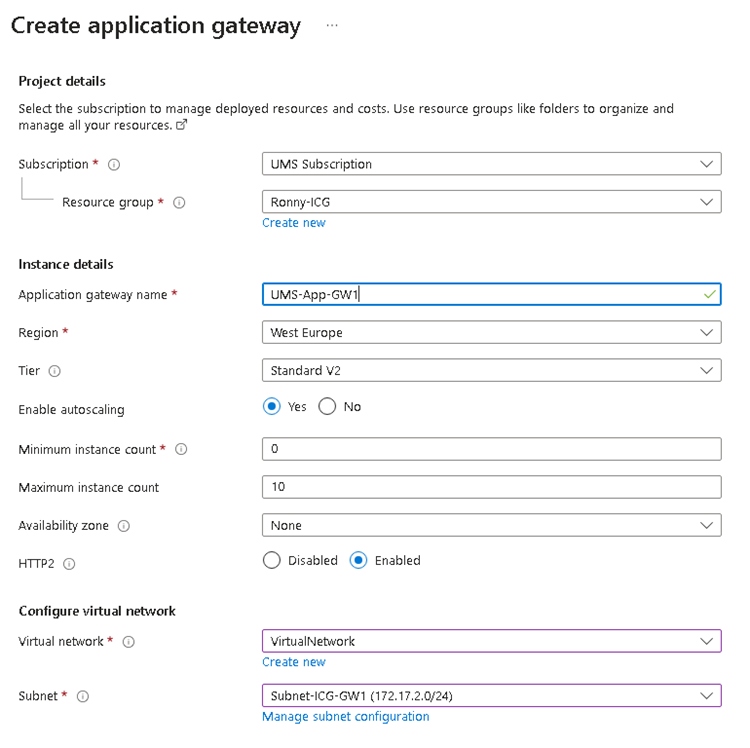

Azure Application Gateway erstellen

Weisen Sie das korrekte virtuelle Netzwerk und das entsprechende Subnetz zu.

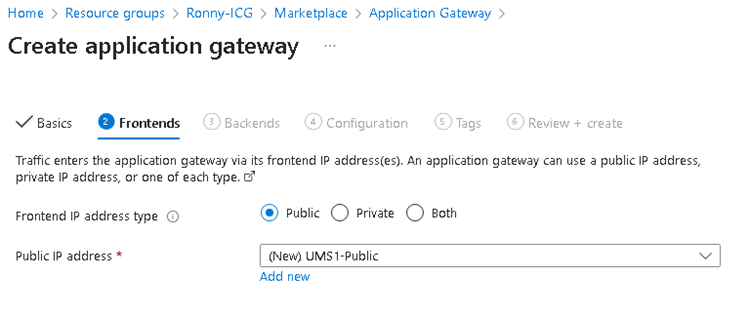

Geben Sie die Frontend-IP-Adresse an.

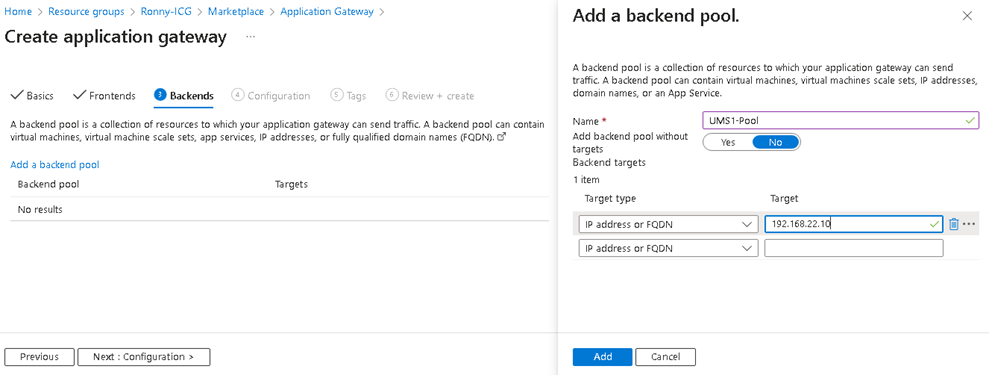

Fügen Sie einen Backend-Pool mit der Adresse der UMS hinzu. Geben Sie den FQDN oder die IP-Adresse der UMS / des ICG an.

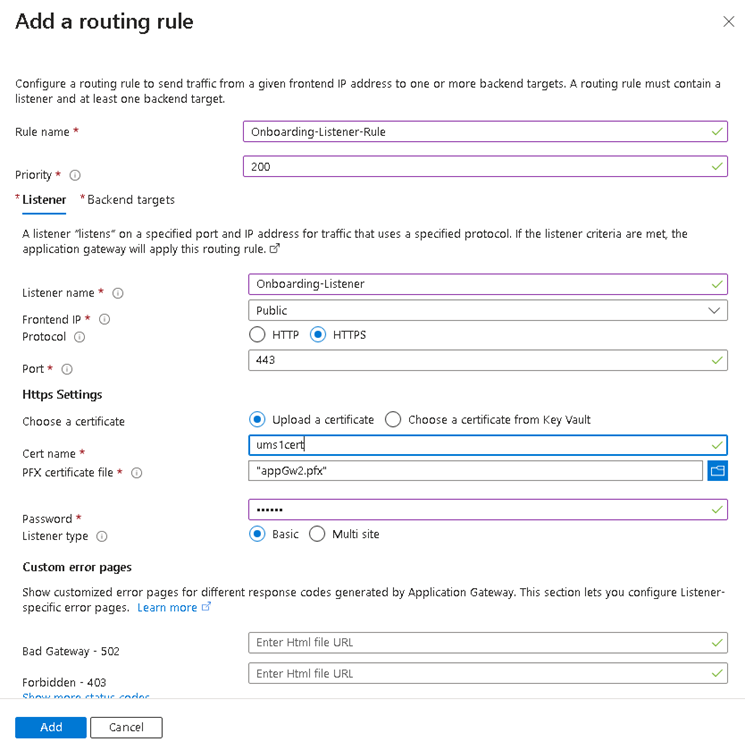

Routing-Regel für die Onboarding-Verbindung hinzufügen

Konfigurieren Sie einen Listener:

Setzen Sie das Protokoll auf HTTPS.

Geben Sie die Öffentliche IP-Adresse an.

Der empfohlene Portwert ist 443.

Wählen Sie die

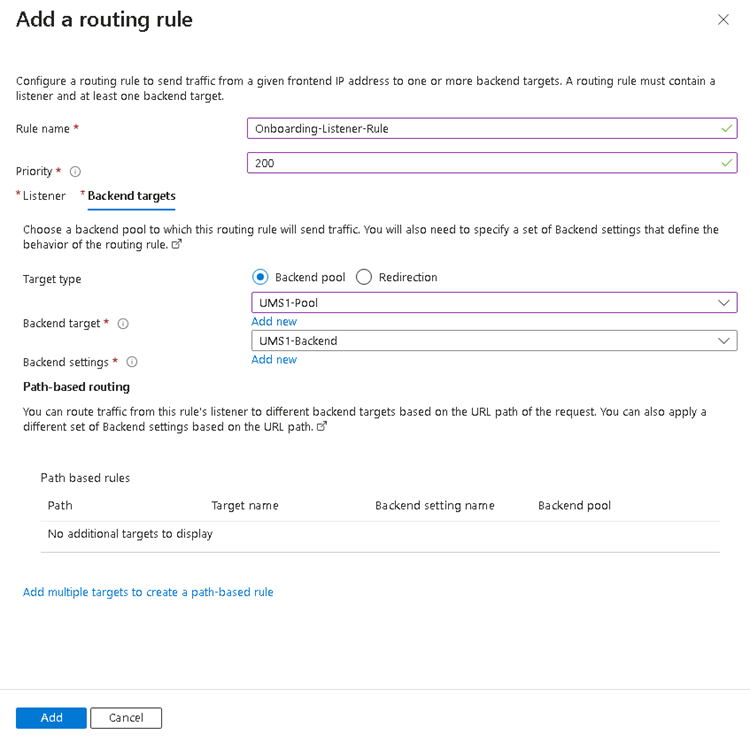

PFX-Datei, die in UMS zur Integration von Reverse Proxy mit SSL Offloading konfigurieren erstellt wurde, und geben Sie das entsprechende Passwort ein.Konfigurieren Sie die Backend-Ziele. Der zuvor eingefügte Backend-Pool kann jetzt ausgewählt werden, und die Backend-Einstellungen müssen ergänzt werden.

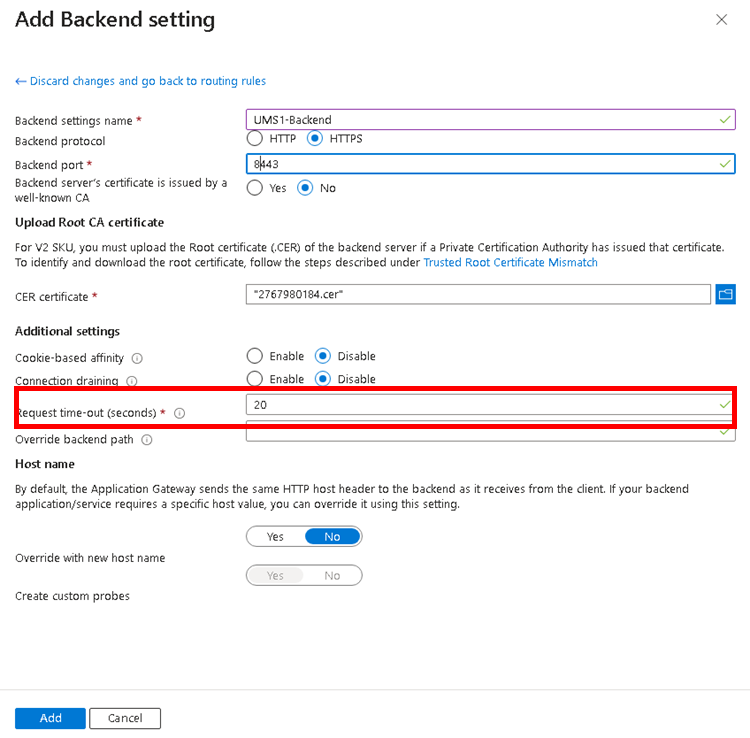

Unter Backend-Einstellungen hinzufügen setzen Sie das Backend-Protokoll auf HTTPS und tragen den UMS Web-Port als Backend-Port ein.

Wählen Sie das UMS Web/Cloud-Gateway Root-Zertifikat aus, das in UMS zur Integration von Reverse Proxy mit SSL Offloading konfigurieren exportiert wurde.

Setzen Sie den Wert für Request Timeout (Sekunden) auf mindestens 130 Sekunden.

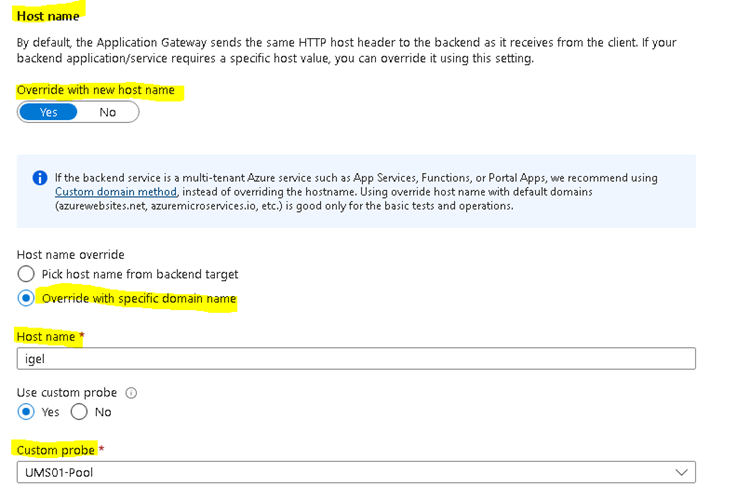

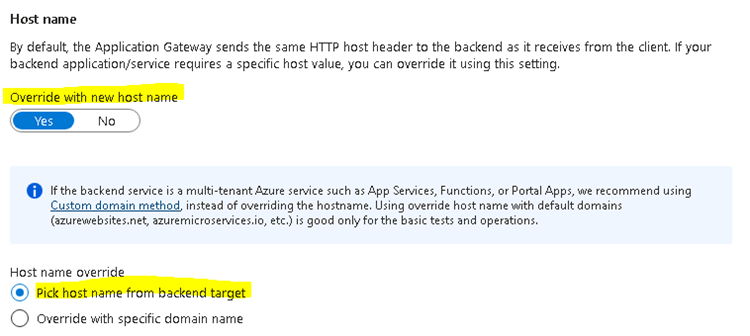

Stellen Sie sicher, dass die Option Mit neuem Hostnamen überschreiben aktiviert ist, und tragen Sie den entsprechenden Hostnamen ein.

Legen Sie eine benutzerdefinierte Prüfung (Custom Probe) fest.

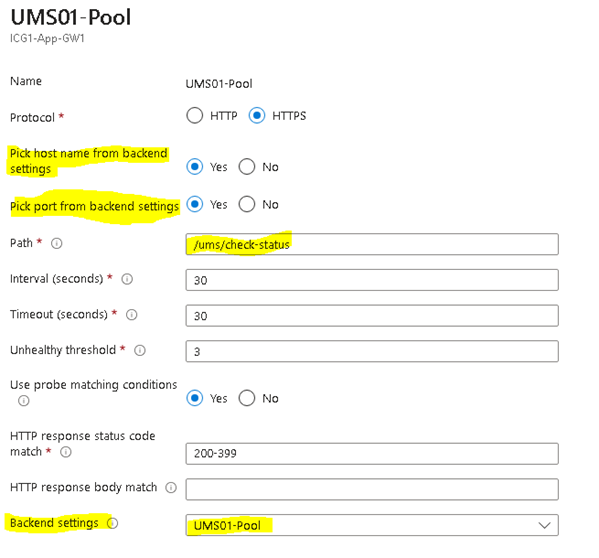

Einstellungen für die benutzerdefinierte Prüfung (Custom Probe):

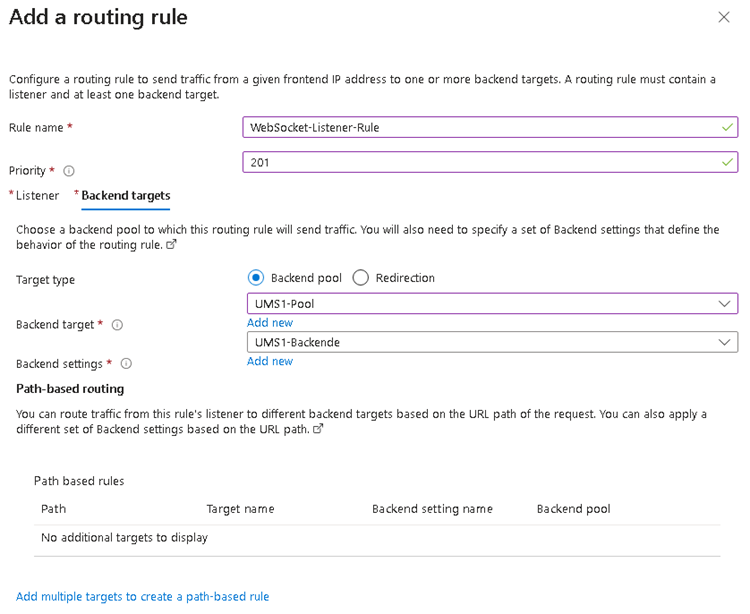

Routing-Regel für die WebSocket-Verbindung hinzufügen

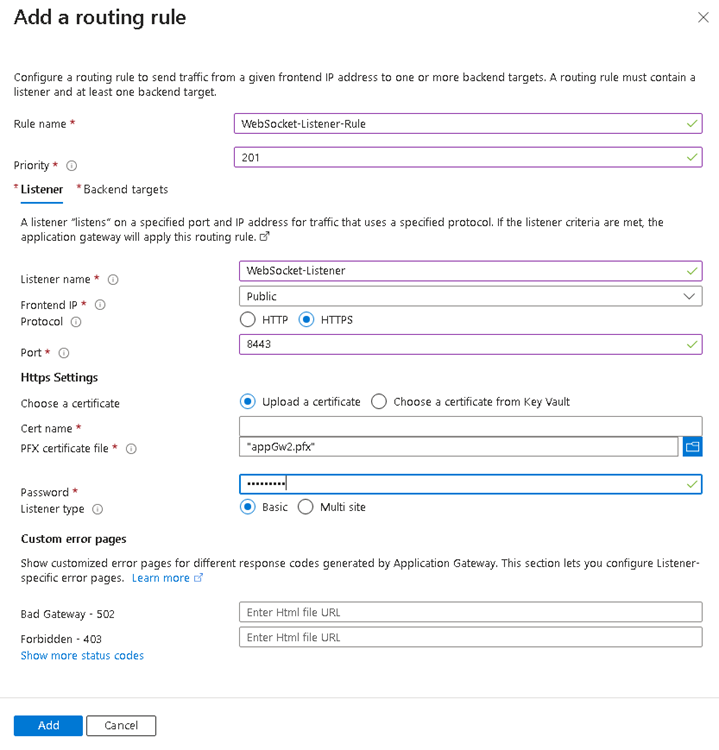

Konfigurieren Sie einen Listener:

Setzen Sie das Protokoll auf HTTPS.

Geben Sie die öffentliche IP-Adresse an.

Der empfohlene Portwert ist 8443.

Wählen Sie die

PFX-Datei, die in UMS zur Integration von Reverse Proxy mit SSL Offloading konfigurieren erstellt wurde, und geben Sie das entsprechende Passwort ein.Fügen Sie die gleichen Backend-Einstellungen wie für die Onboarding-Verbindung hinzu.

Network Security Group prüfen

Öffnen Sie die Network Security Group, die für das Gateway-Netzwerk verwendet wird, und überprüfen Sie, ob die verwendeten Ports eingetragen sind.

Falls diese nicht vorhanden sind, fügen Sie sie hinzu.

Gegenseitige Authentifizierung für die WebSocket-Verbindung konfigurieren

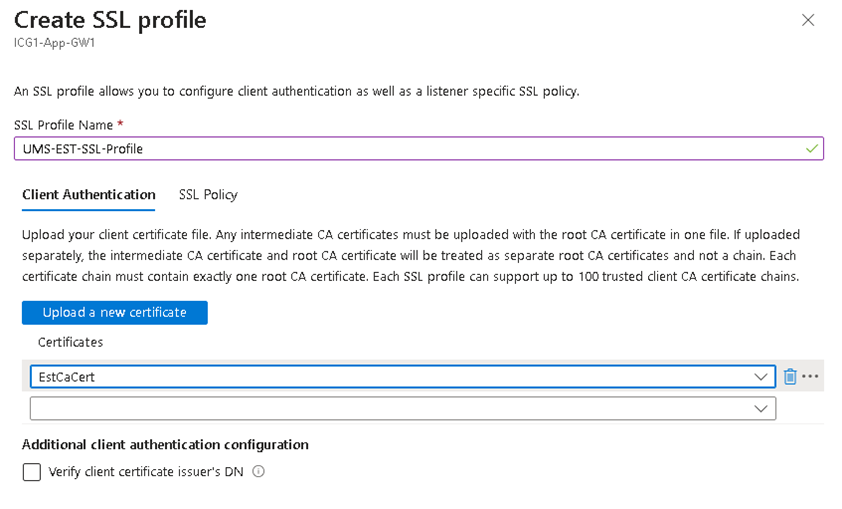

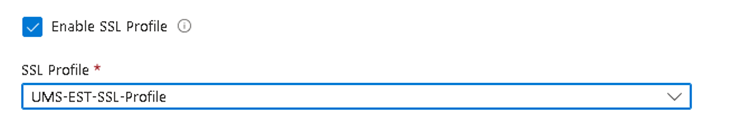

Die gegenseitige Authentifizierung kann im Azure Application Gateway über SSL-Profile eingerichtet werden.

Fügen Sie im Bereich SSL-Einstellungen ein SSL-Profil hinzu.

Im Abschnitt Client-Authentifizierung des Dialogs wird das EST-CA-Zertifikat benötigt, das zuvor aus der UMS exportiert wurde.

Fügen Sie das SSL-Profil ausschließlich dem WebSocket-Listener hinzu. Nicht dem Listener für die Onboarding-Verbindung!

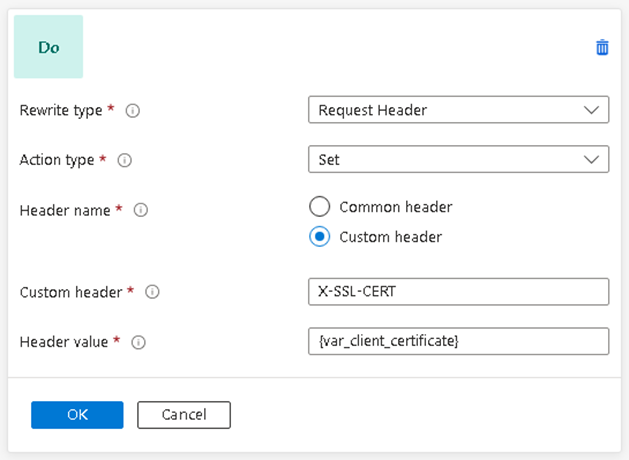

Ein Rewrite zur Weiterleitung des Client-Zertifikats hinzufügen

Das Client-Zertifikat muss an die UMS weitergeleitet werden. Das Azure Application Gateway kann so konfiguriert werden, dass es das Zertifikat über eine Rewrite-Definition weiterleitet.

Erstellen Sie ein Rewrite-Set und weisen Sie es der entsprechenden Routing-Regel zu.

Fügen Sie die folgende Rewrite-Regel hinzu:

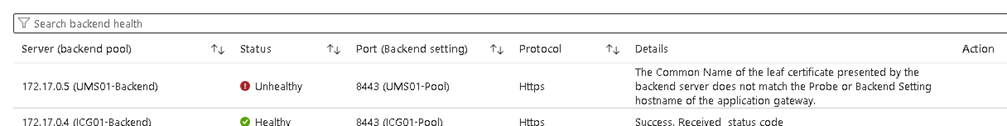

Fehlerbehebung bei Zertifikatsfehler: Common Name stimmt nicht überein

Das Zertifikat der UMS oder des ICG muss den FQDN des Backend-Servers im Common Name enthalten. Dieser Wert ist für die Verbindung vom Azure Application Gateway zum Backend zwingend erforderlich. Tritt ein Fehler im Zertifikat auf, wird die Verbindung abgelehnt.

Falls der Common Name im Zertifikat nicht angepasst werden kann, besteht die Möglichkeit, den Hostnamen der UMS / des ICG in den Backend-Einstellungen des Gateways zu übernehmen.

In diesem Fall muss zusätzlich eine benutzerdefinierte Prüfung (Custom Probe) mit dem angegebenen Hostnamen eingerichtet werden.