Citrix Netscaler - Beispielkonfiguration für Reverse Proxy in IGEL UMS mit SSL Offloading

Dieser Artikel beschreibt eine mögliche Konfiguration der IGEL Universal Management Suite (UMS) und Citrix NetScaler für den Einsatz von SSL Offloading.

Die allgemeine Kompatibilität wurde mit den in diesem Artikel beschriebenen Konfigurationen getestet. Es kann jedoch auch andere Möglichkeiten zur Umsetzung der Konfiguration geben. Da es sich beim Reverse Proxy um eine externe Software handelt, kann kein vollständiger Support für jede Version angeboten werden.

Anforderungen

Die Anforderungen an die UMS sowie an die Zertifikatkonfiguration für den Reverse Proxy sind in UMS zur Integration von Reverse Proxy mit SSL Offloading konfigurieren zusammengefasst.

Prozessübersicht

Die Konfigurationsschritte für den Reverse Proxy umfassen:

Konfiguration der UMS / des ICG sowie Zertifikatexport, wie beschrieben in UMS zur Integration von Reverse Proxy mit SSL Offloading konfigurieren.

Konfiguration des Backend-Knoten in der UMS

Konfiguration des virtuellen Servers

Konfiguration einer SSL-Policy zur Weiterleitung von Client-Zertifikaten

UMS Server-Backend-Konfiguration (SSL)

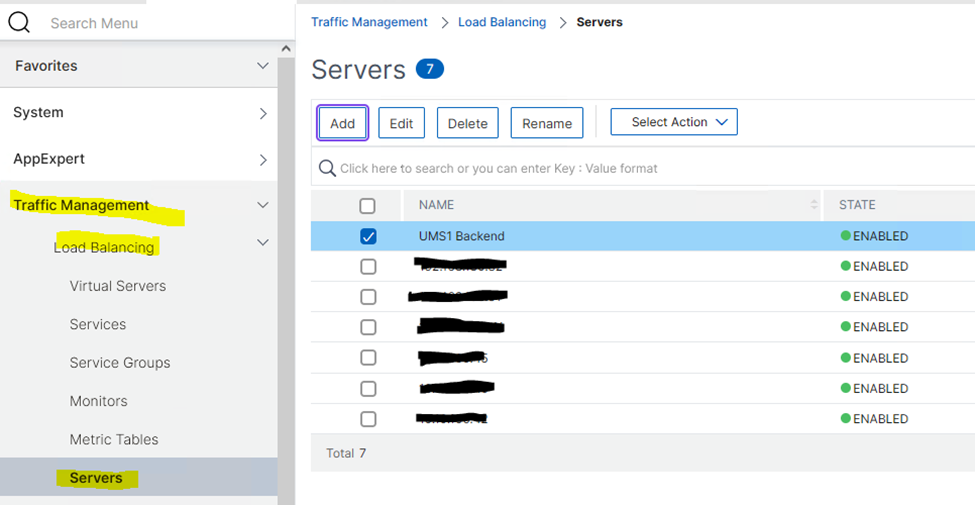

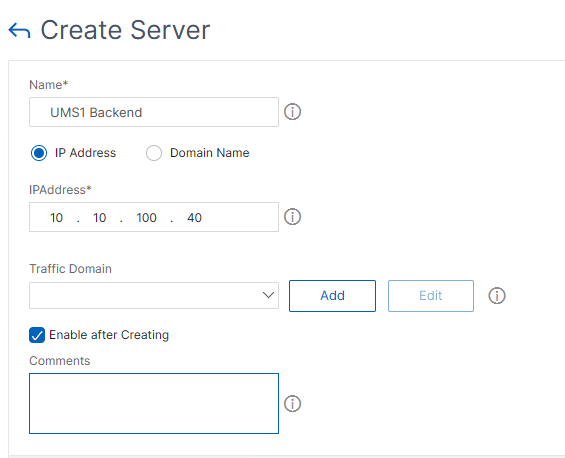

Einen Server erstellen

Fügen Sie eine Serverkonfiguration unter Traffic Management > Load Balancing > Servers hinzu.

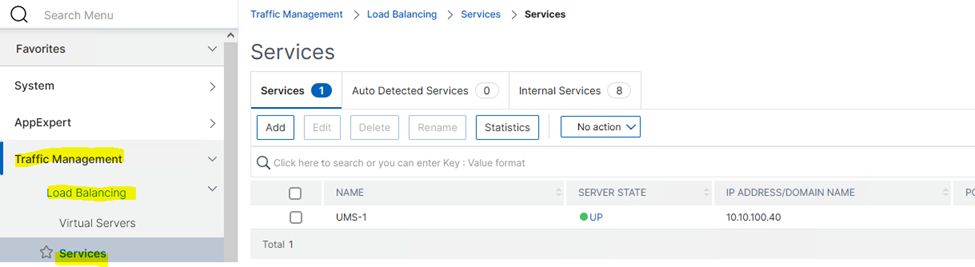

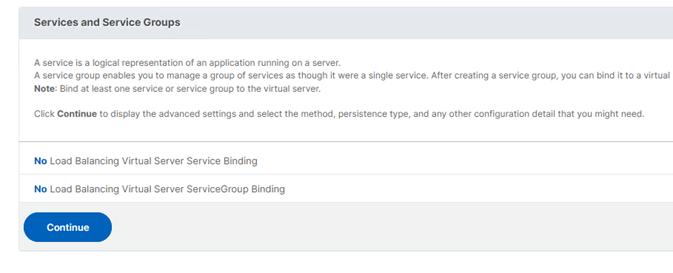

Load-Balancing-Service und Monitor hinzufügen

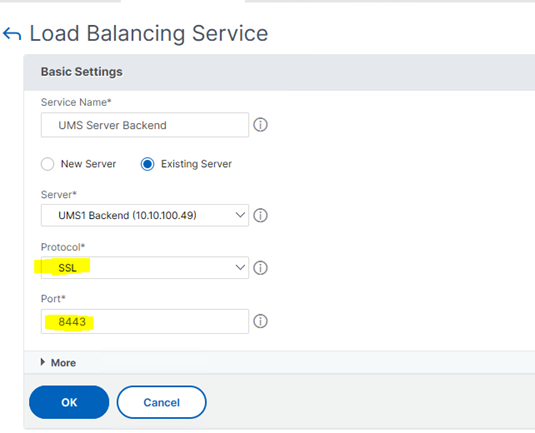

Das UMS-Server-Backend muss als Service unter Traffic Management > Load Balancing > Services konfiguriert werden.

Klicken Sie auf Hinzufügen.

Führen Sie die folgenden Schritte aus:

Wählen Sie die zuvor erstellte Serverdefinition aus.

Setzen Sie das Protokoll auf SSL.

Setzen Sie den Port auf UMS-Web-Port (8443) fest.

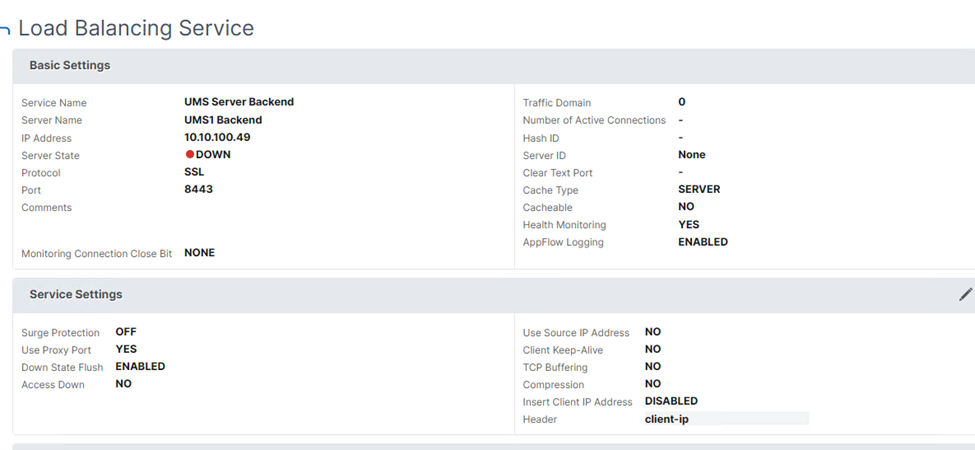

Klicken Sie auf OK und überprüfen Sie die Einstellungen im Dialogfenster Load-Balancing-Service-Details.

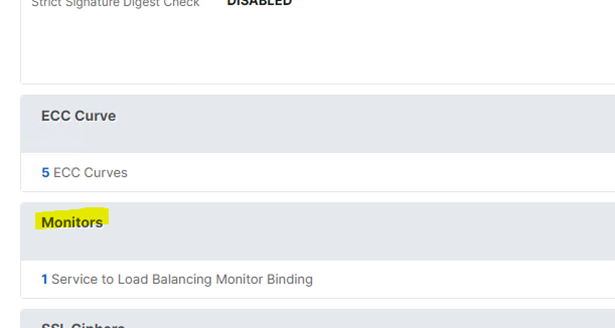

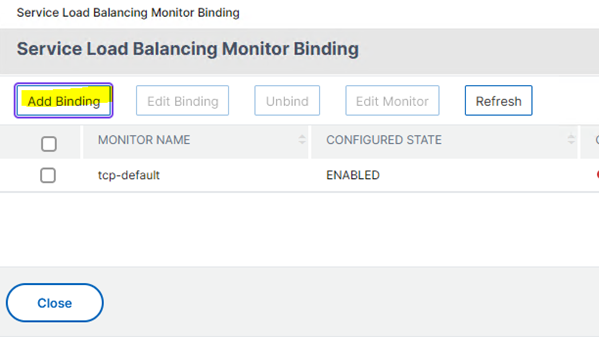

In der Load Balancing Service Konfiguration fügen Sie einen Monitor für den UMS Service hinzu.

Klicken Sie auf Binding hinzufügen.

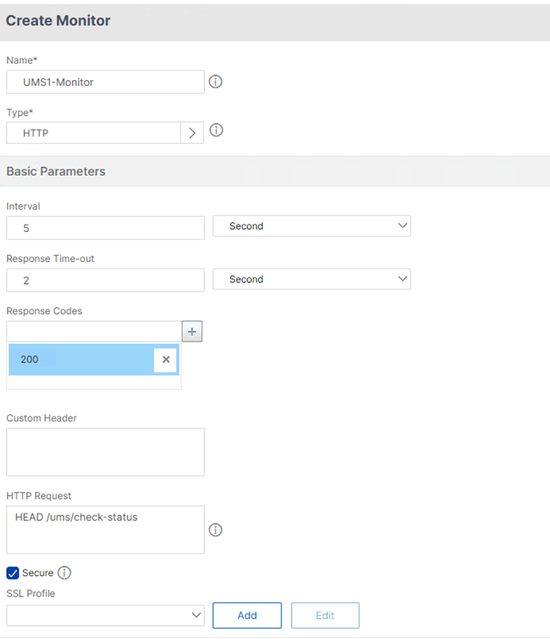

Legen Sie die folgenden Monitor-Einstellungen fest:

Setzen Sie den Typ auf HTTP.

Setzen Sie den Response Code auf 200.

Geben Sie bei HTTP Request:

HEAD /ums/check-statusein.Aktivieren Sie die Option Secure.

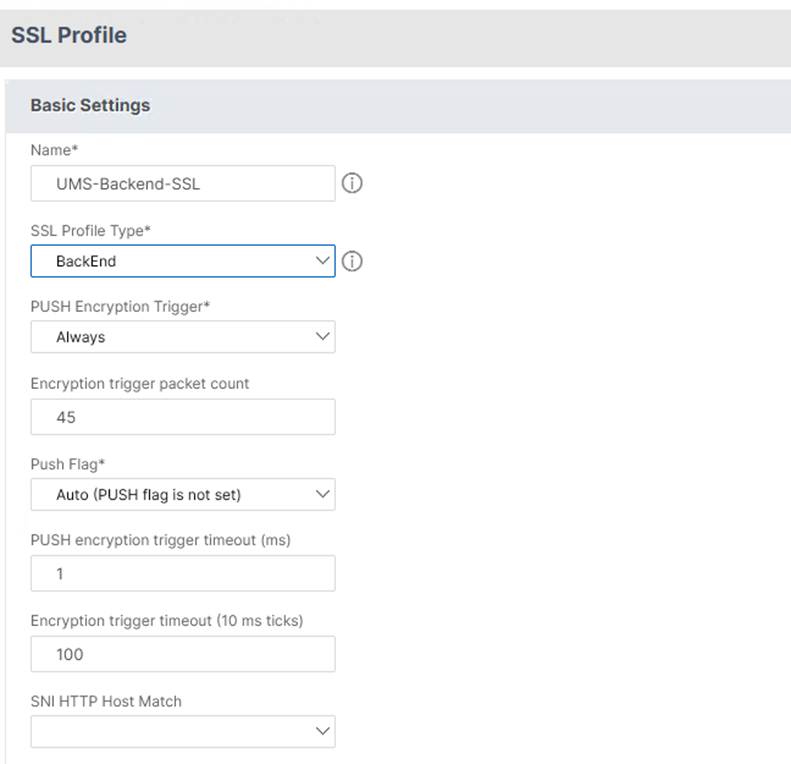

Unter SSL Profile klicken Sie auf Hinzufügen.

Der Dialog zur Konfiguration des SSL-Profils wird geöffnet.

Setzen Sie den SSL Profile Type auf BackEnd.

Wenn die Backend-Konfiguration erfolgreich ist, wird der Serverstatus im Dialogfenster Load-Balancing-Service-Details als "up" angezeigt.

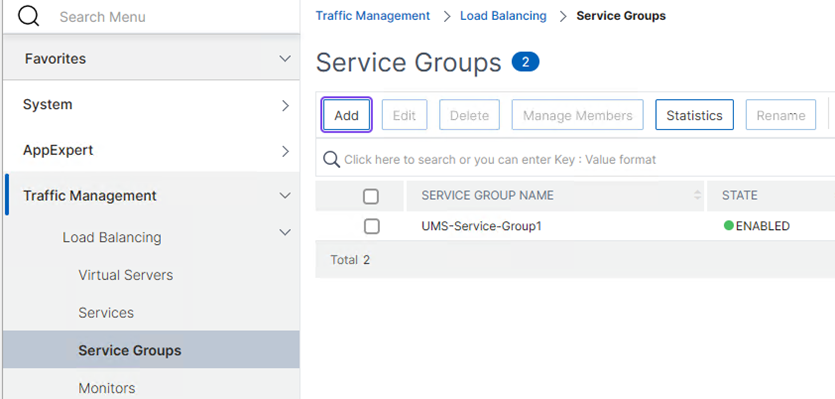

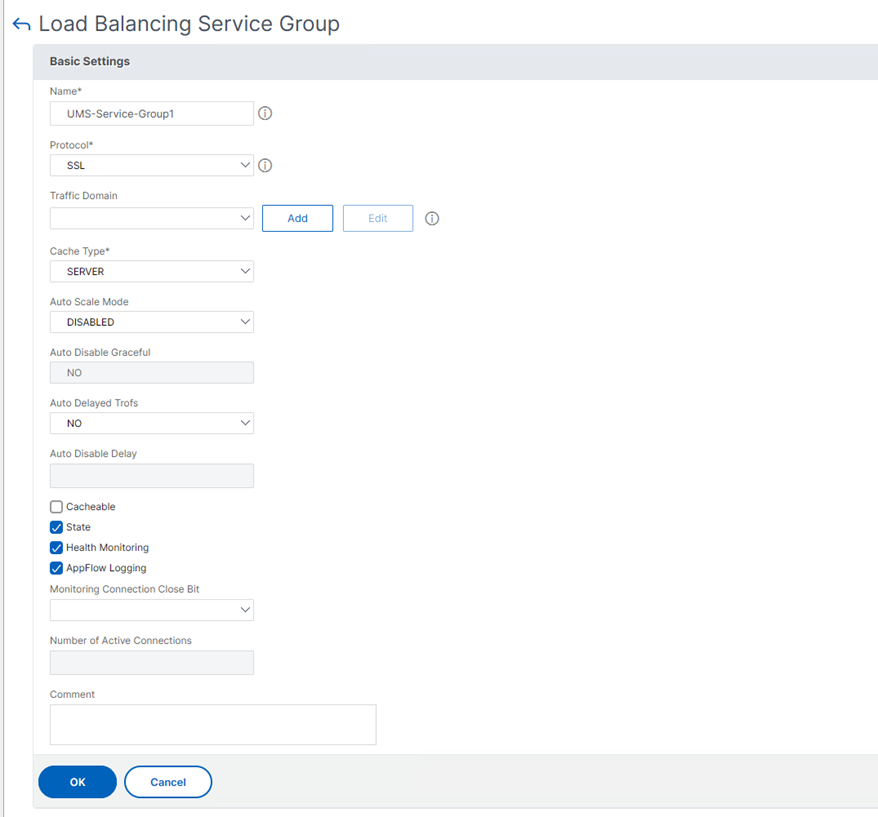

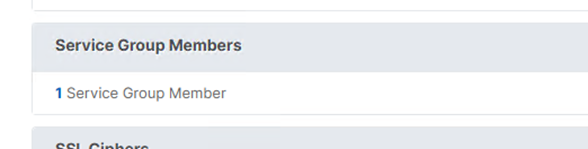

Eine Service-Gruppe hinzufügen

Das Backend-System kann zu einer Service-Gruppe zusammengefasst werden.

Navigieren Sie zu Traffic Management > Load Balancing > Service Groups.

Klicken Sie auf Hinzufügen.

Setzen Sie das Protokoll auf SSL und klicken Sie auf OK.

Der UMS-Server muss als Service Group Member hinzugefügt werden.

Im Dialog Service Group Member erstellen setzen Sie folgende Werte:

Wählen Sie die Option Serverbasiert.

Unter Server auswählen wählen Sie die zuvor erstellte Service-Definition des UMS-Servers aus.

Tragen Sie unter Port den Wert 8443 ein.

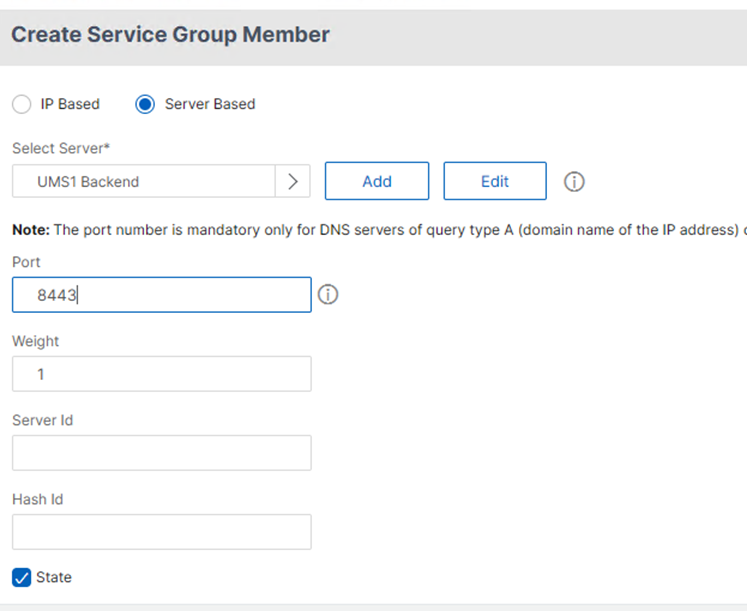

Konfiguration des virtuellen Servers

Der Listener im NetScaler wird als virtueller Server bezeichnet und kann unter Traffic Management > Load Balancing > Virtual Servers konfiguriert werden.

Fügen Sie einen virtuellen Server hinzu.

Legen Sie die folgenden Werte fest:

Setzen Sie das Protokoll auf SSL

Geben Sie die gewünschte IP-Adresse an

Setzen Sie den Port auf 443

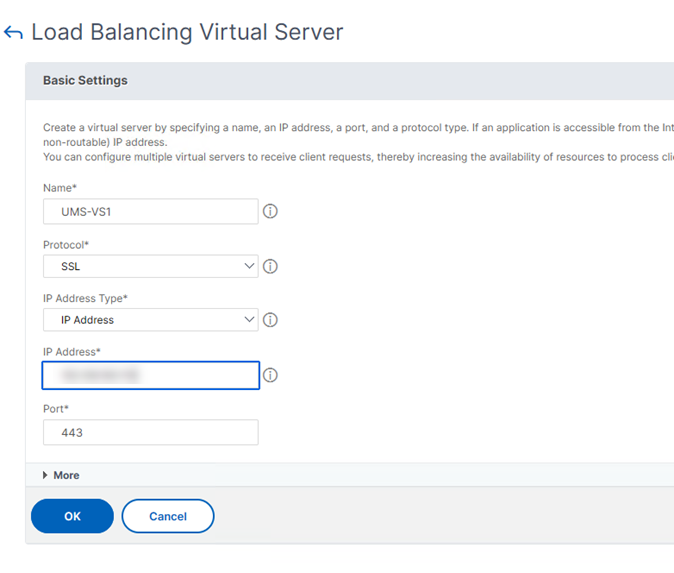

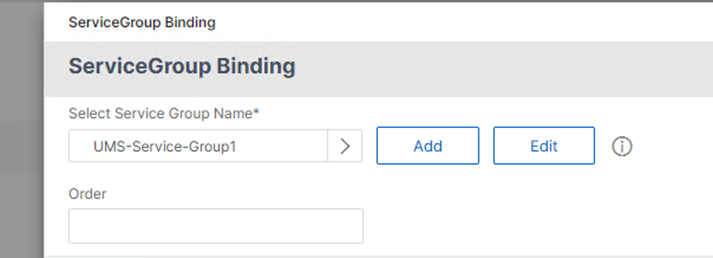

Unter Services und Service Groups fügen Sie die zuvor erstellte Service-Gruppe hinzu.

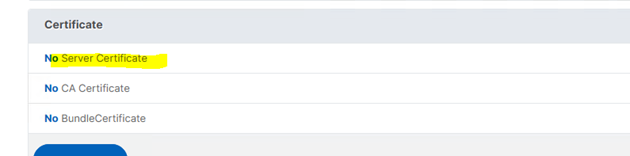

Zertifikate hinzufügen

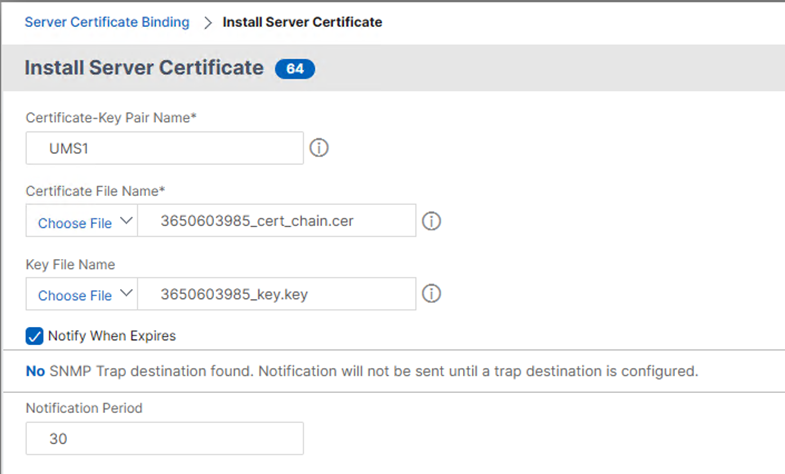

Fügen Sie unter Zertifikat ein Serverzertifikat hinzu. Informationen zur Erstellung der Zertifikatskette und des Schlüssels finden Sie in UMS zur Integration von Reverse Proxy mit SSL Offloading konfigurieren.

Für SSL-Offloading werden die Zertifikate und Schlüssel des UMS Web- / ICG-Servers zur SSL-Terminierung benötigt.

Wählen Sie zunächst die Datei der Web-/ICG-Zertifikatskette aus und fügen Sie anschließend den entsprechenden Web-/ICG-Schlüssel hinzu.

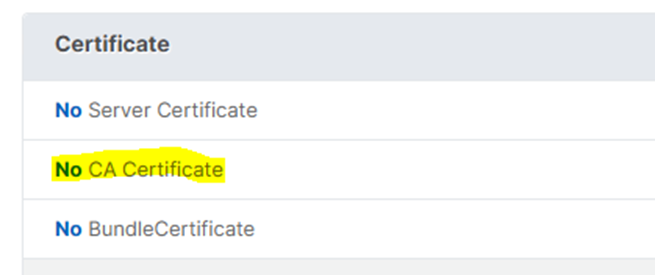

Fügen Sie auch die Client-Zertifikatskette hinzu.

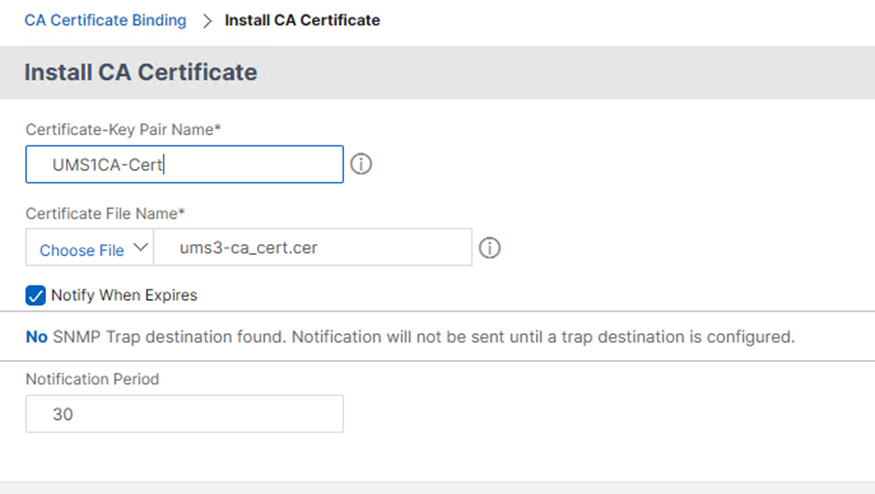

Das exportierte EST-CA-Client-Zertifikat muss als CA-Zertifikat hinzugefügt werden.

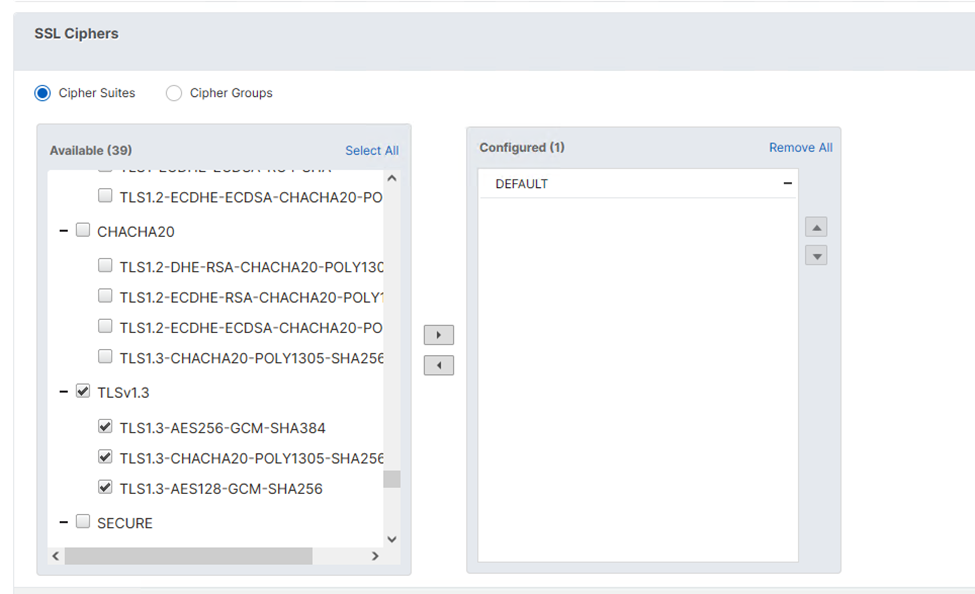

Unter SSL Ciphers fügen Sie TLSv1.3 hinzu.

Die Verbindung vom Gerät erfordert die Verwendung von TLSv1.3.

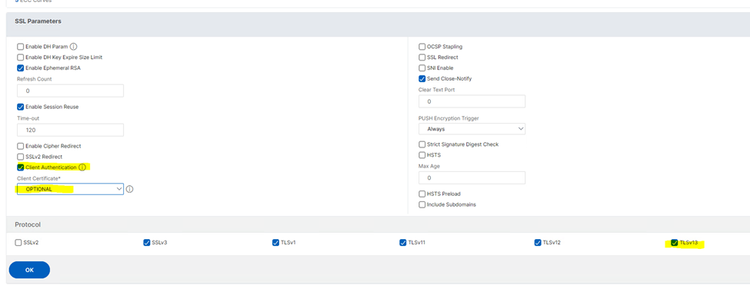

Unter SSL-Parameter setzen Sie die folgenden Werte::

Aktivieren Sie die Client-Authentifizierung.

Setzen Sie Client-Zertifikat auf Optional.

Aktivieren Sie TLSv1.3 im Bereich Protokoll

SSL-Policy zur Weiterleitung des Client-Zertifikats konfigurieren

Fügen Sie unter AppExpert > Rewrite eine Rewrite-Aktion und eine zugehörige Policy hinzu.

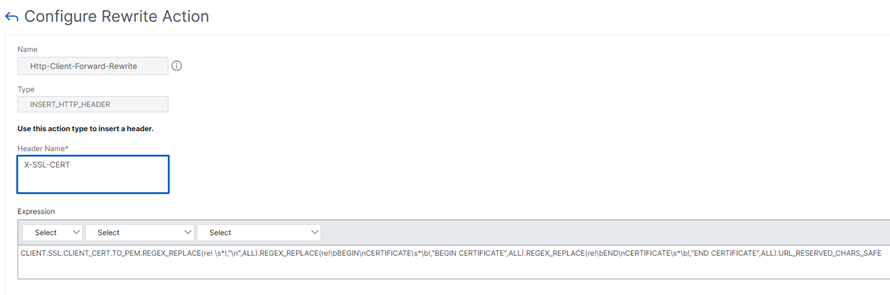

Erstellen Sie zunächst eine Rewrite-Aktion.

Setzen Sie die folgenden Parameter:

Typ auf INSERT_HTTP_HEADER

Header Name entsprechend der in der UMS konfigurierten Einstellung

Der Ausdruck für die Aktion wird verwendet, um den richtigen Zertifikatwert einzufügen. Das weitergeleitete Zertifikat muss URL-codiert sein und korrekte Zeilenumbrüche enthalten:

CLIENT.SSL.CLIENT_CERT.TO_PEM.REGEX_REPLACE(re! \s*!,"\n",ALL).REGEX_REPLACE(re!\bBEGIN\nCERTIFICATE\s*\b!,"BEGIN CERTIFICATE",ALL).REGEX_REPLACE(re!\bEND\nCERTIFICATE\s*\b!,"END CERTIFICATE",ALL).URL_RESERVED_CHARS_SAFE

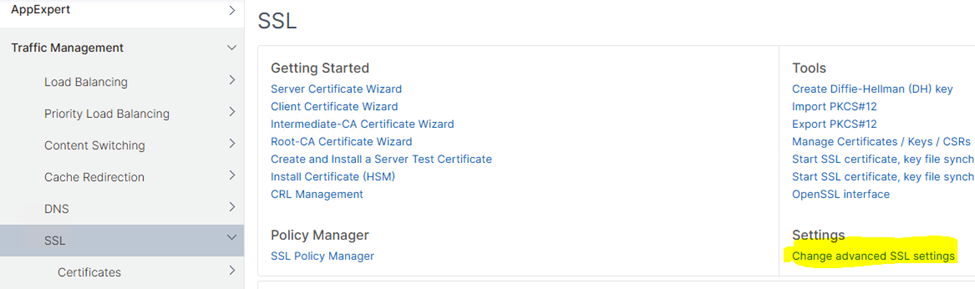

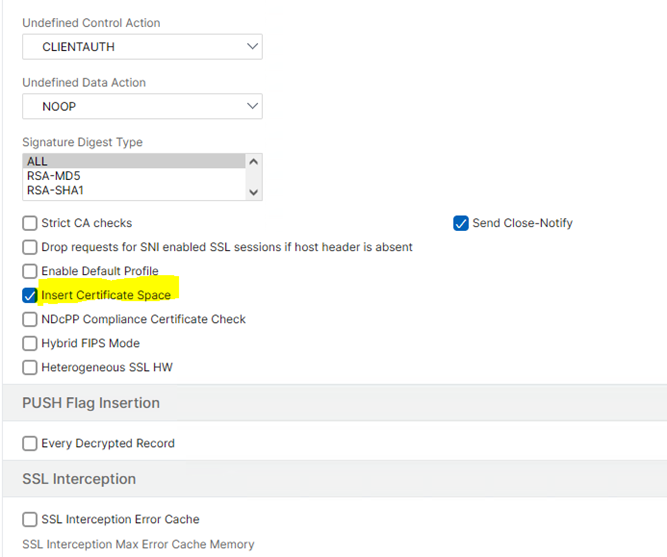

Dieser Ausdruck ist ein Beispiel und erfordert, dass die Option Insert Certificate Space unter Traffic Management > SSL Settings > Erweiterte SSL-Einstellungen ändern aktiviert ist.

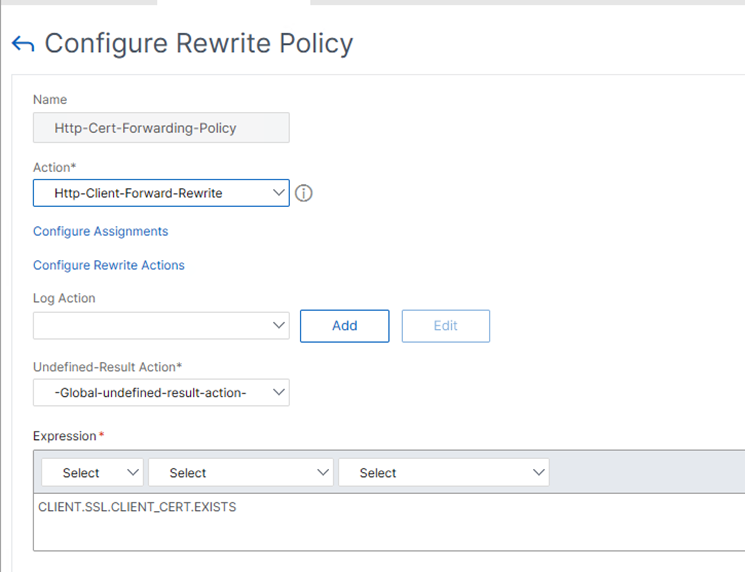

Erstellen Sie anschließend eine Rewrite-Policy.

Wählen Sie unter Aktion die zuvor konfigurierte Aktion aus, um sie mit der Policy zu verknüpfen.

Setzen Sie den Ausdruck auf:

CLIENT.SSL.CLIENT_CERT.EXISTS

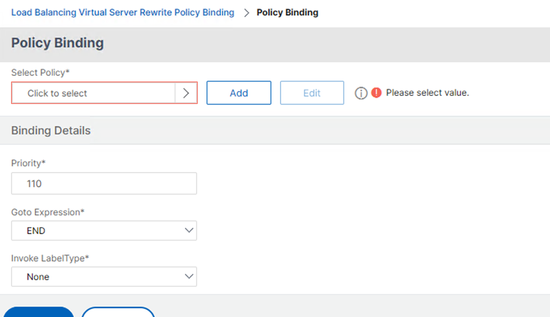

Diese Policy-Ausdruck prüft, ob ein Client-Zertifikat vorhanden ist.Binden Sie die Rewrite-Policy an den Load-Balancing-Virtual-Server unter Policy Binding.

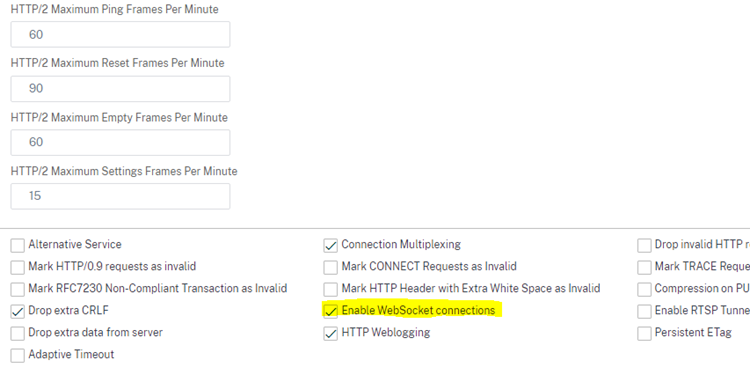

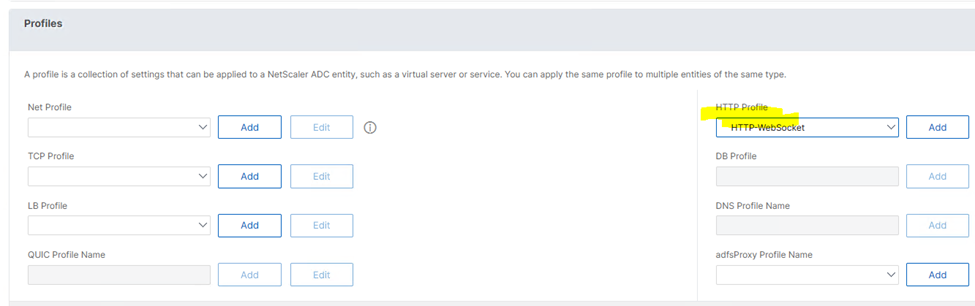

Unter Profile wählen Sie HTTP-WebSocket im Bereich HTTP Profile und klicken auf Hinzufügen.

Aktivieren Sie die Option WebSocket-Verbindungen zulassen.