Einrichtung der UMS Anmeldung mit Single Sign-On (SSO)

Für den Zugriff auf die Unified Management Suite (UMS) können Sie die folgenden Identitätsanbieter (IdPs) verwenden:

Jeder Identitätsanbieter (IdP) erfordert spezifische Konfigurationen und Rollenzuordnungen, um eine nahtlose Authentifizierung und Autorisierung von Benutzern innerhalb der UMS zu ermöglichen.

Grundsätzlich umfasst die Einrichtung eines IdPs für die UMS 4 Schritte:

Erstellen Sie eine Anwendung in Ihrer Cloud-IDP

Richten Sie Benutzer und Gruppen bzw. App-Rollen in Ihrem Cloud-IDP ein

Konfigurieren Sie die IDP-Verbindung in der UMS Konsole

Ordnen Sie IdP-Rollen den UMS-Gruppen zu

Die folgenden Schritte sind allgemein beschrieben – die genaue Bezeichnung einzelner Konzepte, wie z. B. „Client-ID“, kann je nach verwendetem IdP abweichen.

Voraussetzungen

Benutzer und Gruppen mit den entsprechenden Berechtigungen sind bereits in Ihrer UMS konfiguriert.

UMS Anmeldung mit Microsoft Entra ID

Eine Anwendung in Microsoft Entra ID erstellen

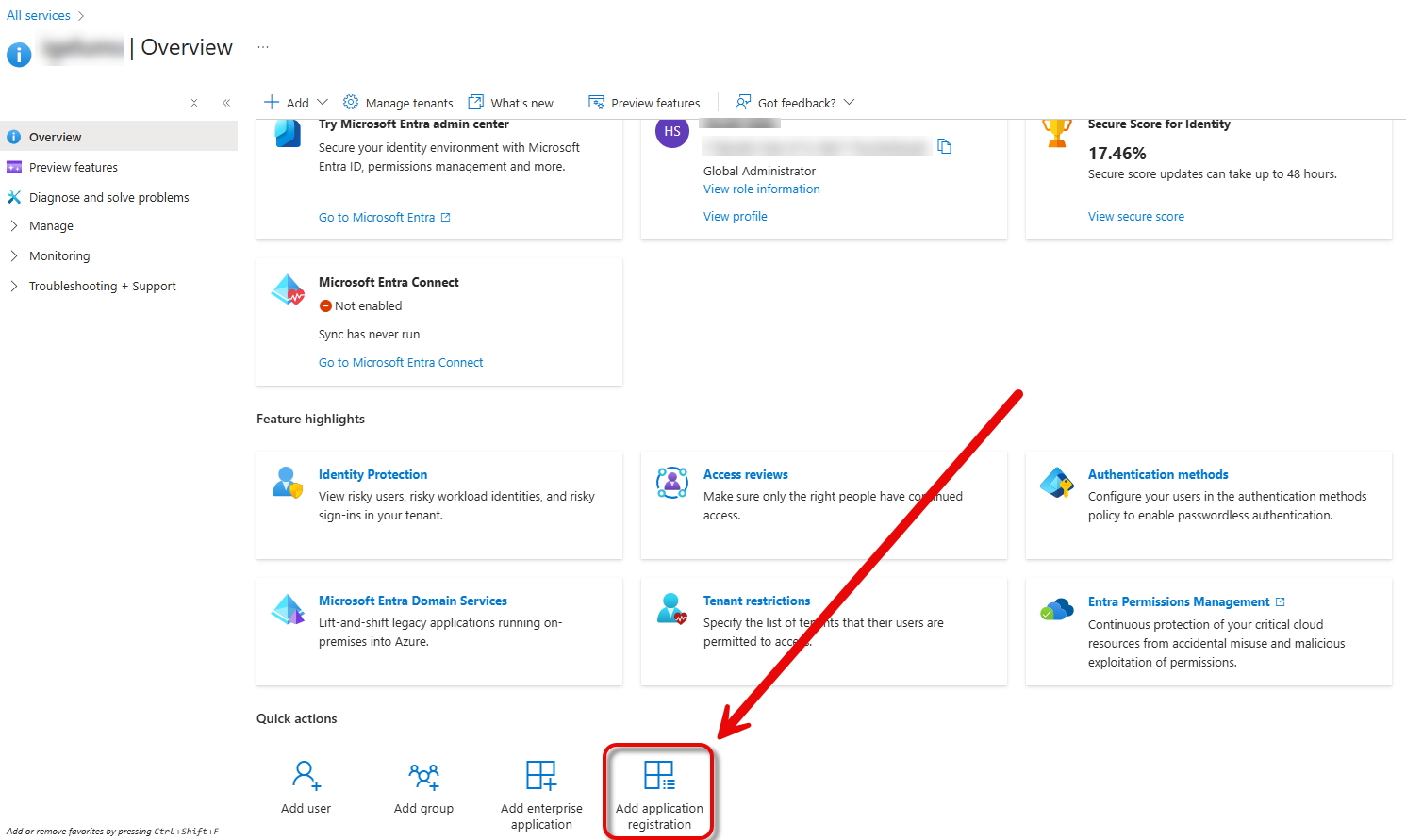

Melden Sie sich im Microsoft Entra ID-Portal an und klicken Sie auf Anwendungsregistrierung hinzufügen.

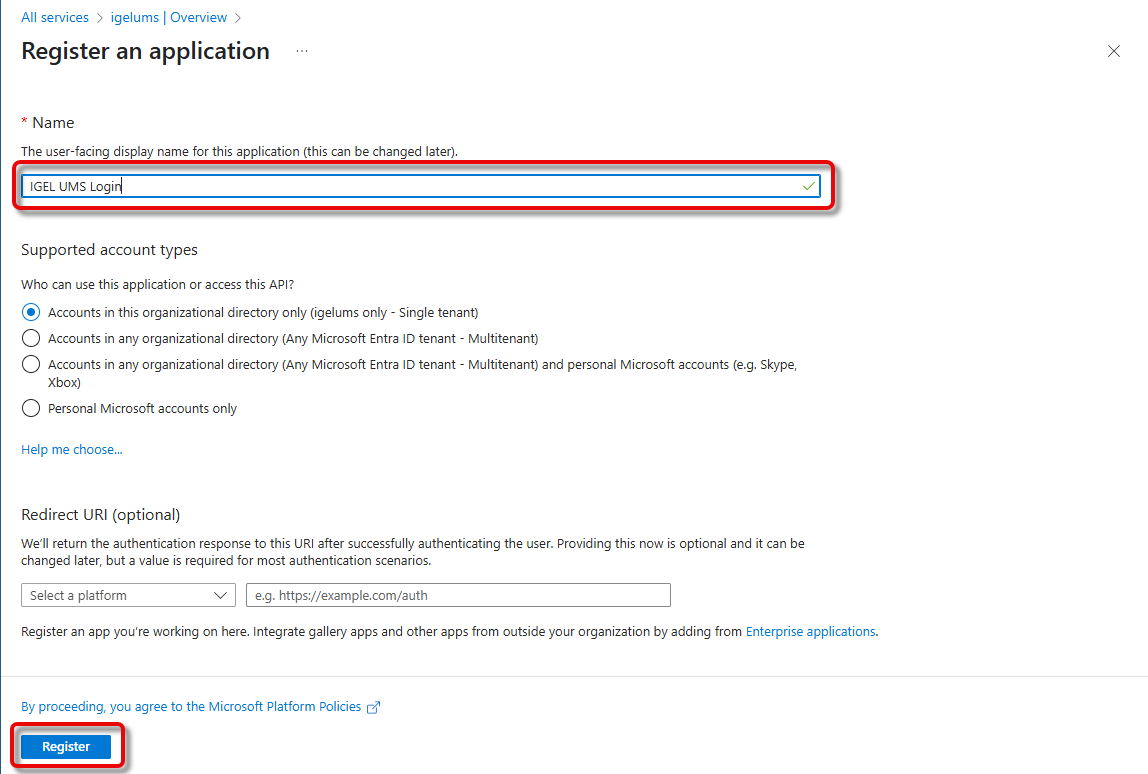

Geben Sie einen Namen für diese Anwendung ein. Es wird empfohlen, einen aussagekräftigen Namen zu verwenden, da dieser dem Benutzer angezeigt wird. Klicken Sie anschließend auf Registrieren.

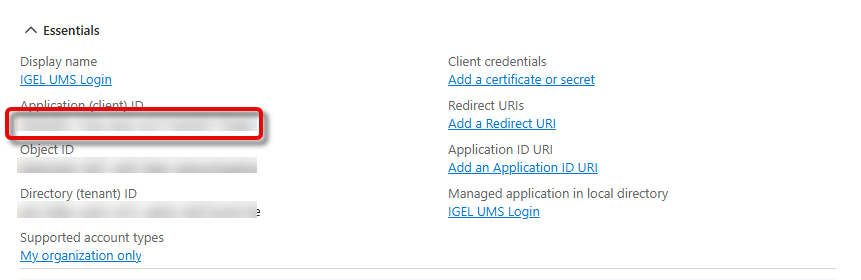

Die wesentlichen Daten für Ihre Anwendung werden angezeigt.

Kopieren Sie aus dem Feld Anwendungs-ID (Client-ID) die Anwendungs-ID, auch bekannt als Client-ID.

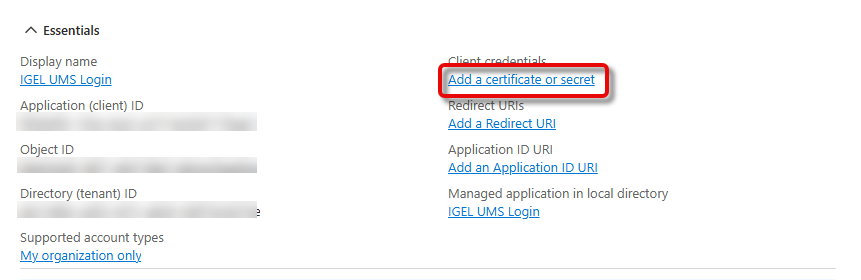

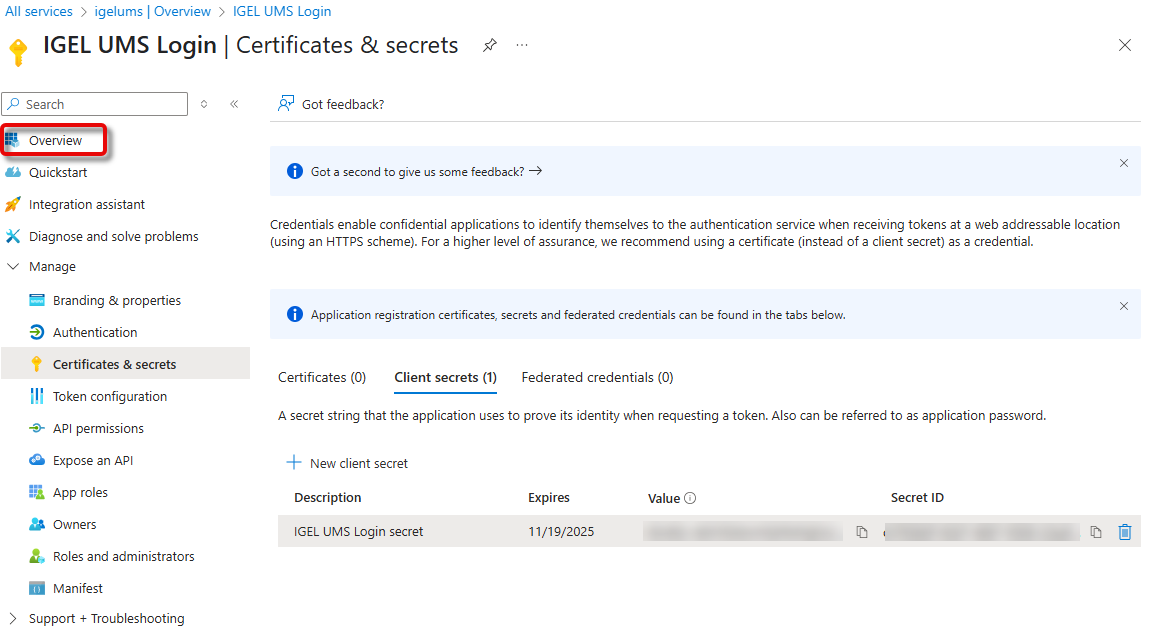

Um das Menü zur Erstellung eines Geheimnisses zu öffnen, klicken Sie auf Zertifikat oder Geheimnis hinzufügen.

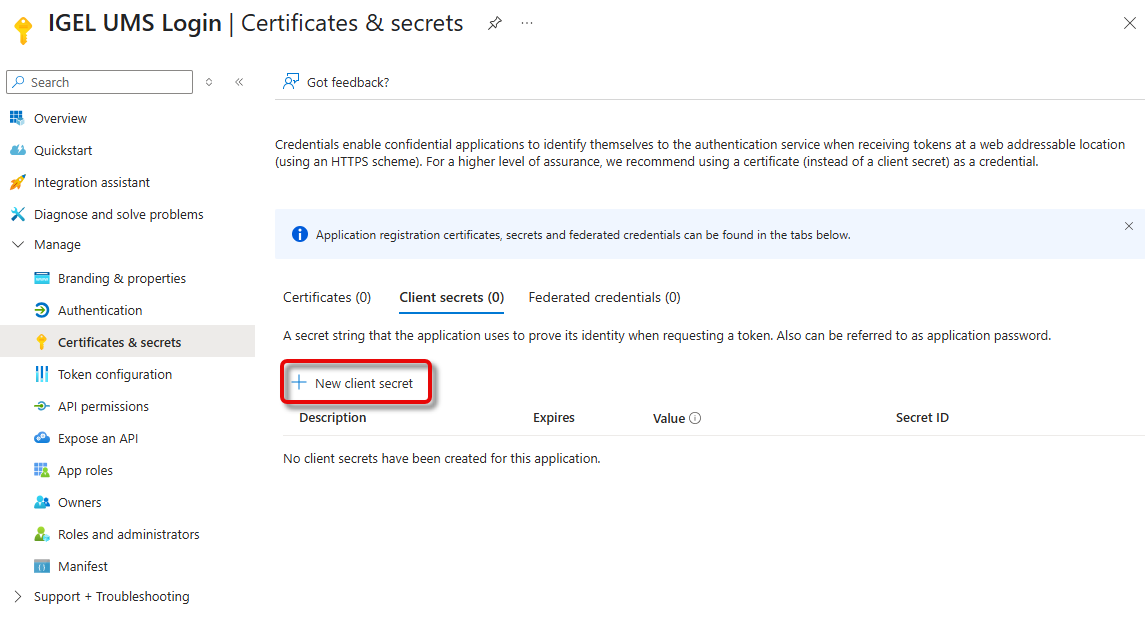

Klicken Sie auf Neues Kundengeheimnis.

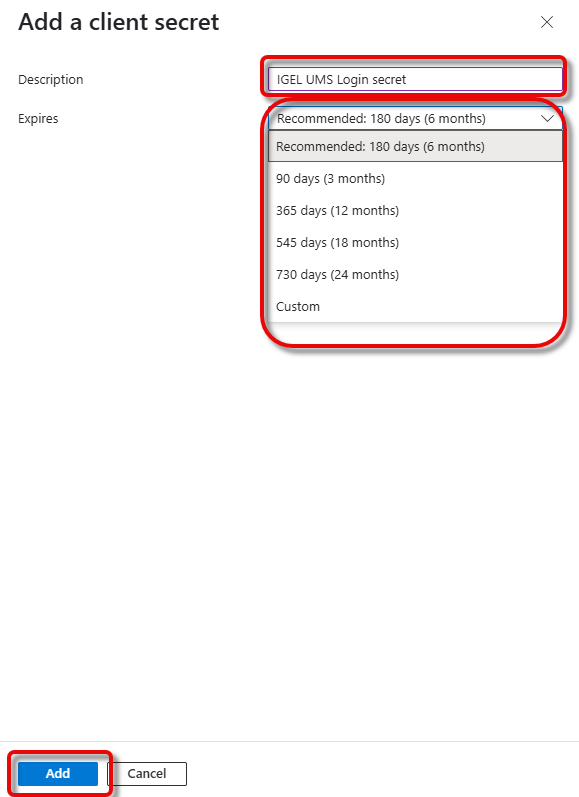

Fügen Sie eine Beschreibung und ein Ablaufdatum für Ihr Geheimnis hinzu und klicken Sie auf Hinzufügen.

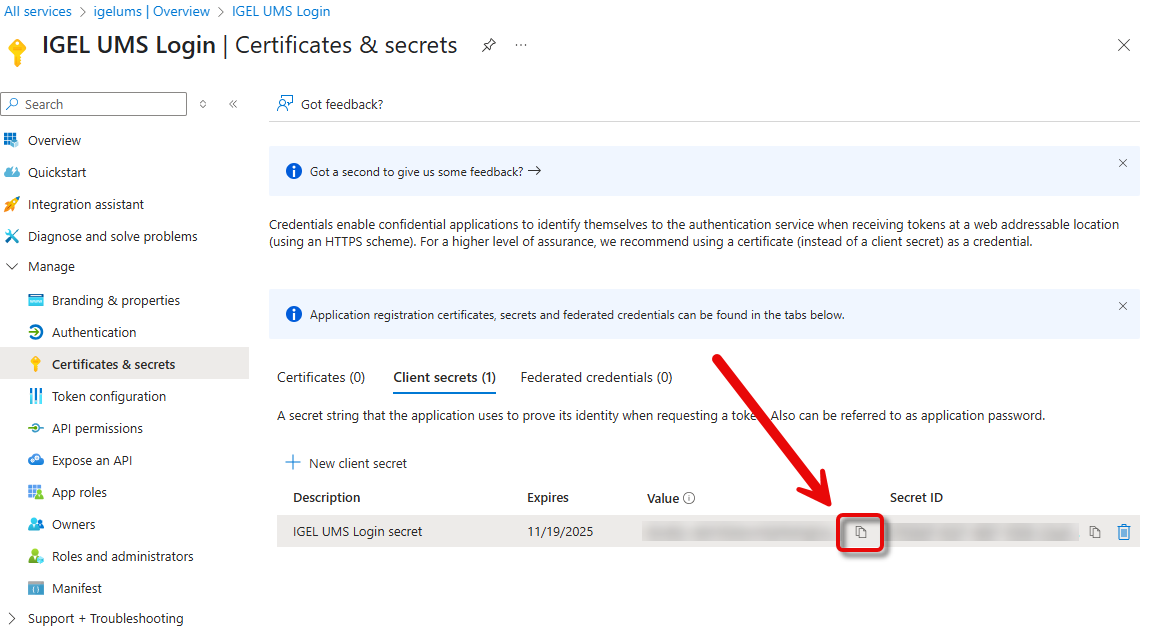

Kopieren Sie den Wert des Geheimnisses unmittelbar bevor Sie die aktuelle Seite verlassen.

Sie müssen das Geheimnis sofort kopieren, da es nach dem Verlassen dieser Seite nicht mehr sichtbar ist.

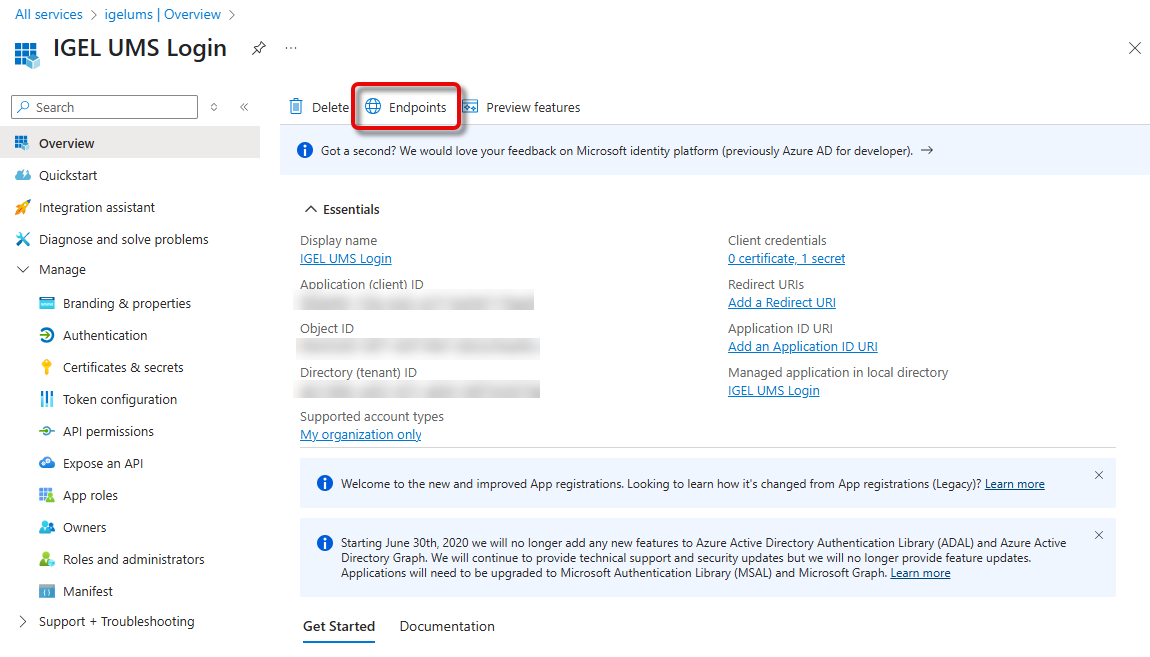

Gehen Sie zur Übersicht zurück und klicken Sie auf Endpunkte.

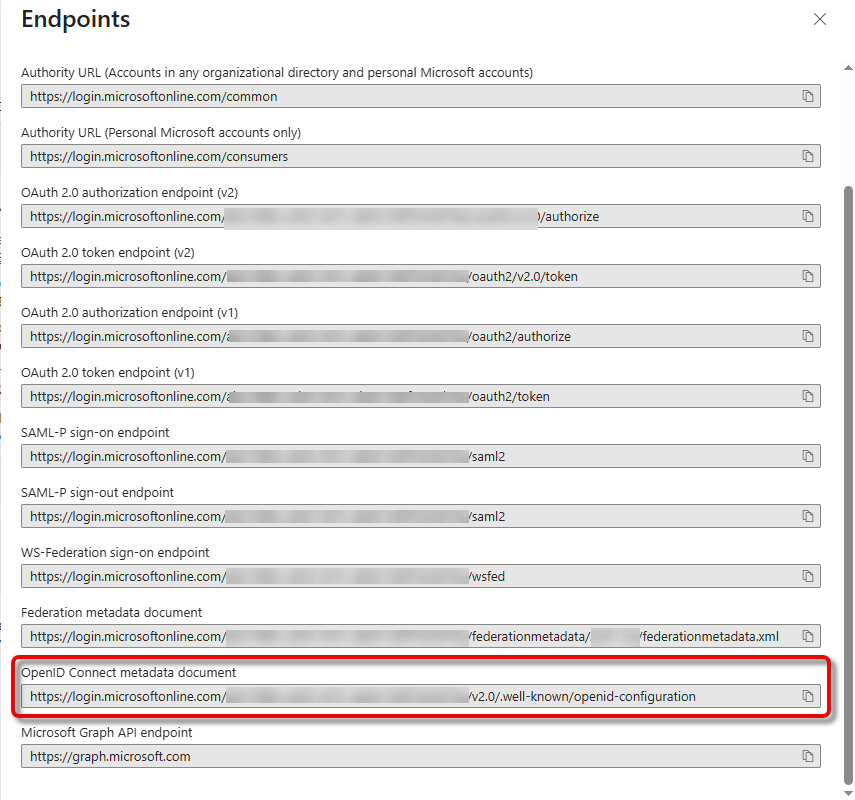

Das Fenster Endpunkte öffnet sich.

Öffnen Sie die URL des OpenID-Connect-Metadatendokuments in einem neuen Browser-Tab.

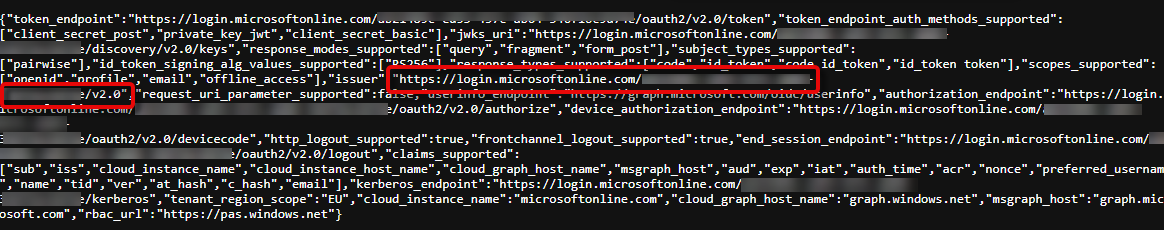

Das JSON-Dokument wird in dem neuen Browser-Tab angezeigt.

Kopieren Sie die URL für den Schlüssel

"issuer"aus dem Dokument.

Verbindung zu Microsoft Entra ID in der UMS Web App konfigurieren

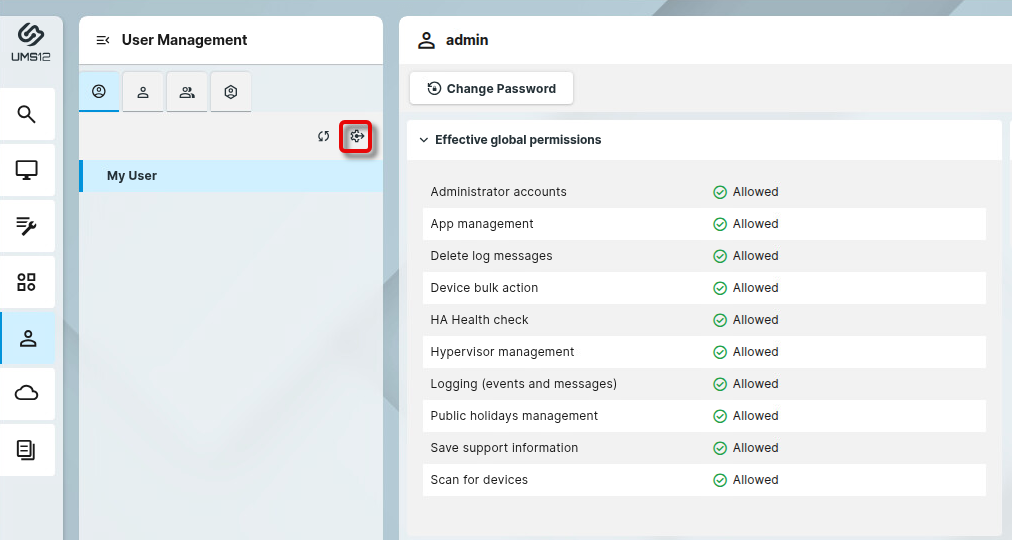

Öffnen Sie die UMS Web App, gehen Sie zu Benutzerverwaltung und klicken Sie auf

.

.

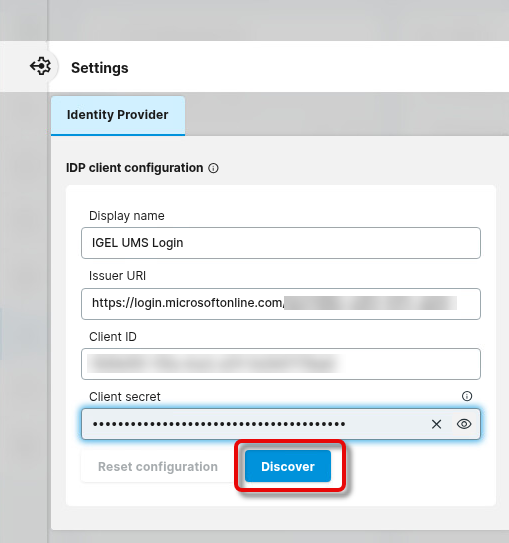

Geben Sie die folgenden Daten aus der in Microsoft Entra ID erstellten Anwendung ein und klicken Sie auf Ermitteln.

Display name: Der Name Ihrer Anwendung

Issuer URI: Der Wert von "issuer", den Sie aus dem OpenID-Connect-Metadaten-Dokument kopiert haben.

Client ID: Die Anwendungs-ID oder Client-ID Ihrer Anwendung

Client secret: Das Geheimnis, das Sie für Ihre Anwendung erstellt haben

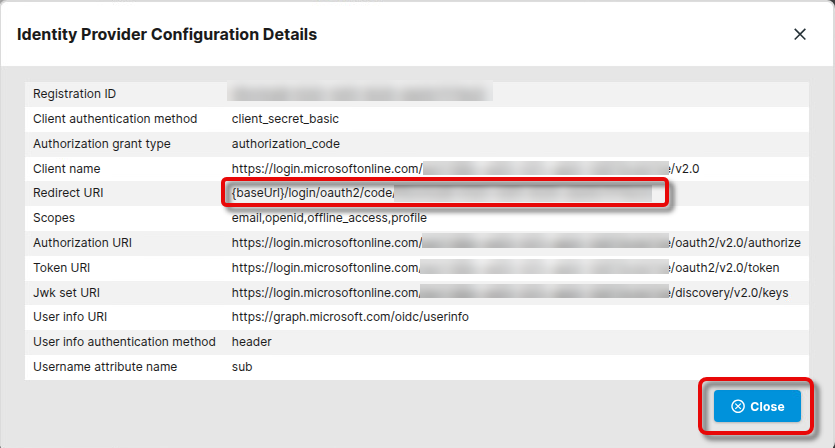

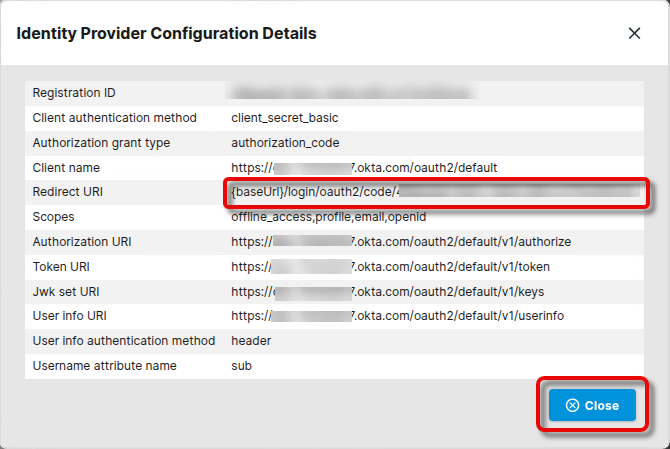

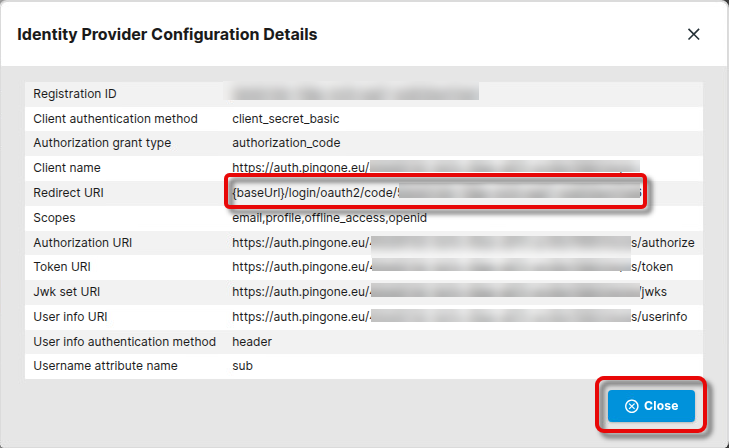

Im Fenster Details der Identitätsanbieter-Konfiguration kopieren Sie die Redirect-URI und schließen anschließend das Fenster.

Redirect-URIs der UMS in Microsoft Entra ID konfigurieren

Für jede Basis-URL, die vom Endbenutzer verwendet wird, muss eine Redirect-URI konfiguriert werden.

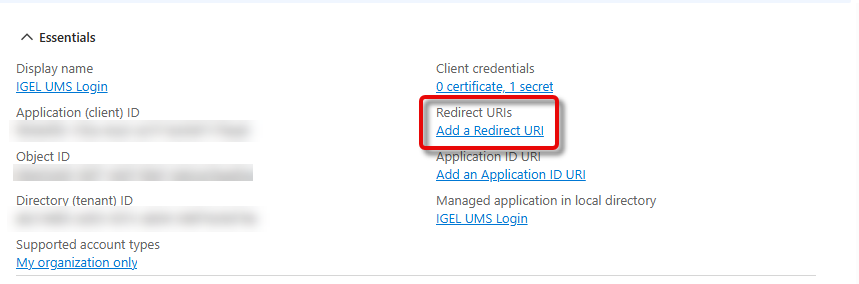

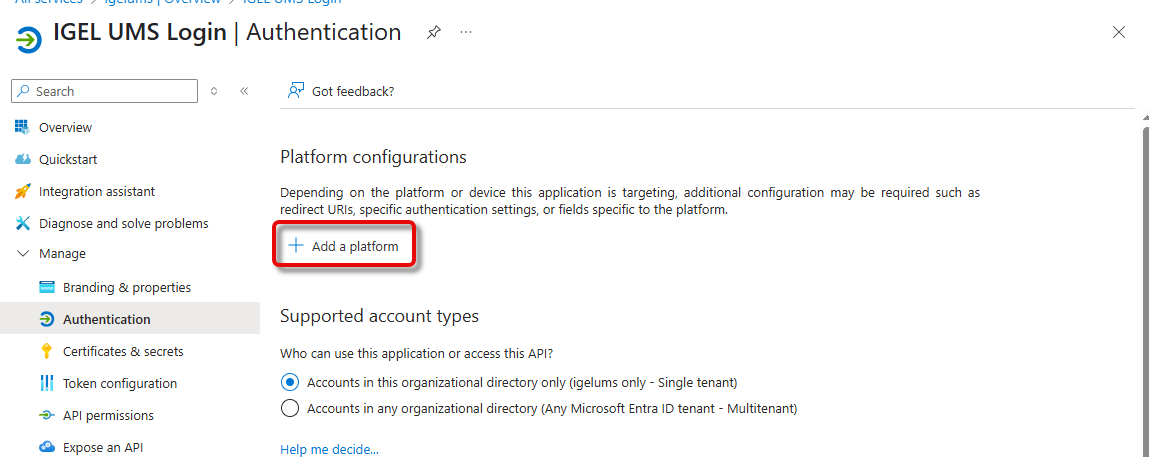

Wechseln Sie in Microsoft Entra zur Seite Übersicht und klicken Sie auf Redirect-URI hinzufügen.

Klicken Sie auf Plattform hinzufügen.

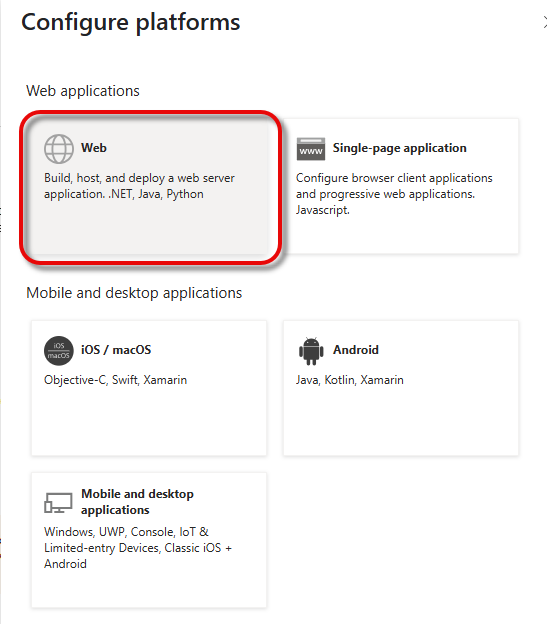

Wählen Sie Web.

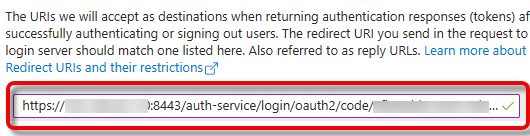

In der Redirect-URI, die Sie von Ihrer UMS kopiert haben, ersetzen Sie

{baseUrl}durch die tatsächliche IP-Adresse und den Port Ihrer UMS und geben diese ein. Beispiel:https://123.123.123.111:8443/auth-service/login/oauth2/code/9ad85dd8-9372-5d11-1966-abe5f1365e58. Klicken Sie anschließend auf Konfigurieren.

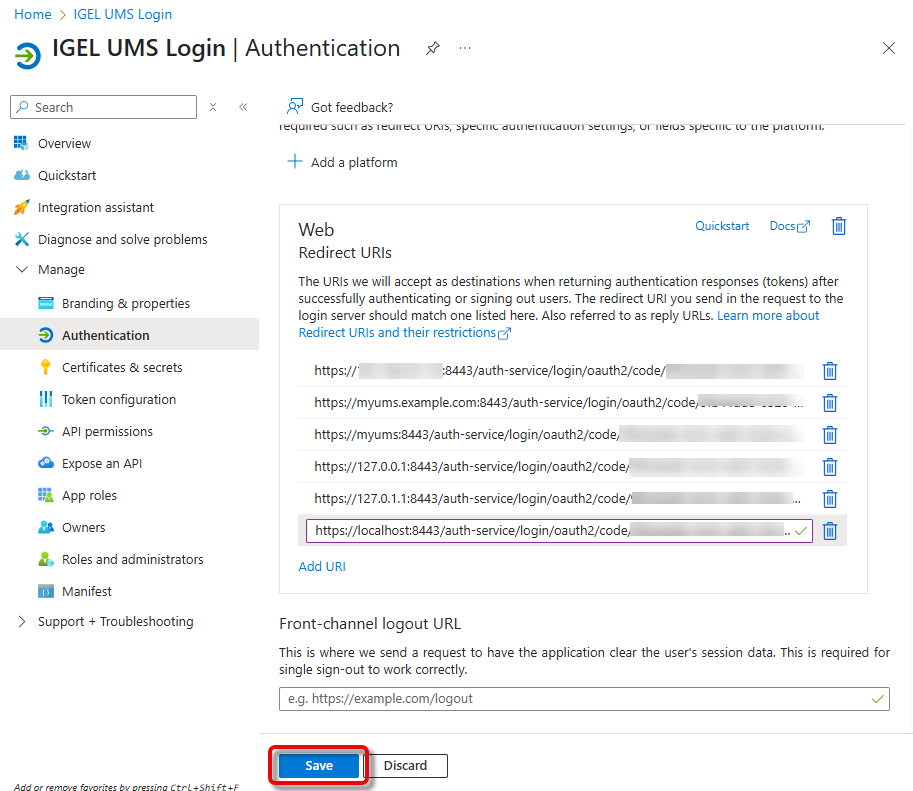

Die konfigurierte Redirect-URI wird angezeigt.

Klicken Sie auf URI hinzufügen, um eine weitere Redirect-URI für Ihre UMS einzugeben. Alle URIs, die für die Anmeldung verwendet werden können, müssen hier gemäß den folgenden Mustern hinzugefügt werden:

IP-Adresse des UMS Servers:

https://<IP ADDRESS>:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://123.123.123.123:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64dFQDN des UMS Servers:

https://<FQDN>:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://myums.example.com:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64dKurzname des UMS Servers:

https://<SHORT NAME>:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://myums:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64dLokale IP-Adresse:

https://<LOKALE IP-ADRESSE>:8443/auth-service/login/oauth2/code/<REGISTRIERUNGS-ID>- Beispiel:https://127.0.0.1:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64dLokale IP-Adresse (alternativ):

https://<LOKALE IP-ADRESSE>:8443/auth-service/login/oauth2/code/<REGISTRATIONS-ID>- Beispiel:https://127.0.1.1:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64d"localhost" (wird verwendet, wenn das Feld Server im Anmeldedialog der UMS Konsole leer bleibt)

https://localhost:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://localhost:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64d

Klicken Sie auf Speichern, um Ihre Redirect-URIs zu speichern.

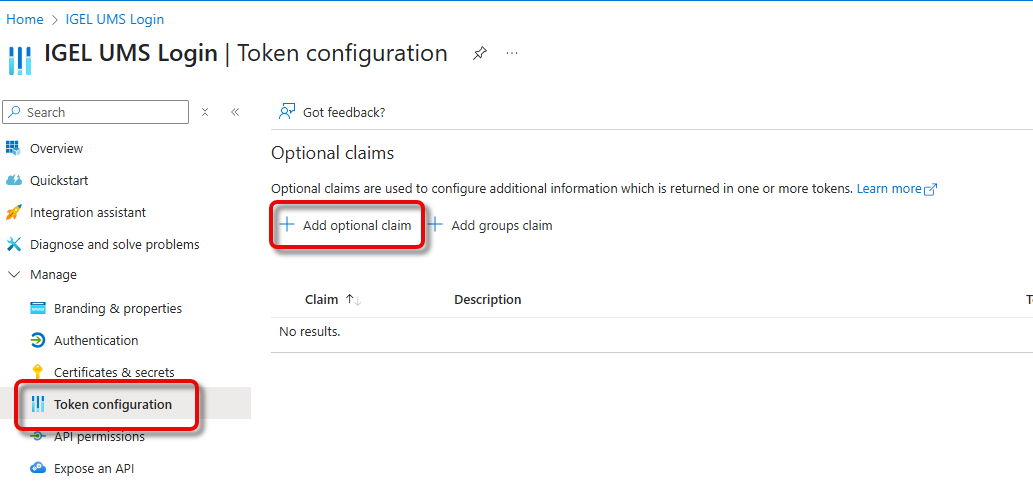

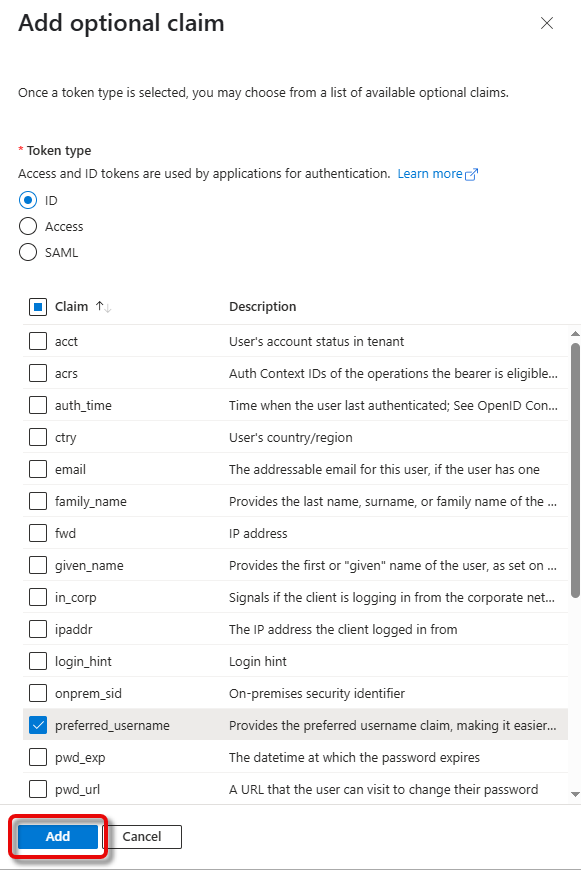

Token konfigurieren

In Microsoft Entra ID gehen Sie zum Bereich Token Konfiguration und klicken Sie auf Optionale Anspruch hinzufügen.

Wählen Sie ID als Tokentyp und bevorzugter_Benutzername als Anspruch und klicken Sie auf Hinzufügen.

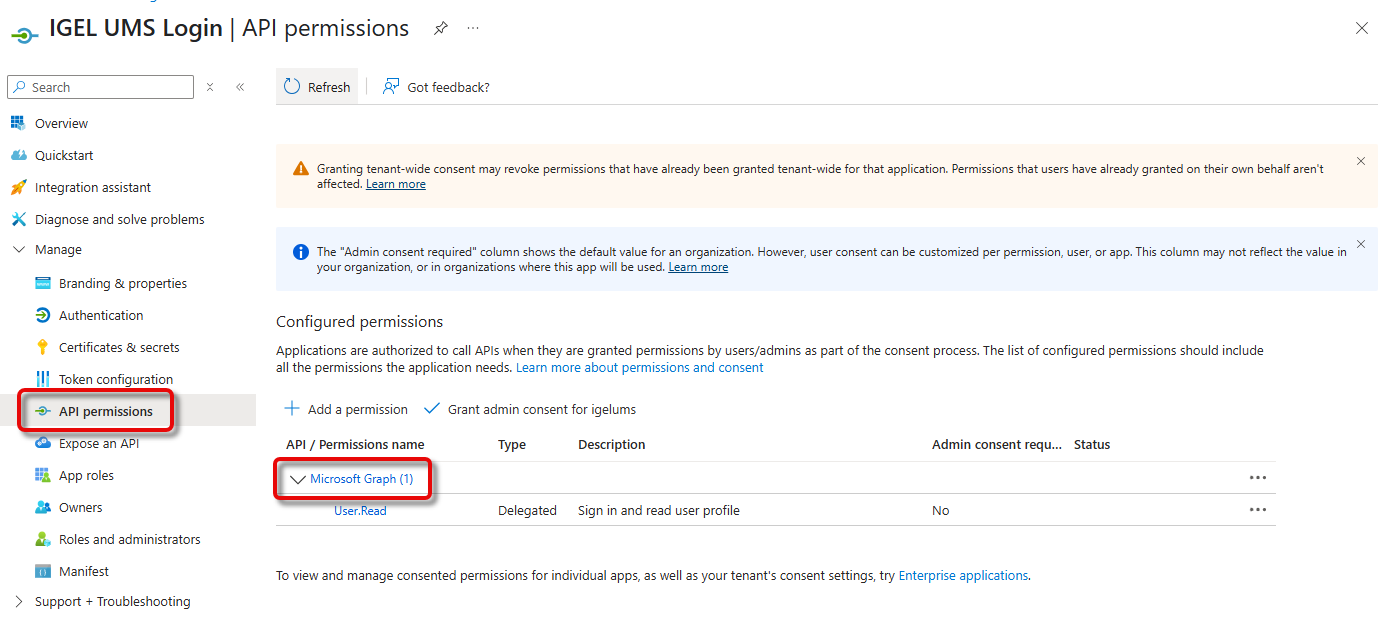

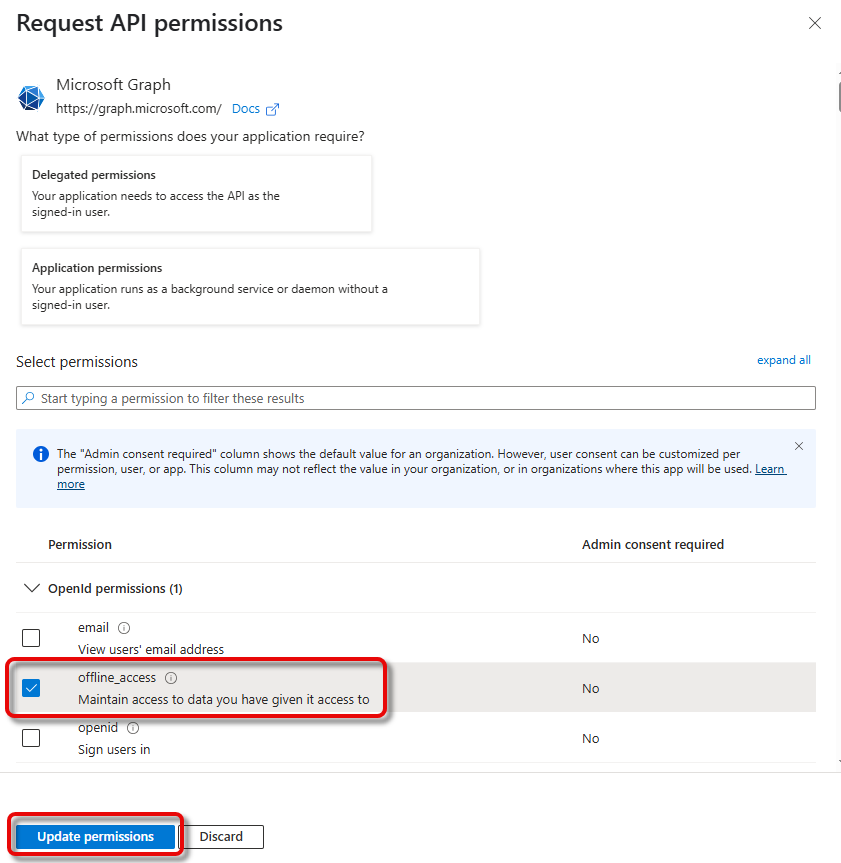

Gehen Sie zu API-Berechtigungen und klicken Sie auf Microsoft Graph.

Wählen Sie Offline-Zugriff und klicken Sie auf Berechtigungen aktualisieren. Diese Berechtigung wird zum Aktualisieren der Token benötigt.

Benutzer-Rollenzuordnung in Microsoft Entra ID konfigurieren

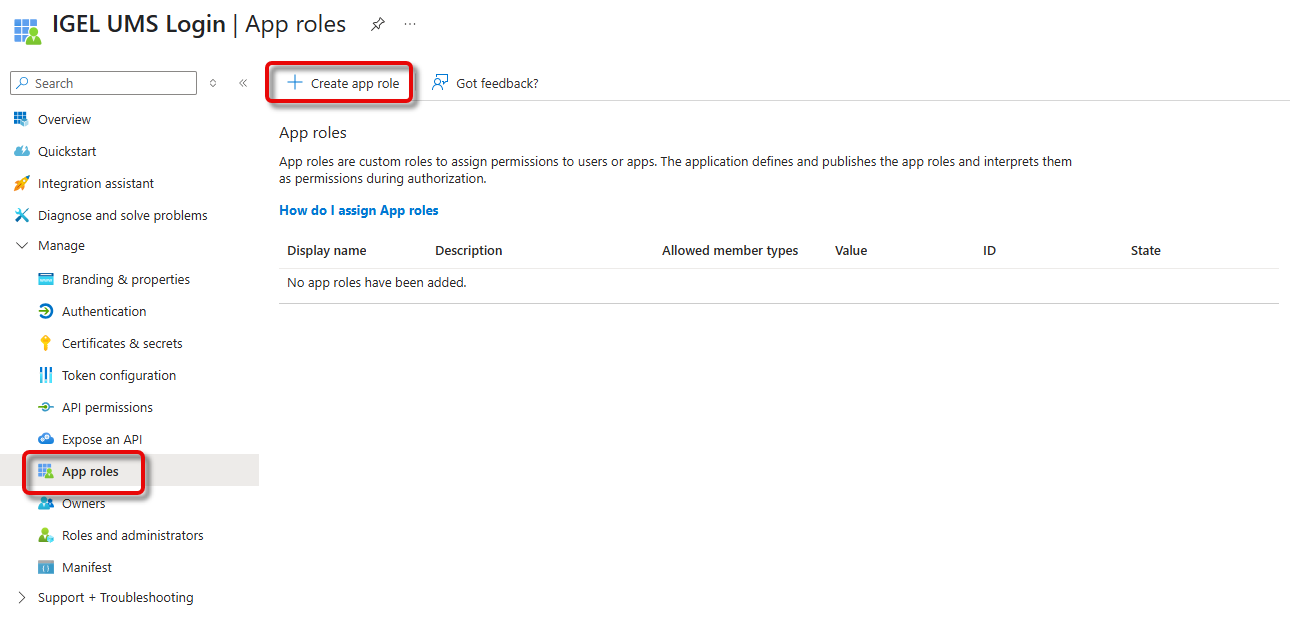

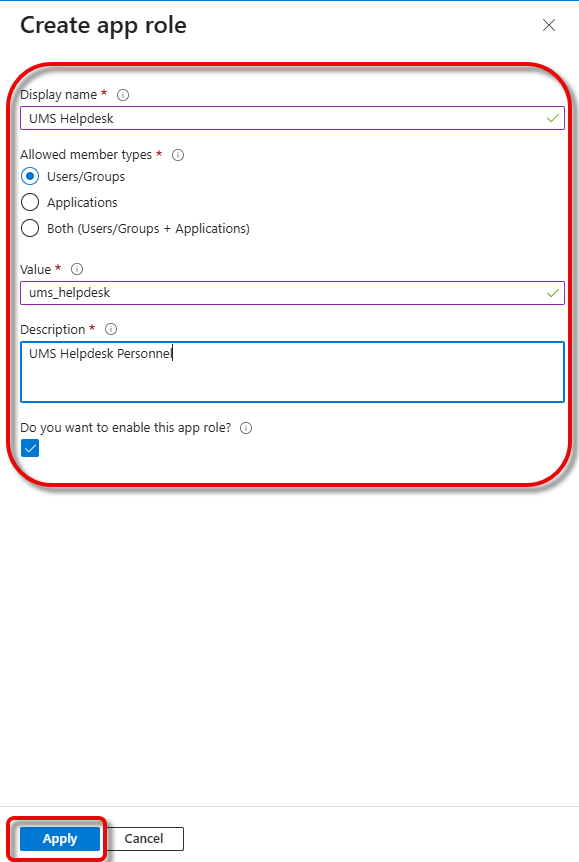

Gehen Sie zu App-Rollen und klicken Sie auf App-Rolle erstellen.

Geben Sie die folgenden Daten ein und klicken Sie auf Anwenden.

Anzeigename: Beschreibender Name für die App-Rolle

Erlaubte Mitgliedstypen: Wählen Sie Benutzer/Gruppen.

Wert: Name, der in den "roles"-Anspruch des Tokens aufgenommen wird, der einen Benutzer identifiziert

Beschreibung: Beschreibt die Anwendungsrolle

Möchten Sie diese Anwendungsrolle aktivieren: Lassen Sie dies aktiviert

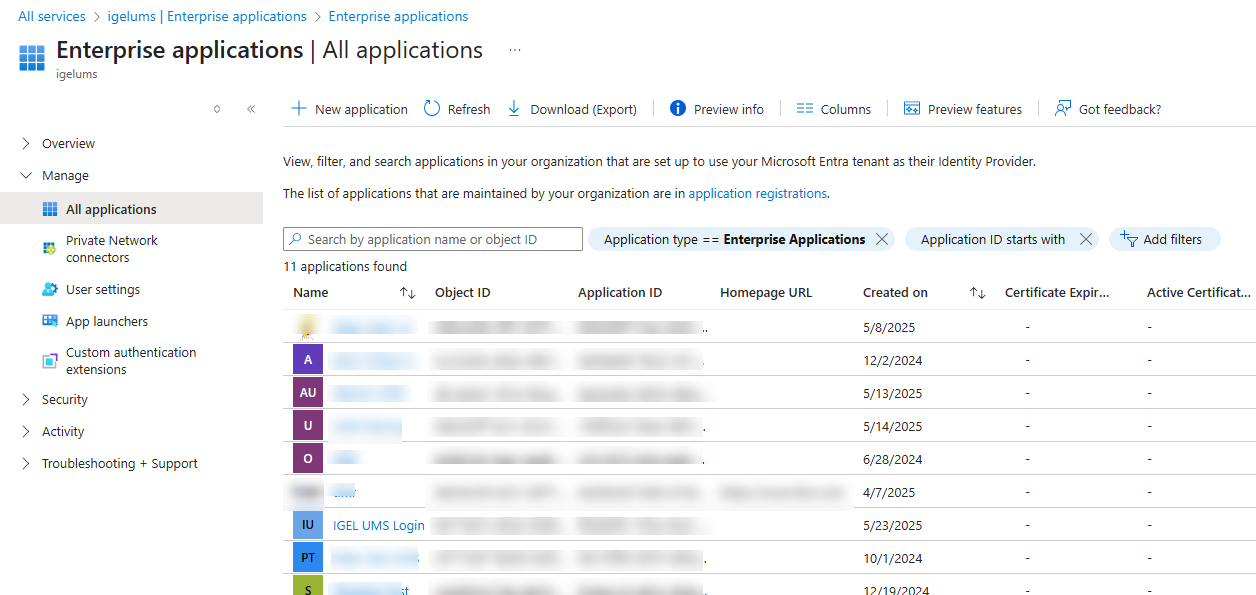

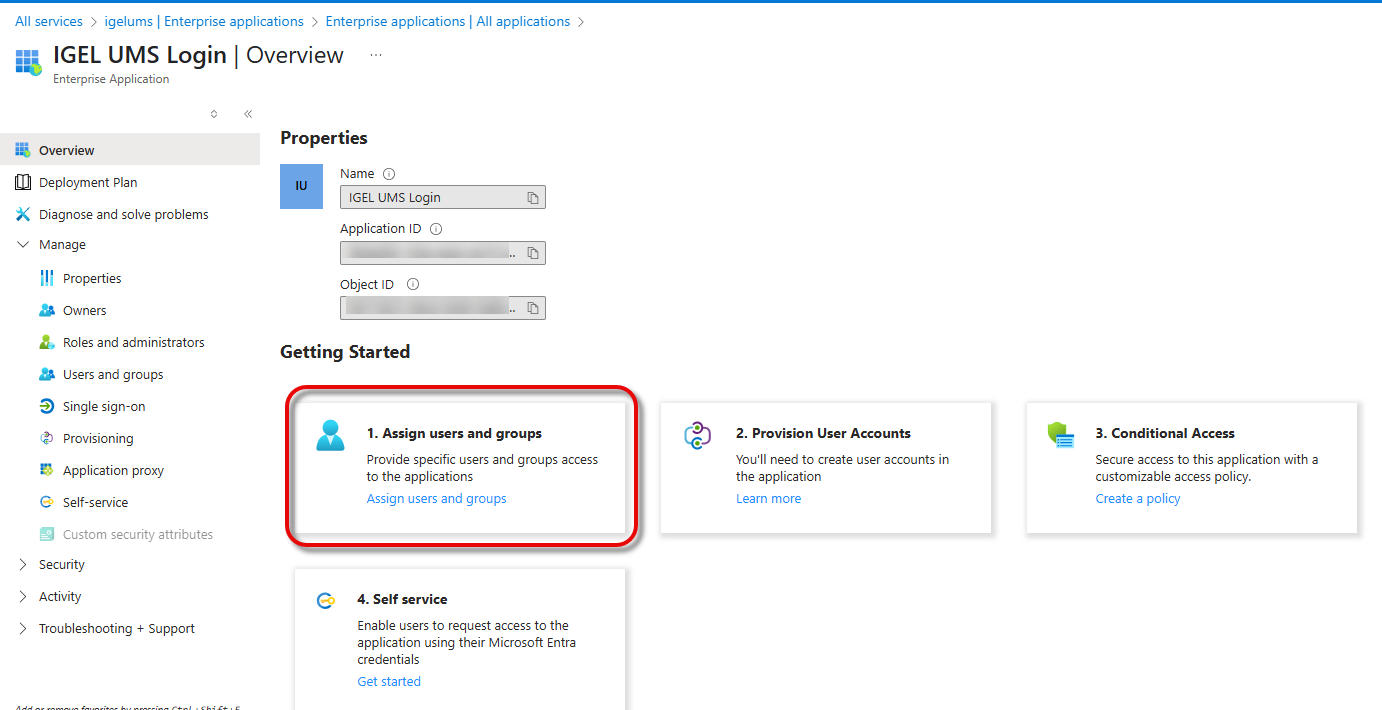

Von der Hauptseite Ihres Mandanten gehen Sie zu Unternehmensanwendungen und wählen Sie Ihre Anwendung aus.

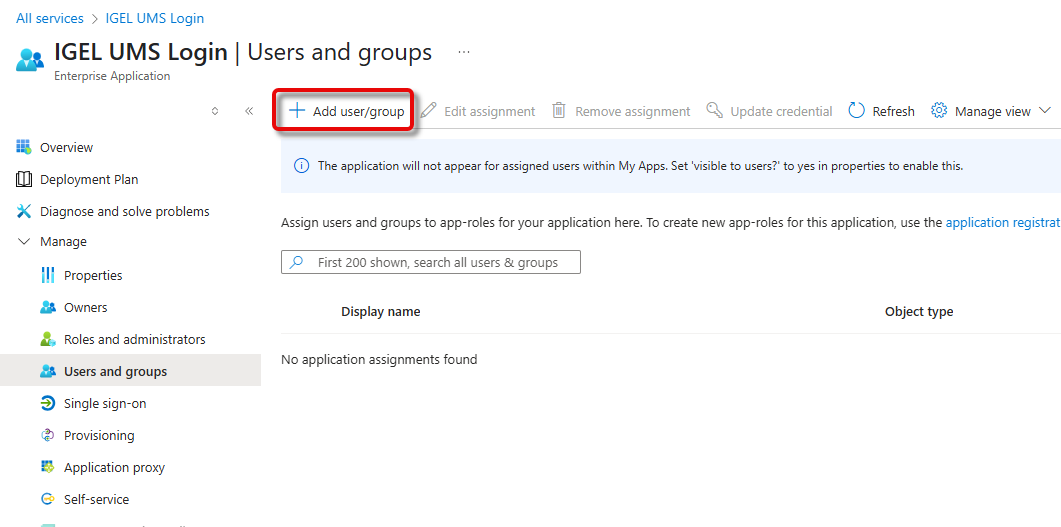

Klicken Sie auf Benutzer und Gruppen zuweisen.

Klicken Sie auf Benutzer/Gruppe hinzufügen.

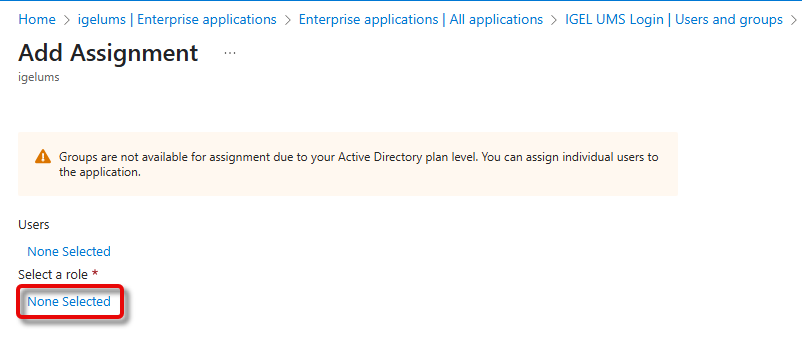

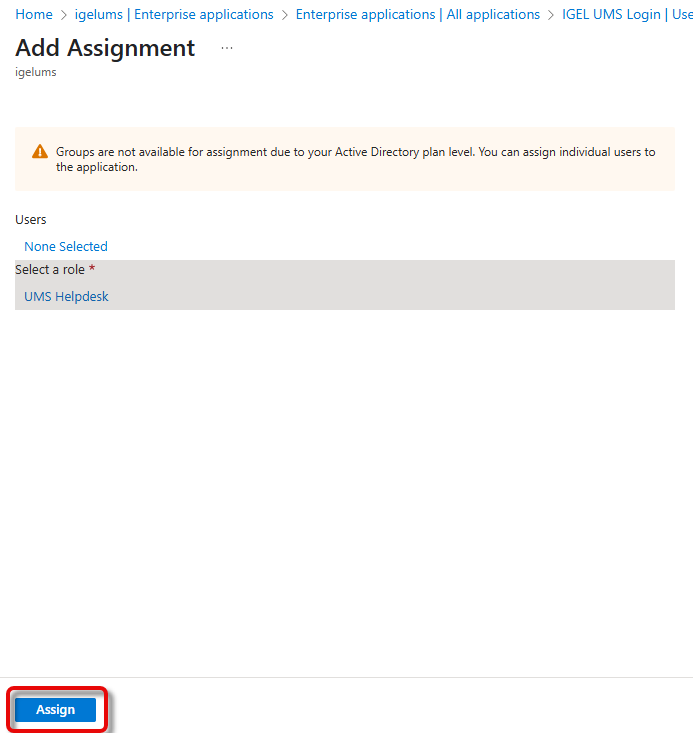

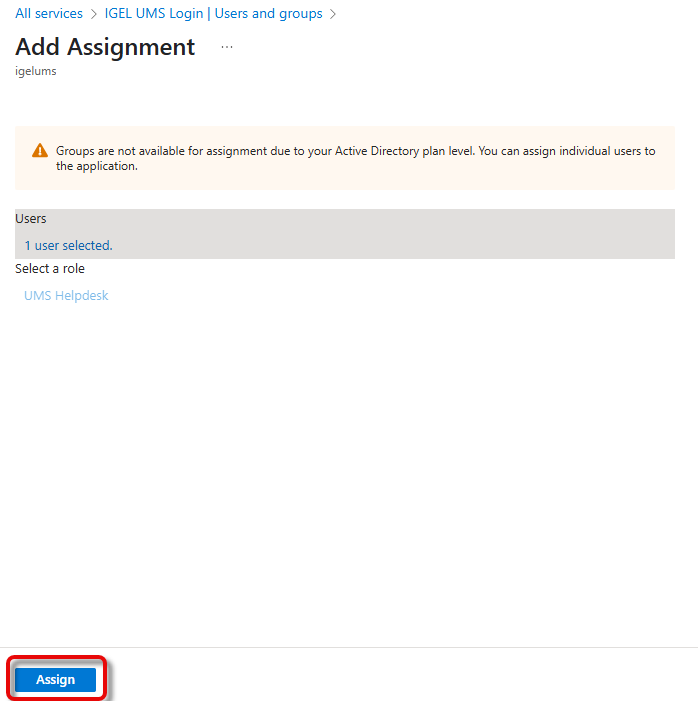

Wenn bereits eine App-Rolle existiert, müssen Sie zunächst die Rolle auswählen, der Sie den Benutzer hinzufügen möchten: Klicken Sie unter Rolle wählen auf Keine ausgewählt, wählen Sie die entsprechende Rolle aus, klicken Sie auf Auswählen, und dann auf Zuweisen.

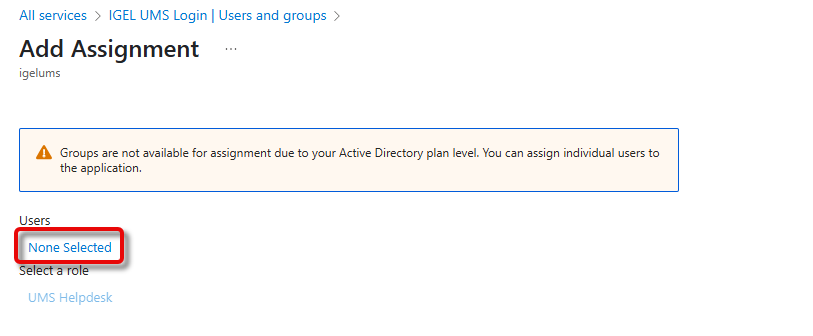

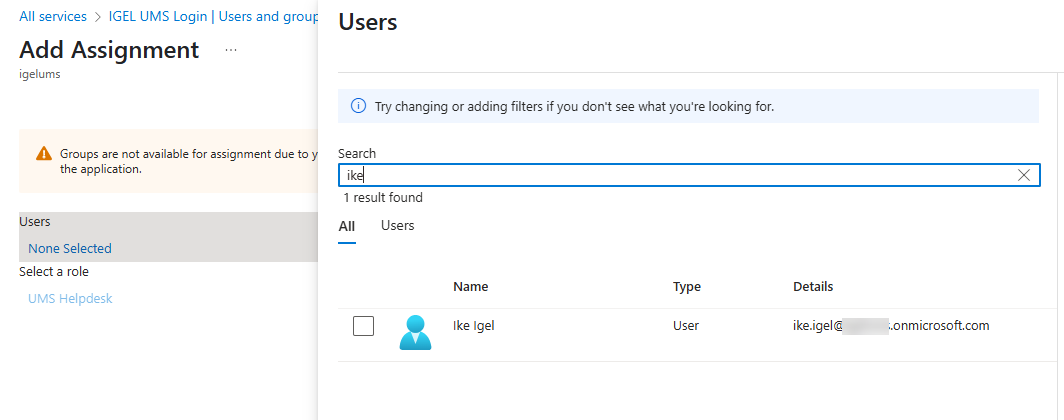

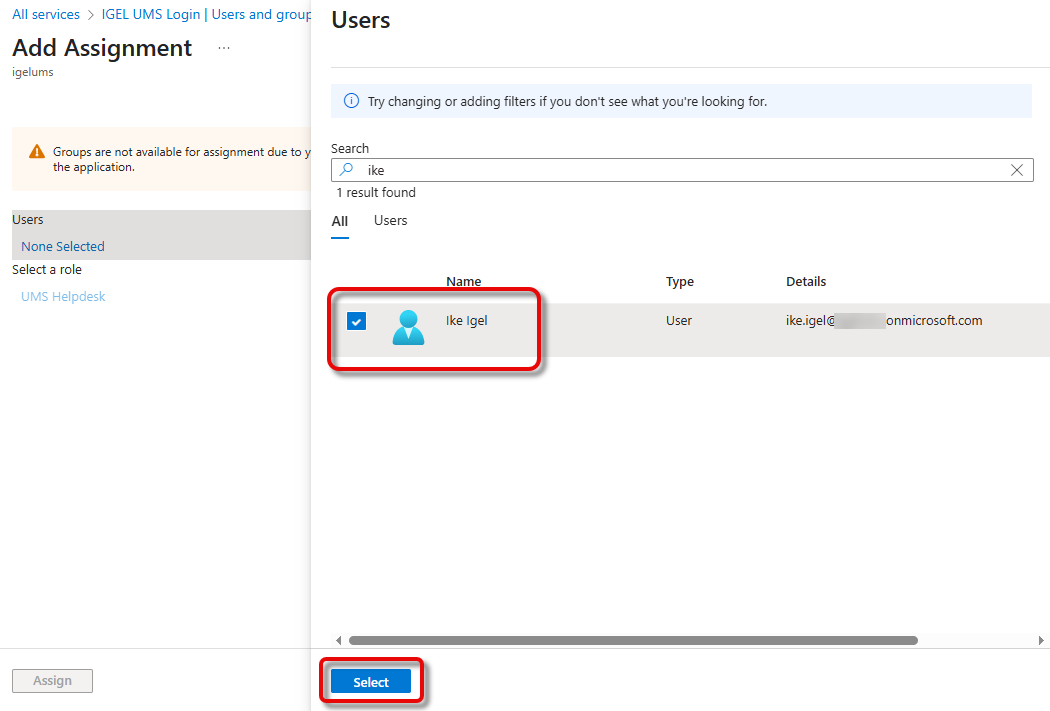

Unter Benutzer klicken Sie auf Keine ausgewählt, suchen Sie den gewünschten Benutzer und wählen Sie ihn dann aus.

Bestätigen Sie die Zuordnung mit Zuweisen.

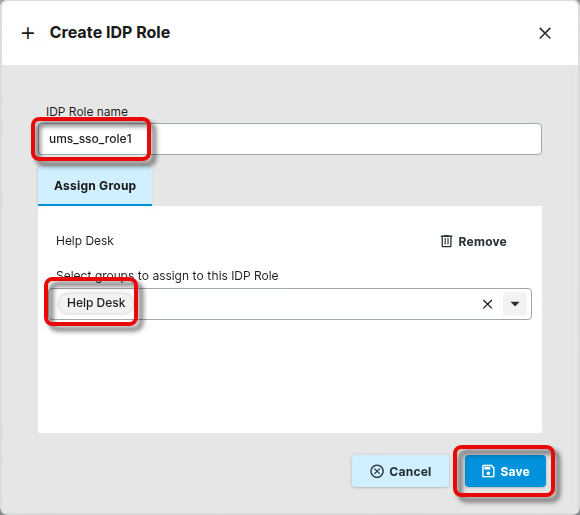

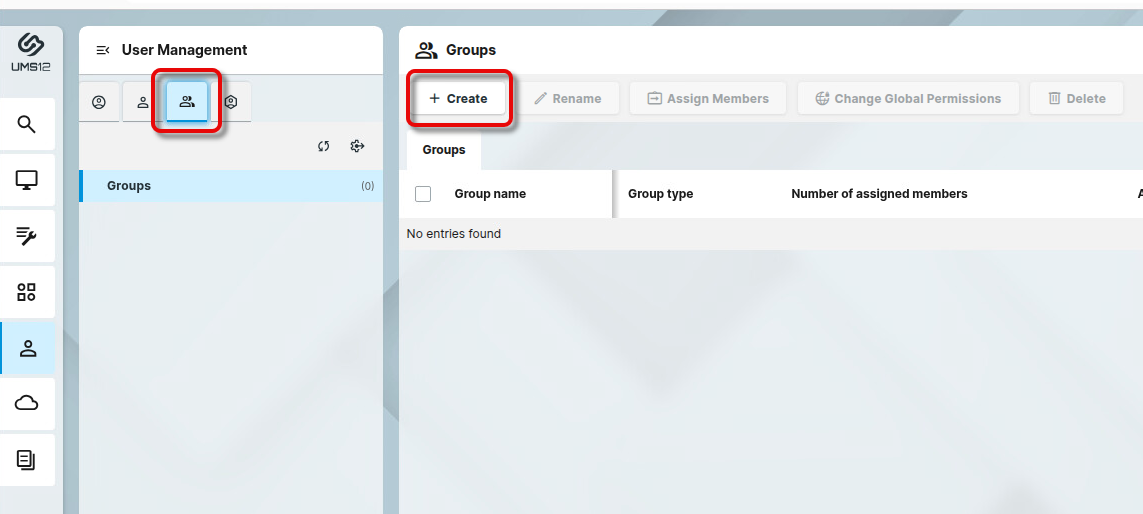

Rollen in Microsoft Entra zu UMS Gruppen zuordnen

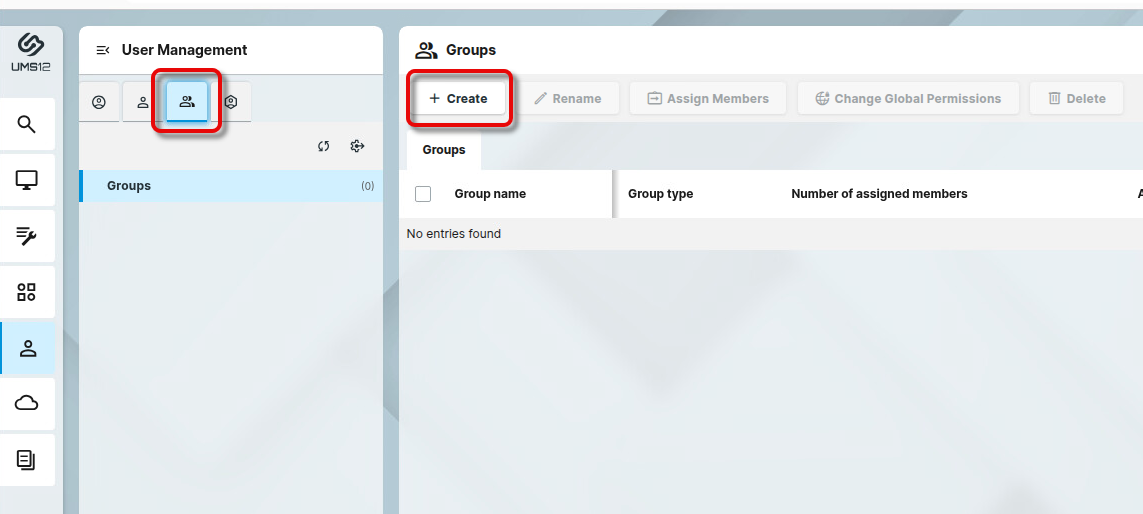

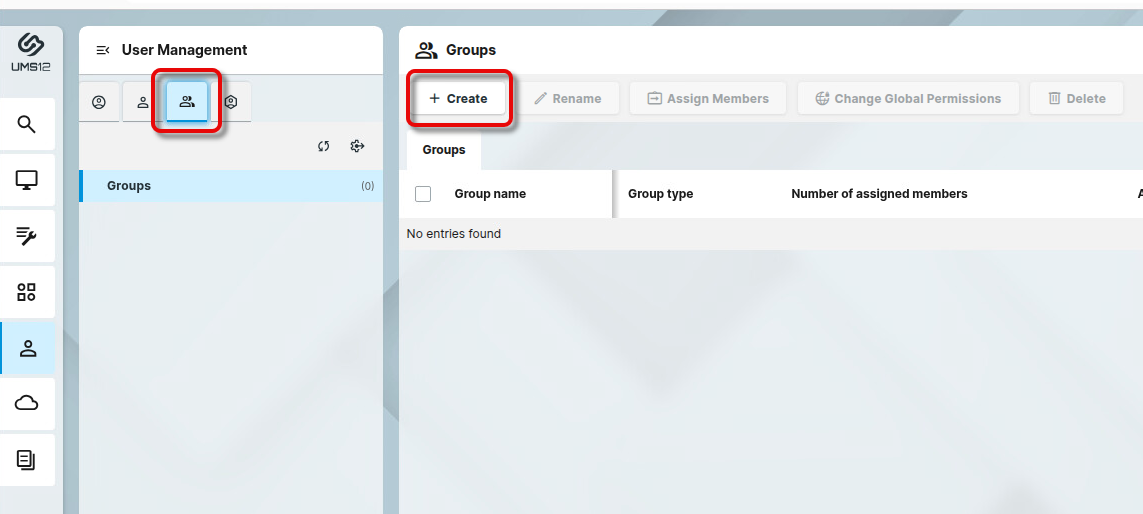

Öffnen Sie die UMS Web App, navigieren Sie zu Benutzerverwaltung, wählen Sie

und klicken Sie auf + Erstellen.

und klicken Sie auf + Erstellen.

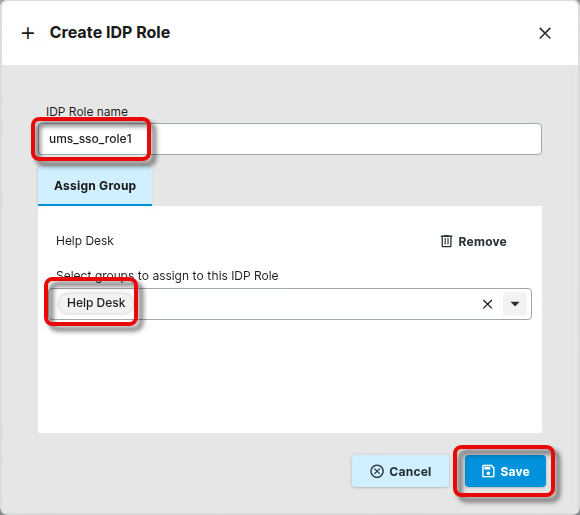

Bearbeiten Sie die Einstellungen wie folgt:

IDP Rollenname: Der Name der App-Rolle, die Sie in Microsoft Entra ID konfiguriert haben. Bitte beachten Sie, dass bei diesem Wert die Groß- und Kleinschreibung beachtet wird.

Gruppe zuordnen: Die UMS Gruppe, die Sie der App-Rolle zuordnen möchten

Fahren Sie fort mit Den zugeordneten Rollenanspruch für Microsoft Entra ID anpassen.

Den zugeordneten Rollenanspruch für Microsoft Entra ID anpassen

Die im IdP definierten Rollen bzw. Gruppen müssen den IdP-Rollen innerhalb der UMS zugeordnet werden.

Dies erfolgt über das Token, das während des Anmeldevorgangs ausgetauscht wird. Standardmäßig ordnet die UMS die Rollen bzw. Gruppen, die im Token-Claim ums_roles enthalten sind, den IdP-Rollen in der UMS zu.

Da Microsoft Entra keine benutzerdefinierten Claims unterstützt, muss der Claim angepasst werden – dies erfolgt in der Konfigurationsdatei.

Öffnen Sie

<INSTALLATIONSPFAD>/rmguiserver/conf/appconfig/application.yml(Beispiel für Windows:C:\Program Files\IGEL\RemoteManager\rmguiserver\conf\appconfig\application.yml; Beispiel für Linux:/opt/IGEL/RemoteManager/rmguiserver/conf/appconfig/application.yml) und bearbeiten Sie es wie folgt:

igel:

auth-service:

idp:

claimNameRoles: roles

client-cert-forwarding:

enabled: false

client-cert-forwarded-header: X-SSL-CERTStarten Sie den UMS Server neu.

Unter Windows: Services > IGEL RMGUIServer

Unter Linux:

sudo systemctl restart igel-ums-server

UMS Anmeldung mit Okta

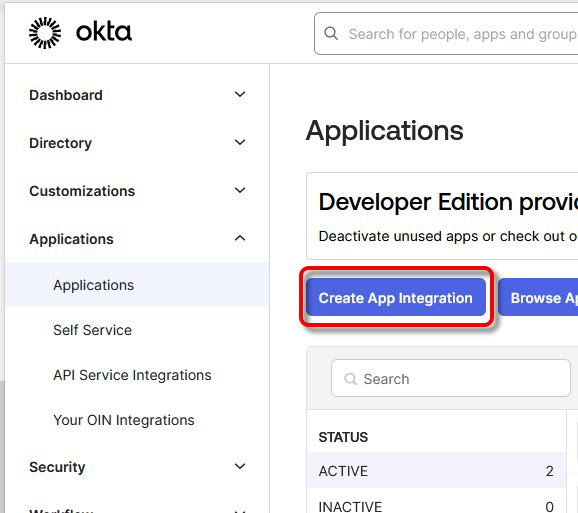

Eine Anwendung in Okta erstellen

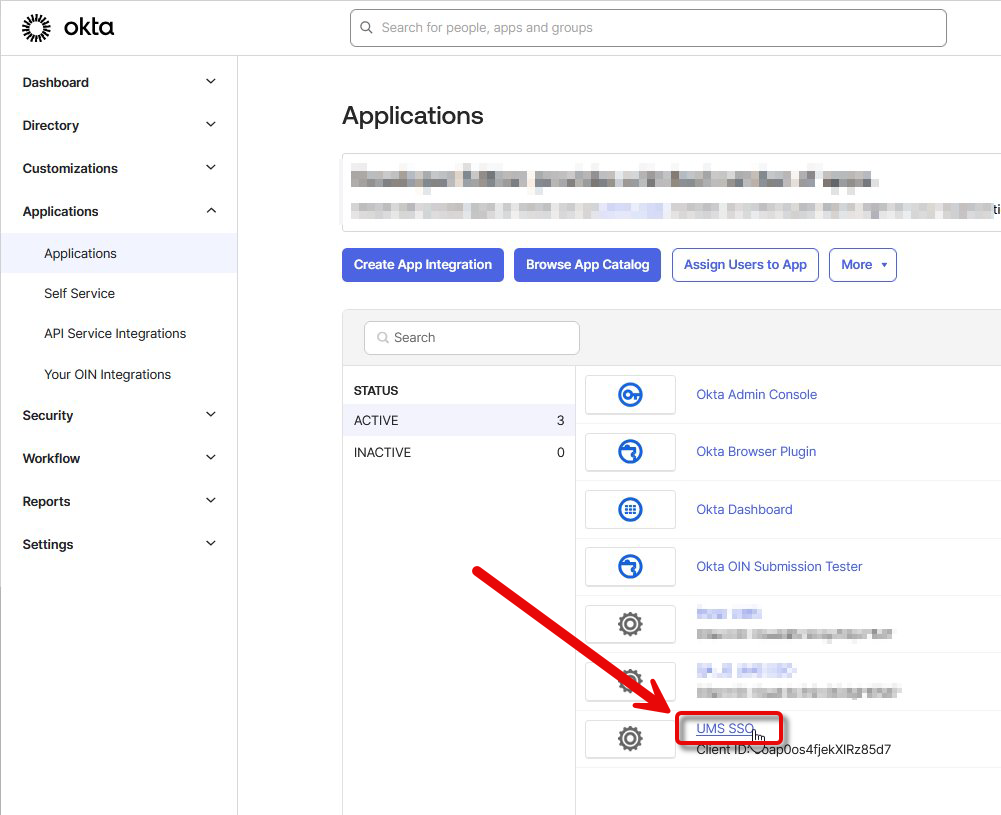

Melden Sie sich im Okta-Portal an und navigieren Sie zu Anwendungen > Anwendungen.

Klicken Sie auf App-Integration erstellen.

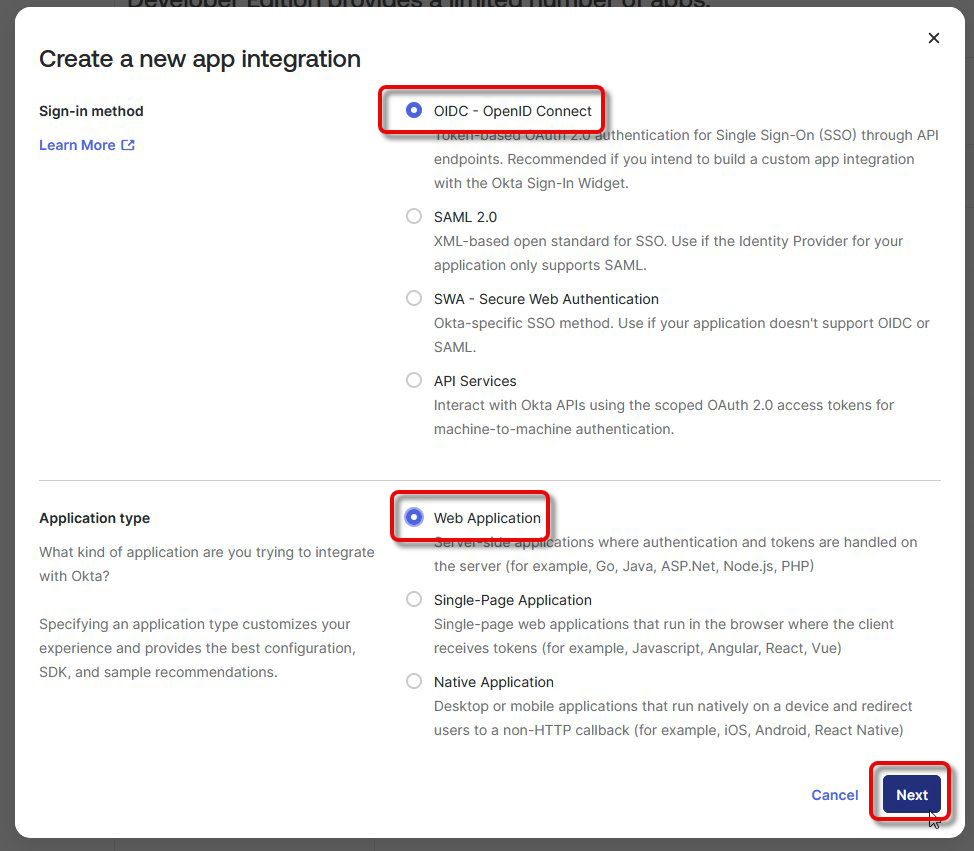

Bearbeiten Sie die Einstellungen wie folgt und klicken Sie auf Weiter.

Setzen Sie die Anmeldemethode auf OIDC - OpenID Connect.

Setzen Sie den Anwendungstyp auf Webanwendung.

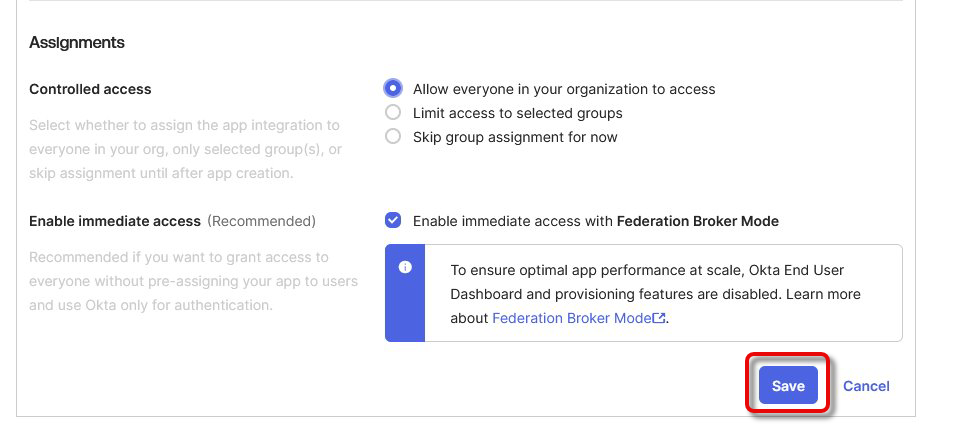

Unter Zuweisungen wählen Sie aus, welche Benutzer Zugriff auf die Anwendung erhalten sollen, und speichern anschließend Ihre Anwendung.

Speichern Sie Ihre Anwendung.

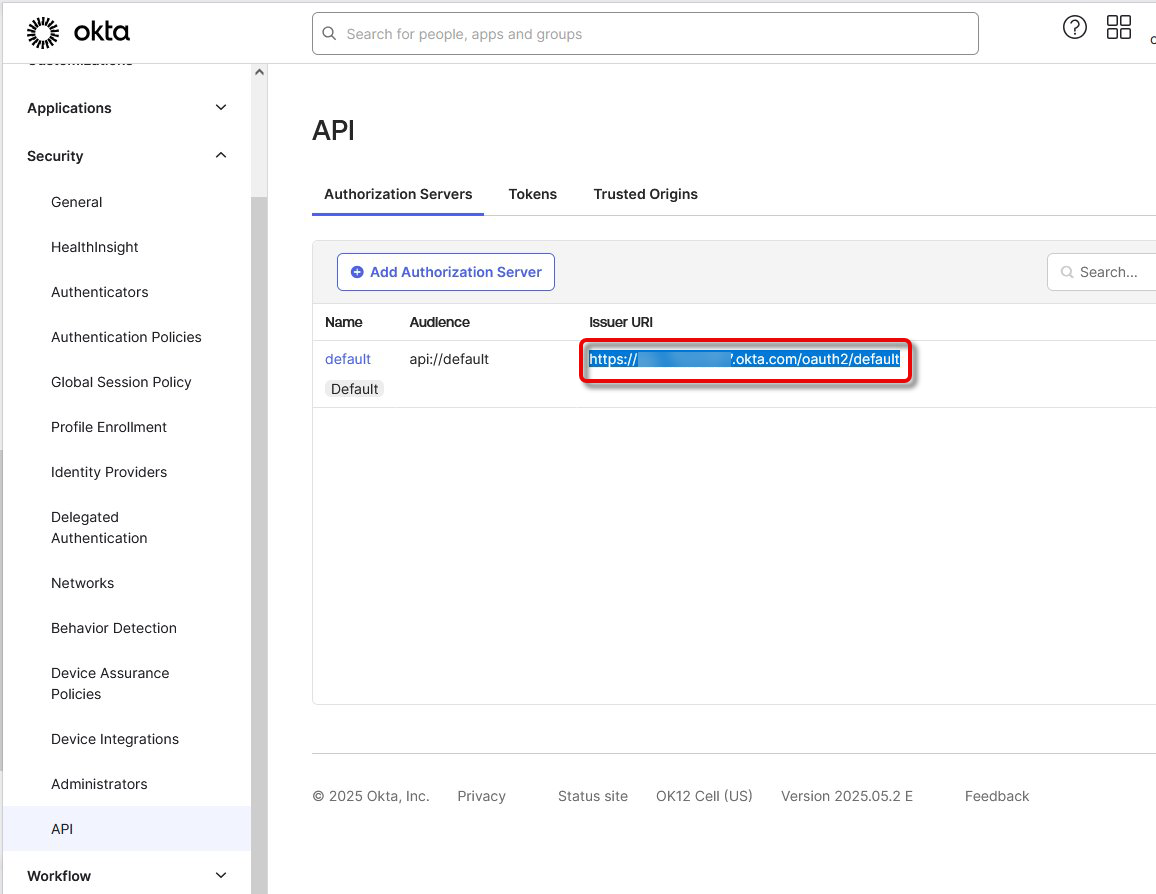

Gehen Sie zu Sicherheit > API und kopieren Sie die Issuer-URI Ihres Autorisierungsservers (normalerweise Standard).

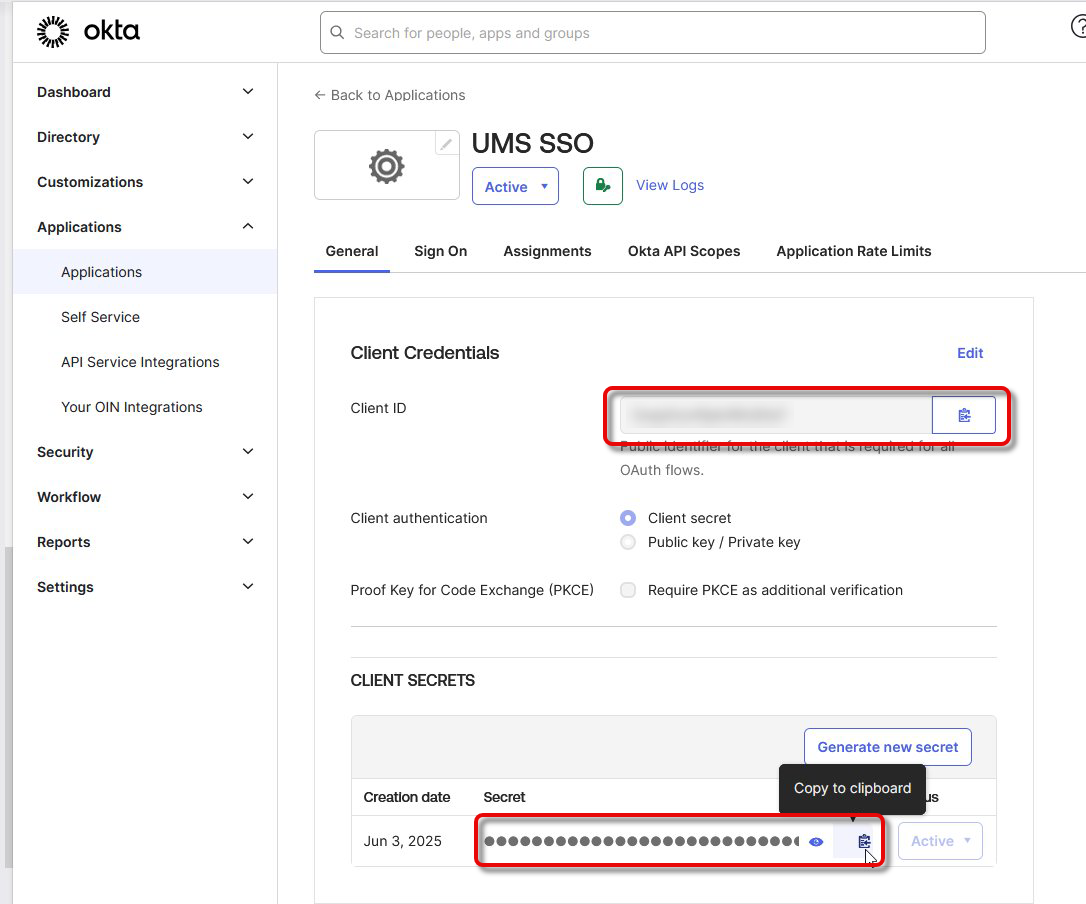

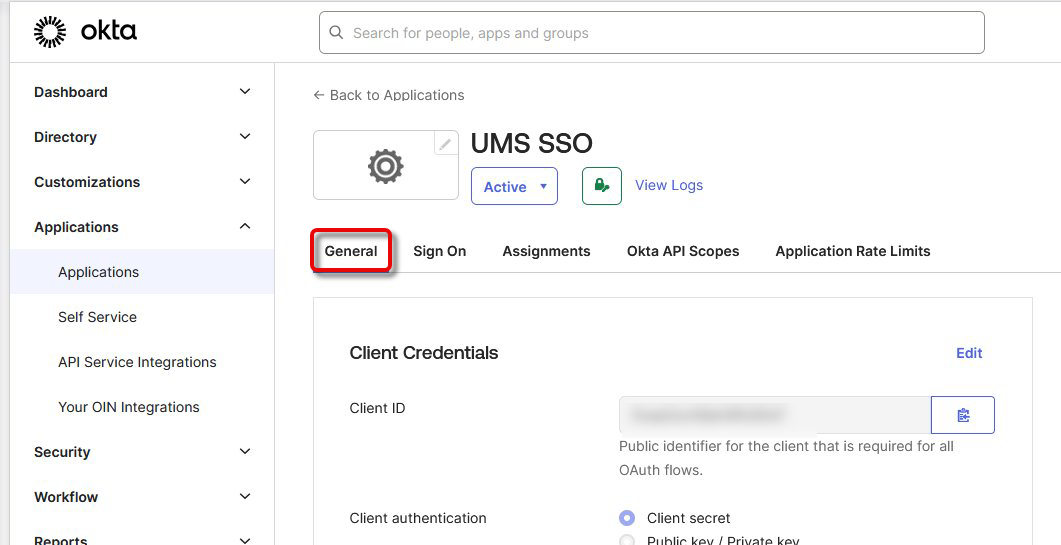

Öffnen Sie die Registerkarte Allgemein und kopieren Sie die folgenden Daten für Ihre Anwendung:

Client ID

Client Secret

Benutzer-Rollenzuordnung in in Okta konfigurieren

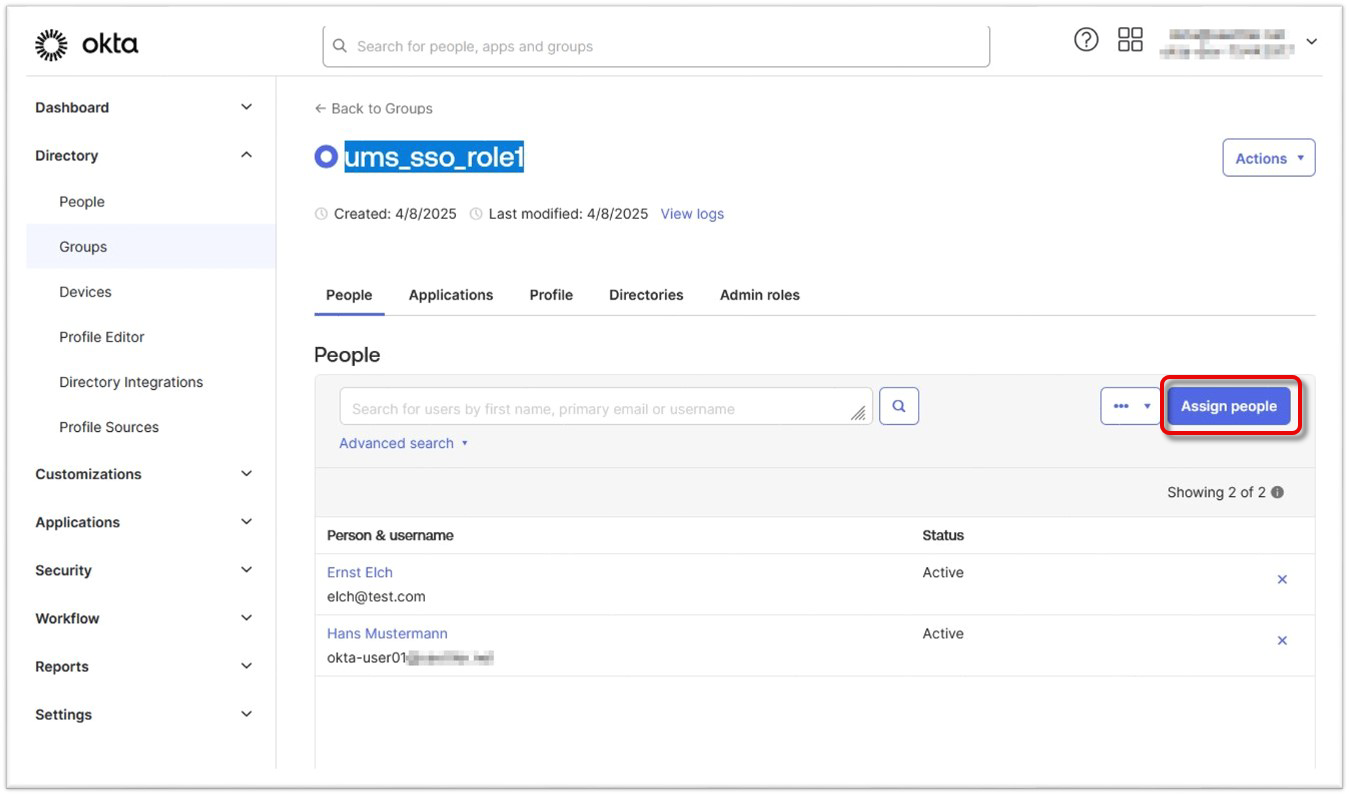

Für die folgende Vorgehensweise gehen wir davon aus, dass bereits eine Gruppe in Okta definiert ist.

Gehen Sie im Okta-Portal zu Verzeichnis > Gruppen und fügen Sie die entsprechenden Benutzer zu Ihrer Gruppe hinzu.

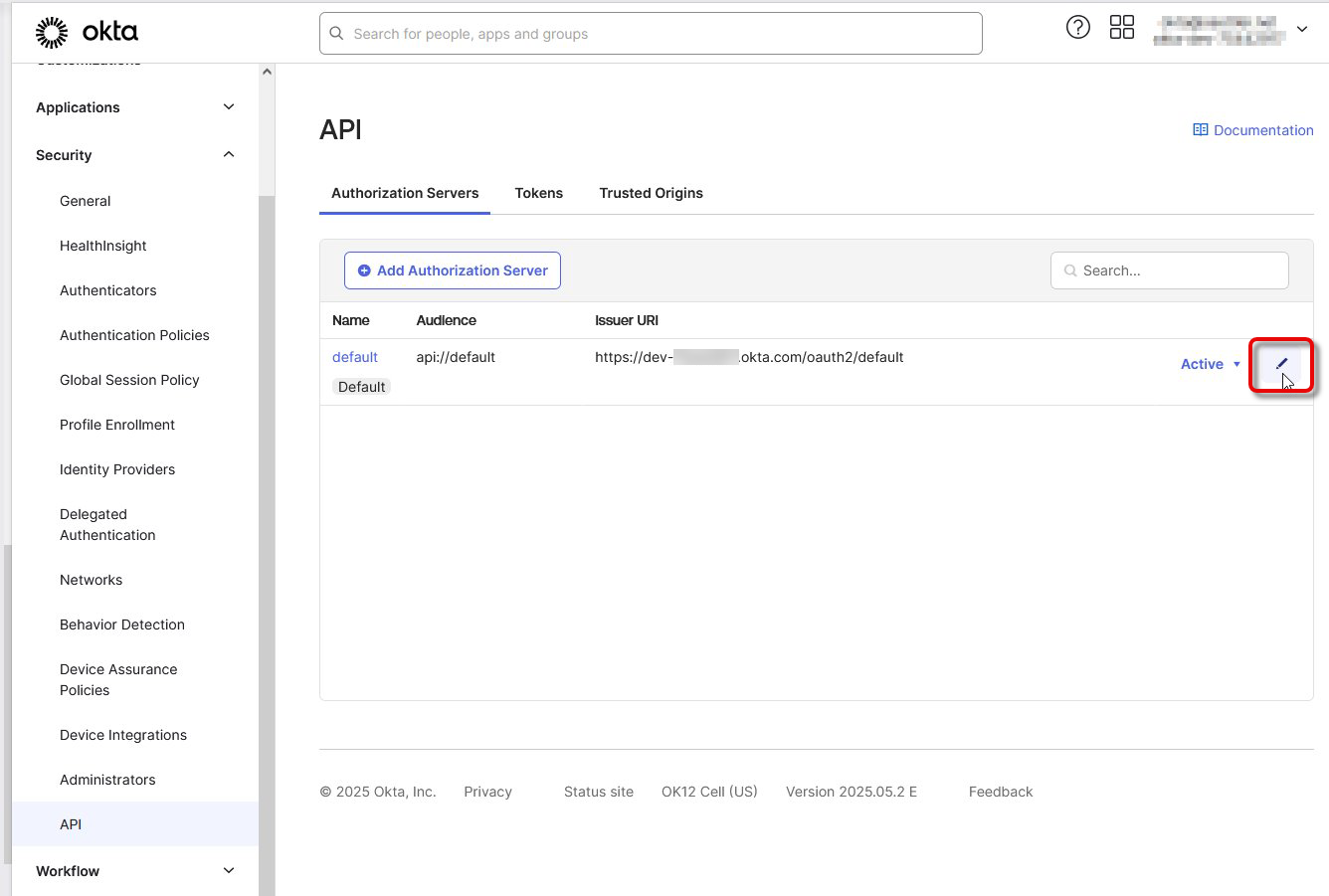

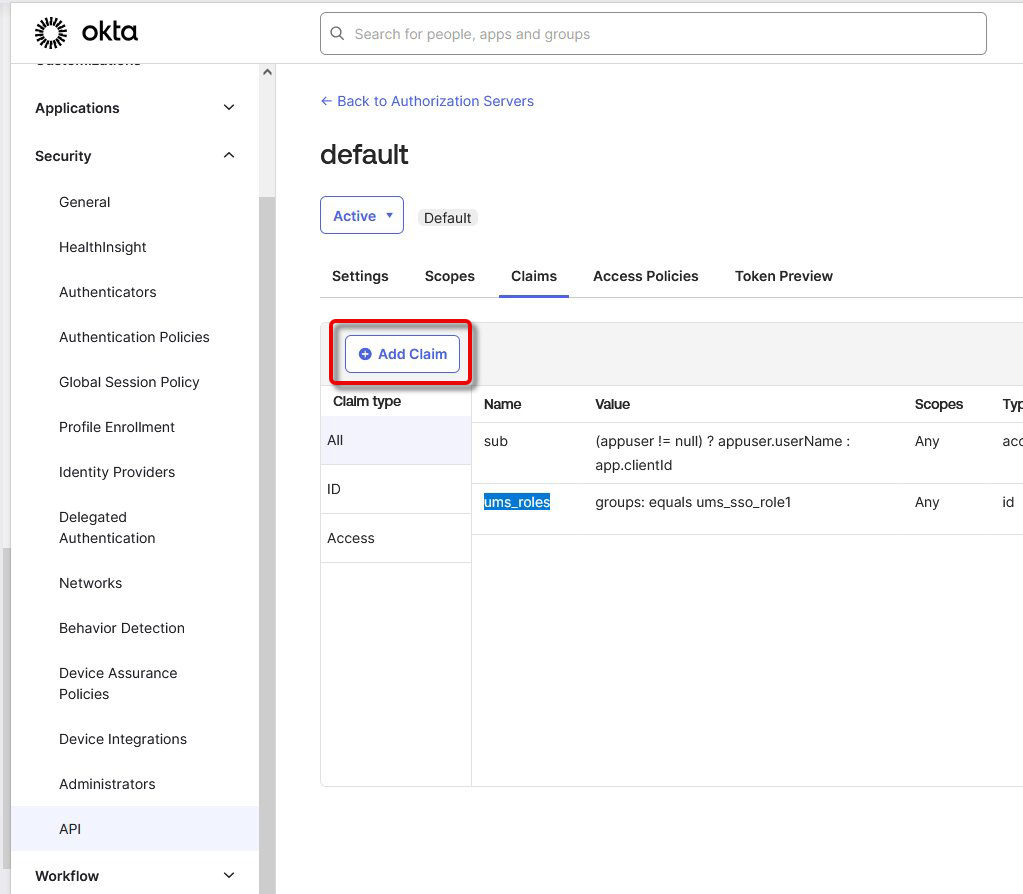

Wechseln Sie zu Sicherheit > API und bearbeiten Sie Ihren Autorisierungsserver (normalerweise Standard).

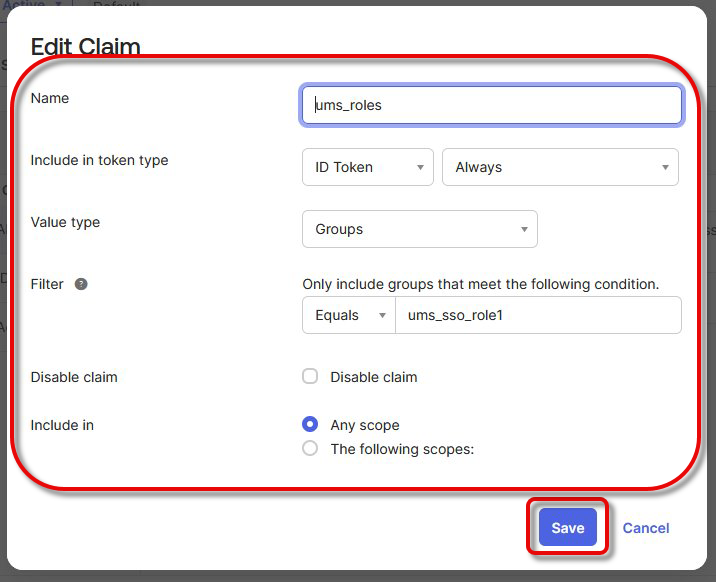

Öffnen Sie die Registerkarte Ansprüche und fügen Sie einen neuen Anspruch mit den folgenden Einstellungen hinzu:

Setzen Sie den Name auf "ums_roles".

Setzen Sie In Token-Typ einbeziehen auf ID Token und Immer.

Setzen Sie den Werttyp auf Gruppen.

Um Ihre Gruppe dem Anspruch zuzuweisen, setzen Sie Filter > Gleich auf den Namen der Gruppe.

Verwenden Sie Enthalten in, um die Scopes festzulegen. Mindestens "openid" und "profile" sollten ausgewählt sein.

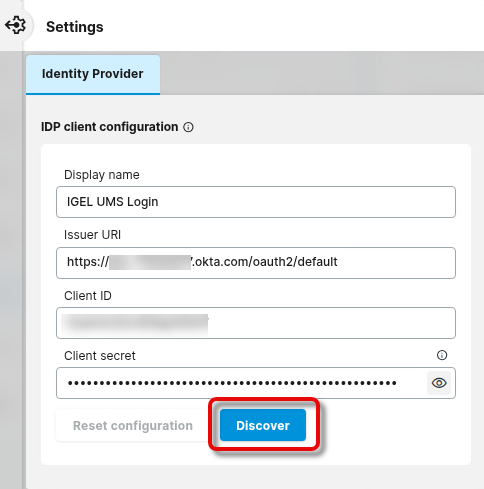

Verbindung zu Okta in der UMS Web App konfigurieren

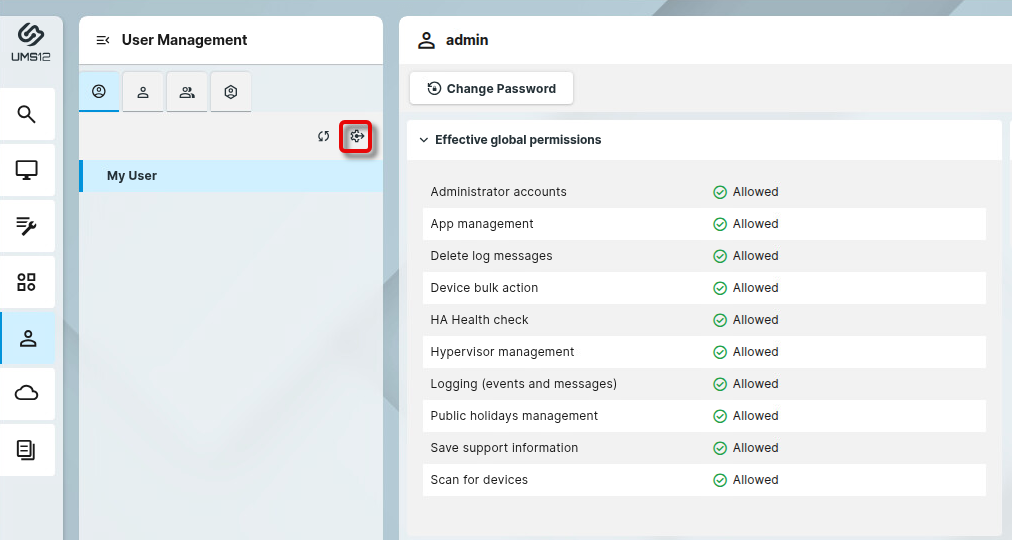

Öffnen Sie die UMS Web App, gehen Sie zu Benutzerverwaltung und klicken Sie auf

.

.

Geben Sie die folgenden Daten aus der Anwendung ein, die Sie in Okta erstellt haben und klicken Sie auf Ermitteln.

Anzeigename: Der Name Ihrer Anwendung

Issuer URI: Die Issuer-URI Ihres Authentifizierungsservers

Client ID: Die Anwendungs-ID oder Client-ID Ihrer Anwendung

Client secret: Das Geheimnis, das Sie für Ihre Anwendung erstellt haben

Im Fenster Details der Identitätsanbieter-Konfiguration kopieren Sie die Redirect-URI und schließen anschließend das Fenster.

Redirect-URL der UMS in Okta konfigurieren

Gehen Sie im Okta-Portal zu Anwendungen > Anwendungen und öffnen Sie Ihre Anwendung.

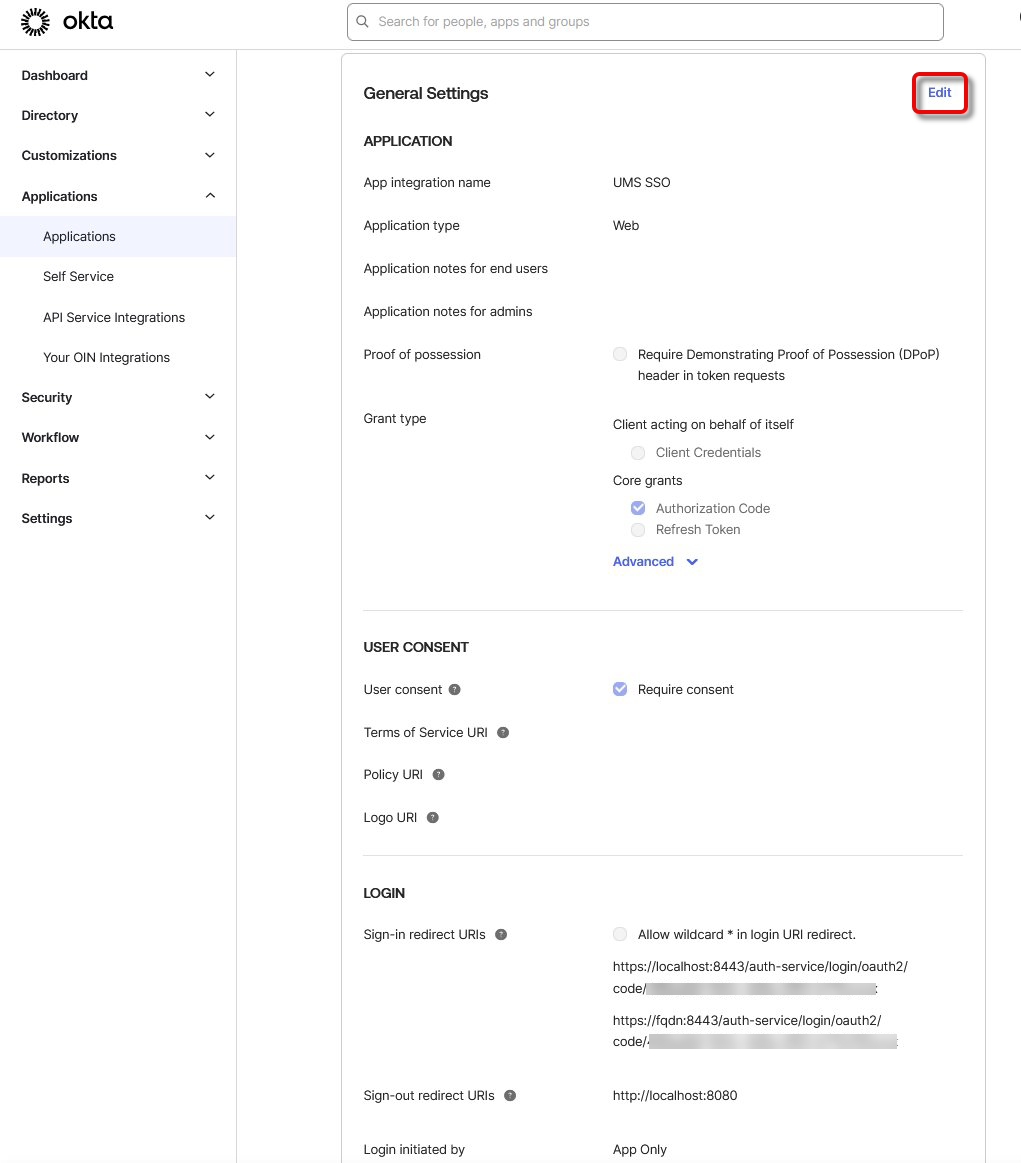

Wählen Sie die Registerkarte Allgemein, scrollen Sie nach unten zu Allgemeine Einstellungen und klicken Sie auf Bearbeiten.

Im Abschnitt LOGIN, unter Sign-in Redirect-URIs, geben Sie die Login-URIs ein. Alle URIs, die für die Anmeldung verwendet werden können, müssen hier gemäß den folgenden Mustern hinzugefügt werden:

IP-Adresse des UMS Servers:

https://<IP ADDRESS>:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://123.123.123.123:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64dFQDN des UMS Servers:

https://<FQDN>:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://myums.example.com:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64dKurzname des UMS Servers:

https://<SHORT NAME>:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://myums:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64dLokale IP-Adresse:

https://<LOKALE IP-ADRESSE>:8443/auth-service/login/oauth2/code/<REGISTRIERUNGS-ID>- Beispiel:https://127.0.0.1:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64d"localhost" (wird verwendet, wenn das Feld Server im Anmeldedialog der UMS Konsole leer bleibt):

https://localhost:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://localhost:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64d

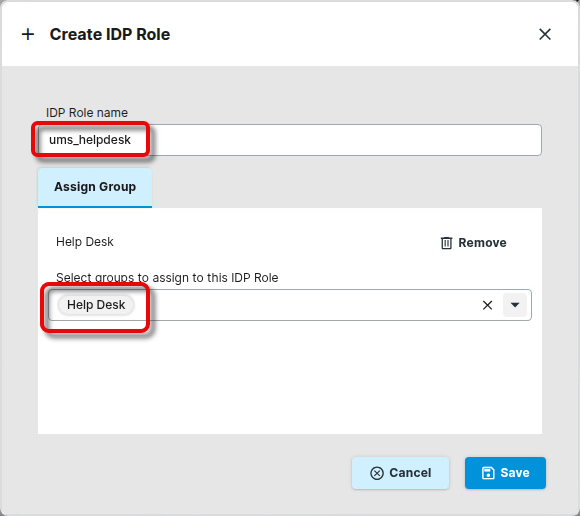

Rollen in Okta zu UMS Gruppen zuordnen

Öffnen Sie die UMS Web App, navigieren Sie zu Benutzerverwaltung, wählen Sie

und klicken Sie auf + Erstellen.

Bearbeiten Sie die Einstellungen wie folgt:

IDP Rollenname: Der Name der App-Rolle, die Sie in Okta konfiguriert haben. Bitte beachten Sie, dass bei diesem Wert die Groß- und Kleinschreibung beachtet wird.

Gruppe zuweisen: Die UMS Gruppe, die Sie der App-Rolle zuordnen möchten

UMS Anmeldung mit PingIdentity

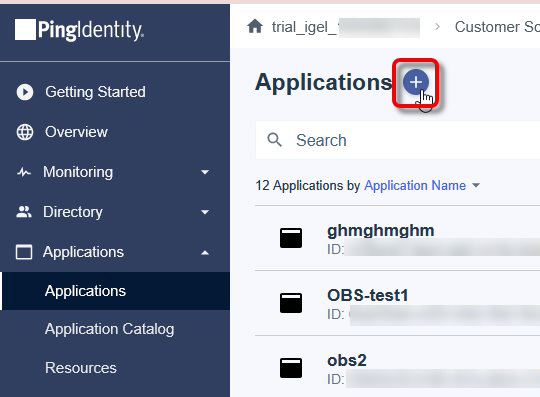

Eine Anwendung in PingIdentity erstellen

Melden Sie sich im Ping Identity-Portal an, gehen Sie zu Anwendungen > Anwendungen und klicken Sie auf

, um eine neue Anwendung zu erstellen.

, um eine neue Anwendung zu erstellen.

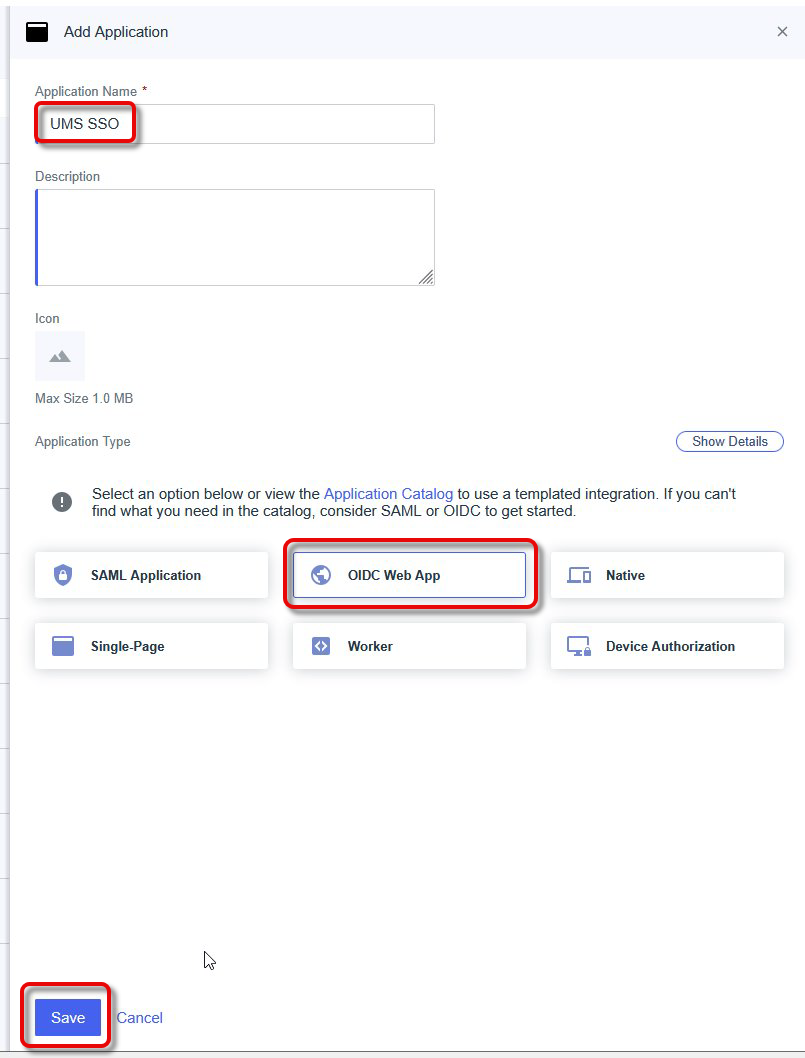

Definieren Sie einen Anwendungsnamen und wählen Sie OIDC WebApp als Anwendungstyp.

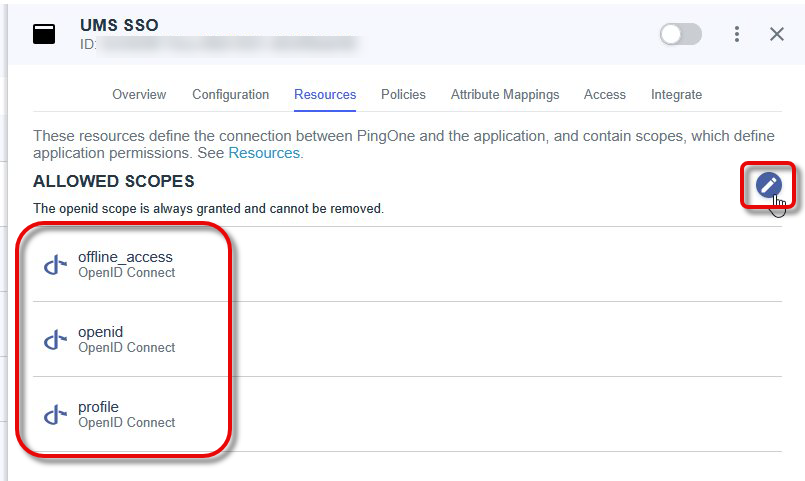

Gehen Sie zu Ressourcen und wählen Sie die folgenden Erlaubten Bereiche:

offline_access

openid

profile

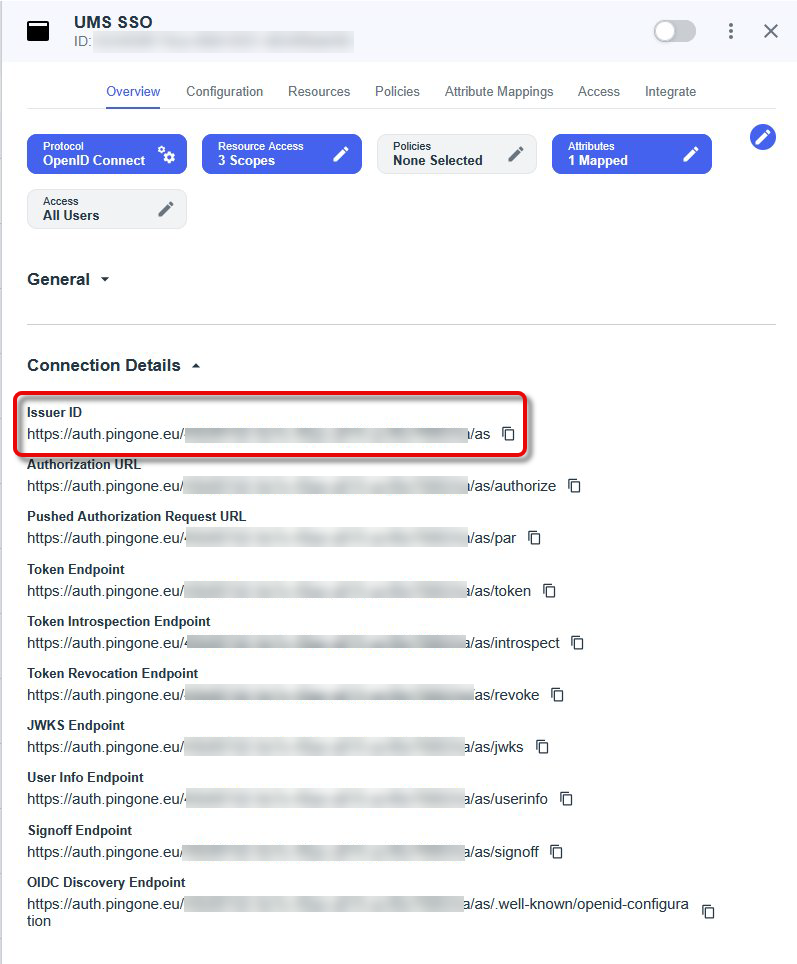

Öffnen Sie die Registerkarte Übersicht, erweitern Sie die Verbindungsdetails, und kopieren Sie die Issuer-URI.

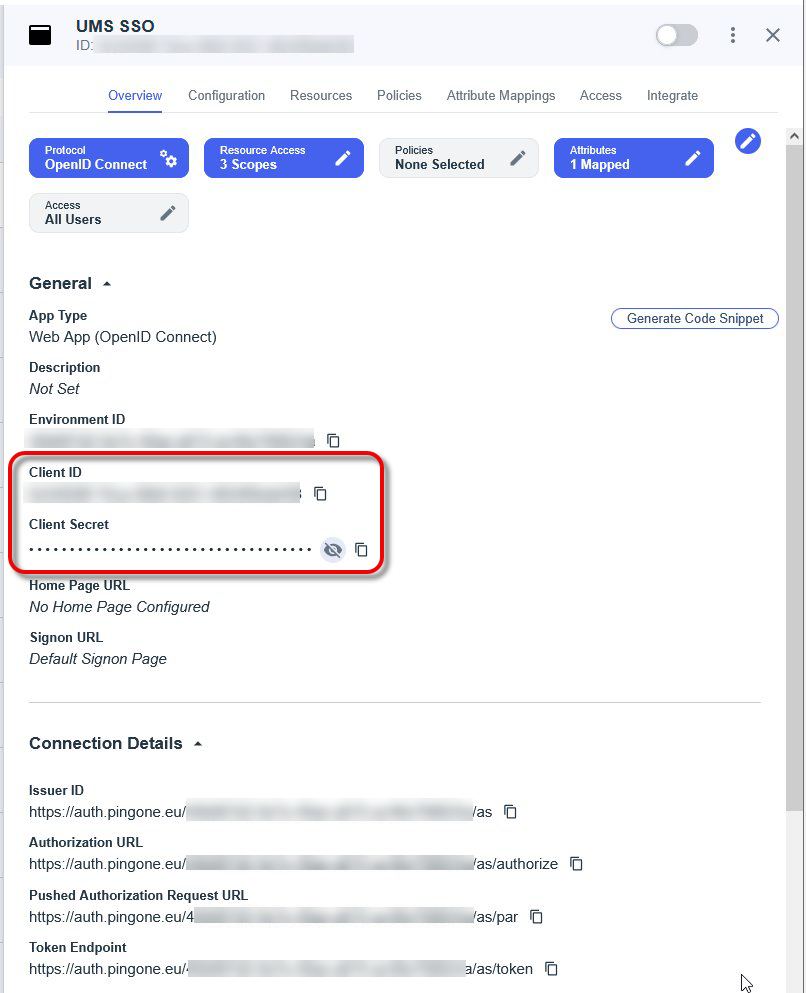

Aus dem Abschnitt Allgemein kopieren Sie folgende Daten:

Client ID

Client Secret

Benutzer-Rollenzuordnung in PingIdentity konfigurieren

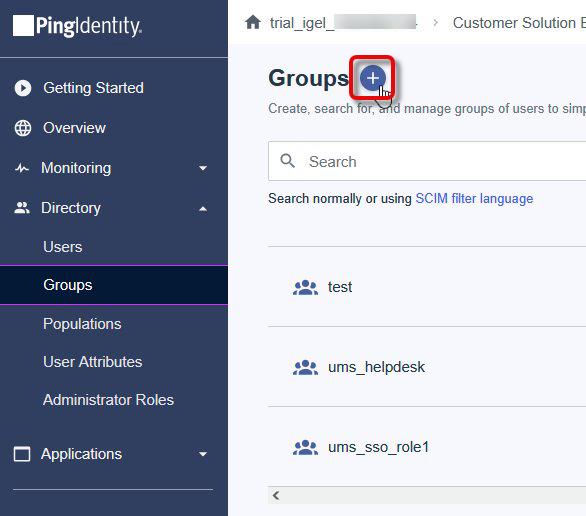

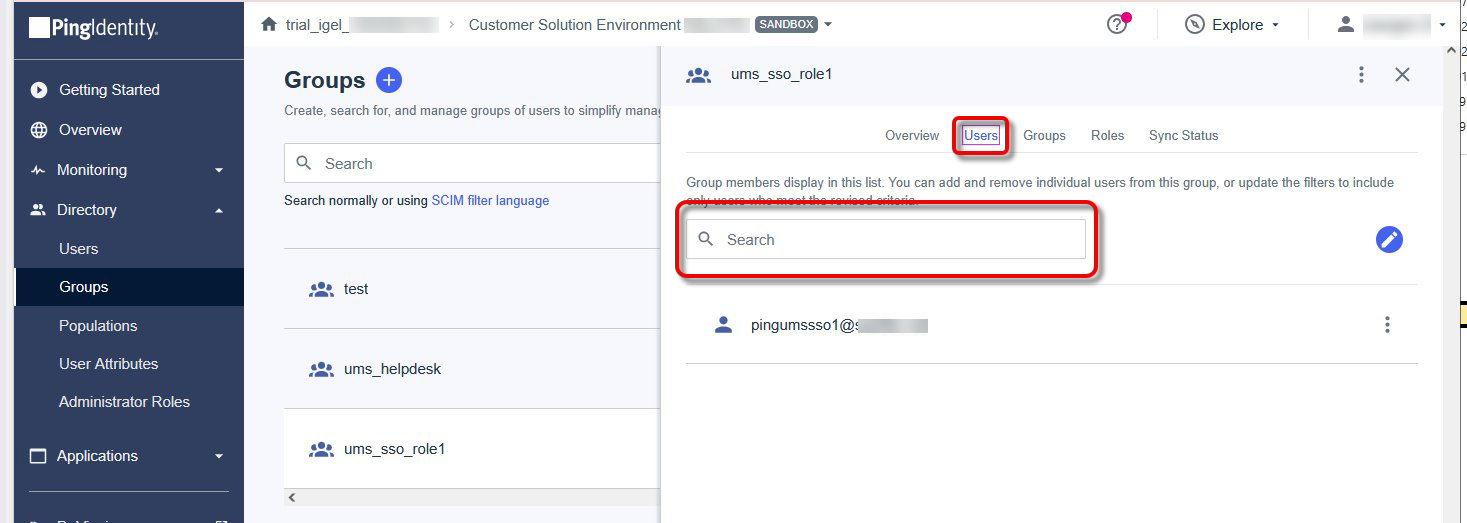

Gehen Sie zu Verzeichnis > Gruppen und erstellen Sie eine Gruppe.

Öffnen Sie die Registerkarte Benutzer und fügen Sie Benutzer zu Ihrer Gruppe hinzu.

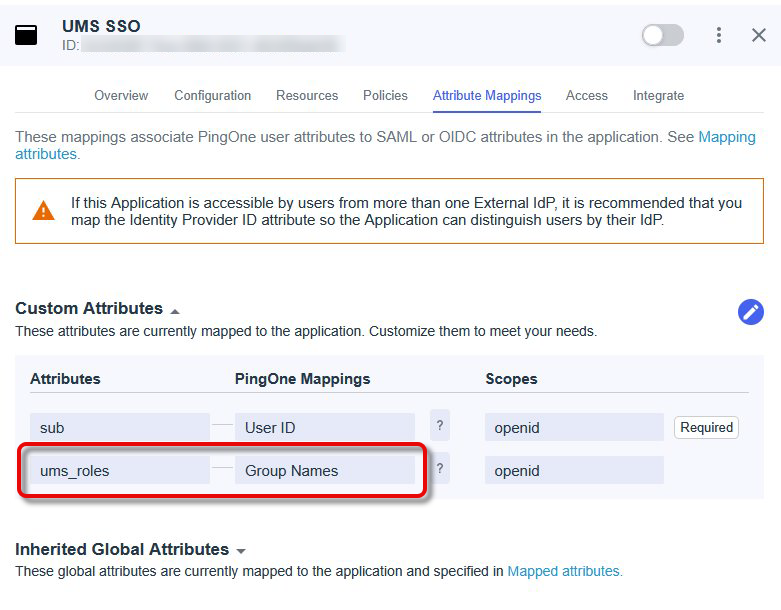

Öffnen Sie in Ihrer Anwendung die Registerkarte Attribut-Zuordnungen und ordnen Sie das Attribut ums_roles den Gruppennamen zu.

Verbindung zu PingIdentity in der UMS Web App konfigurieren

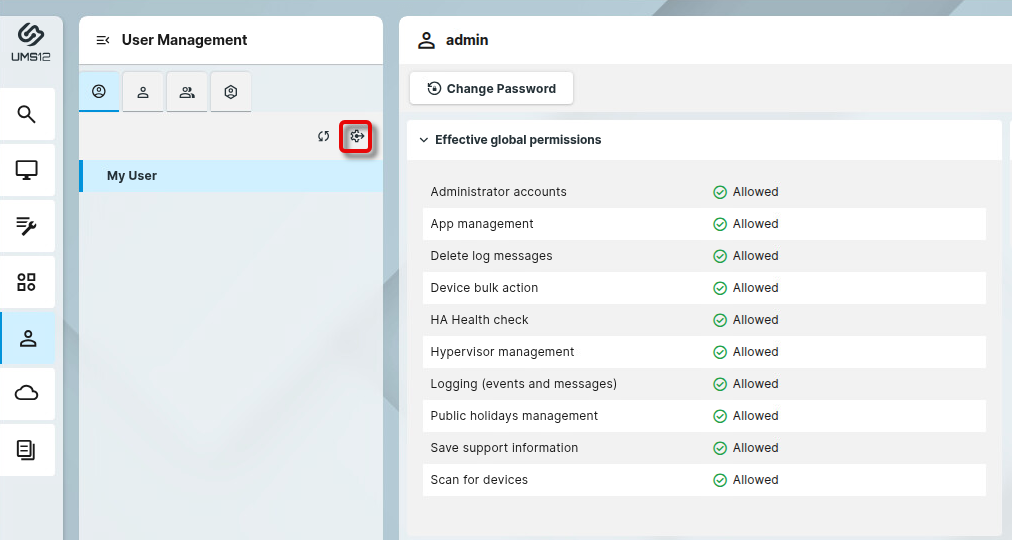

Öffnen Sie die UMS Web App, gehen Sie zu Benutzerverwaltung und klicken Sie auf

.

.

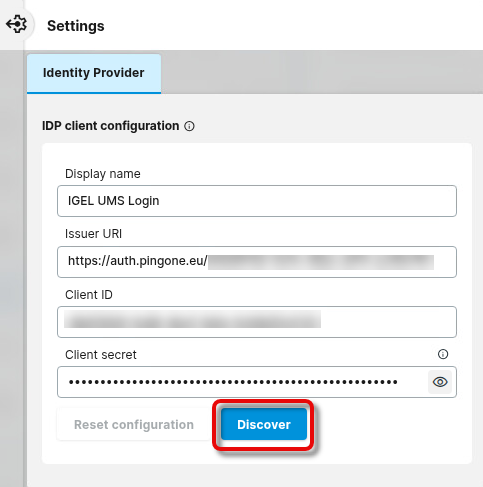

Geben Sie die folgenden Daten aus der Anwendung ein, die Sie in Okta erstellt haben, und klicken Sie auf Ermitteln.

Anzeigename: Der Name Ihrer Anwendung

Issuer URI: Die Issuer-URI Ihres Authentifizierungsservers

Client ID: Die Client-ID Ihrer Anwendung

Client secret: Das Geheimnis, das Sie für Ihre Anwendung erstellt haben

Im Fenster Details der Identitätsanbieter-Konfiguration kopieren Sie die Redirect-URI und schließen anschließend das Fenster.

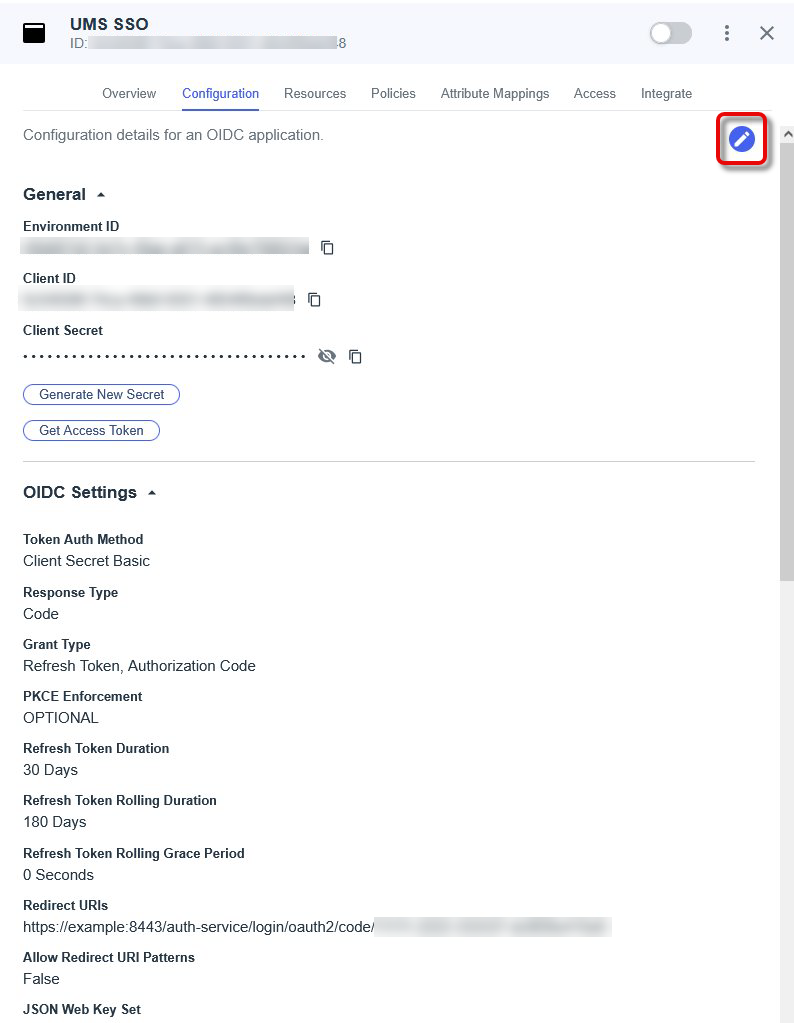

Redirect-URL der UMS in PingIdentity konfigurieren

Im PingIdentity-Portal öffnen Sie die Registerkarte Konfiguration und klicken Sie auf

.

.

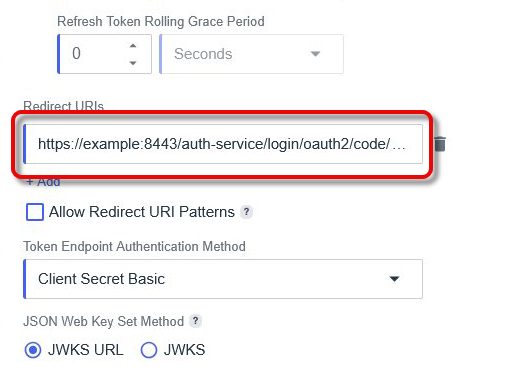

Fügen Sie alle URIs, die für die Anmeldung verwendet werden können, nach folgendem Muster hinzu:

IP-Adresse des UMS Servers:

https://<IP ADDRESS>:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://123.123.123.123:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64dFQDN des UMS Servers:

https://<FQDN>:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://myums.example.com:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64dKurzname des UMS Servers:

https://<SHORT NAME>:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://myums:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64dLokale IP-Adresse:

https://<LOKALE IP-ADRESSE>:8443/auth-service/login/oauth2/code/<REGISTRIERUNGS-ID>- Beispiel:https://127.0.0.1:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64d"localhost" (wird verwendet, wenn das Feld Server im Anmeldedialog der UMS Konsole leer bleibt):

https://localhost:8443/auth-service/login/oauth2/code/<REGISTRATION ID>- Beispiel:https://localhost:8443/auth-service/login/oauth2/code/ik45379f-ea33-413c-ed06-649f52d1a64d

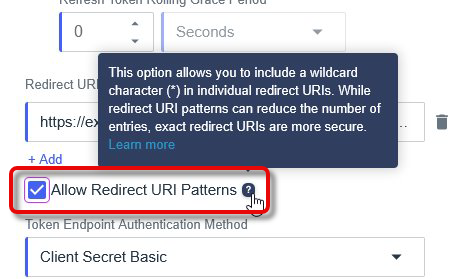

Wenn Sie Redirect-URI-Muster zulassen, können Sie Platzhalter verwenden (z. B. für Subdomains oder Registrierungs-IDs).

Öffnen Sie die Registerkarte Übersicht und aktivieren Sie die Anwendung.

Rollen in PingIdentity zu UMS Gruppen zuordnen

Öffnen Sie die UMS Web App, gehen Sie zu Benutzerverwaltung, wählen Sie

und klicken Sie auf + Erstellen.

und klicken Sie auf + Erstellen.

Bearbeiten Sie die Einstellungen wie folgt:

IDP Rollenname: Der Name der Gruppe, die Sie in PingIdentity konfiguriert haben. Bitte beachten Sie die Groß- und Kleinschreibung.

Gruppe zuordnen: Die UMS Gruppe, die Sie der App-Rolle zuordnen möchten