So verwenden Sie Ihre eigenen Zertifikate für die Kommunikation über den Webport (Standard: 8443) in der IGEL UMS

Für die gesamte Kommunikation, die über den Webport erfolgt (Standard: 8443, siehe auch IGEL UMS Kommunikationsports), wird bei der Installation der UMS eine spezielle selbstsignierte Zertifikatskette mitgeliefert. Sie können jedoch auch eine eigene Zertifikatskette verwenden.

Siehe auch Web im UMS Referenzhandbuch.

Dieser Artikel beschreibt, wie eine Zertifikatskette mit einem unternehmenseigenen CA-Zertifikat oder einem öffentlichen Zertifikat bereitgestellt wird:

Wir empfehlen die Verwendung einer selbstsignierten Unternehmenszertifikatskette. Natürlich muss ein selbstsigniertes Zertifikat zunächst den Browsern bekannt gemacht werden, andernfalls zeigen die Browser Warnmeldungen an.

Bereitstellen einer selbstsignierten Unternehmenszertifikatskette

Voraussetzungen

Sie verfügen über ein selbstsigniertes Root-CA-Zertifikat, das unternehmensweit als vertrauenswürdiges „Root“-Zertifikat dient.

Ihr selbstsigniertes Root-CA-Zertifikat wurde in alle relevanten Trust Stores innerhalb Ihres Unternehmens eingebunden.

Sie verfügen über ein Zwischen-CA-Zertifikat, das von Ihrem Root-CA-Zertifikat signiert wurde, sowie über den zugehörigen privaten Schlüssel.

Importieren des Root-Zertifikats

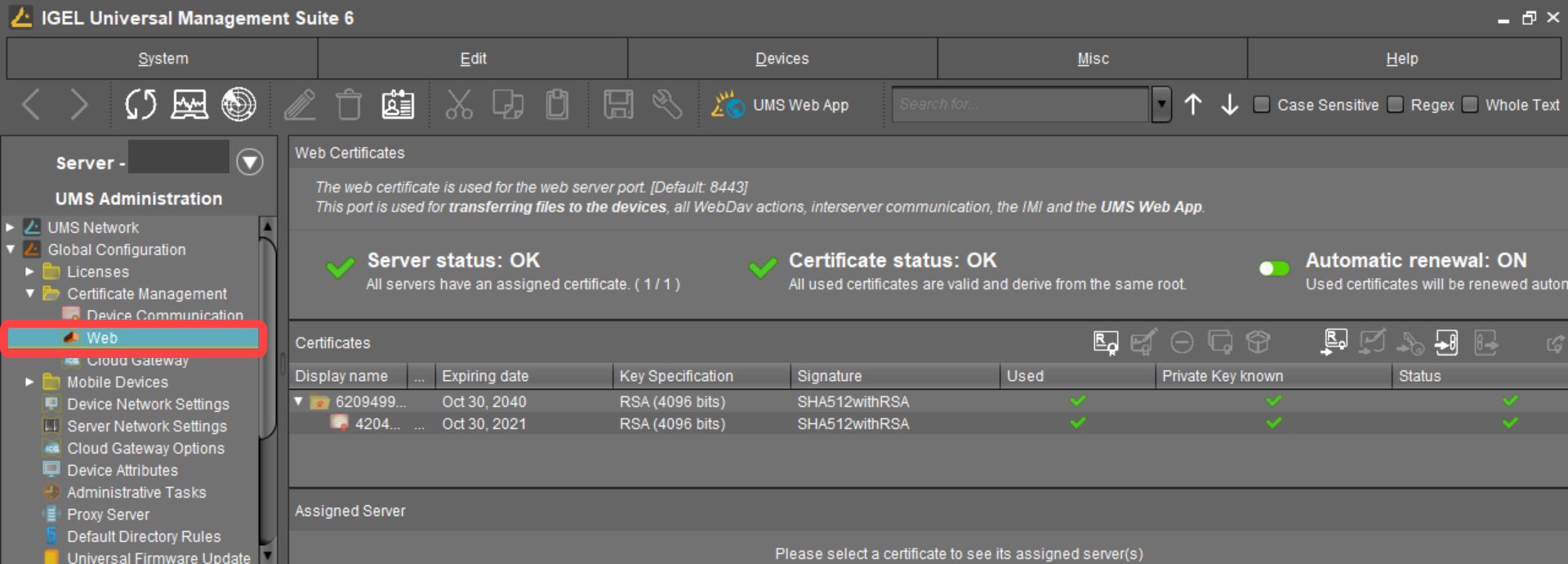

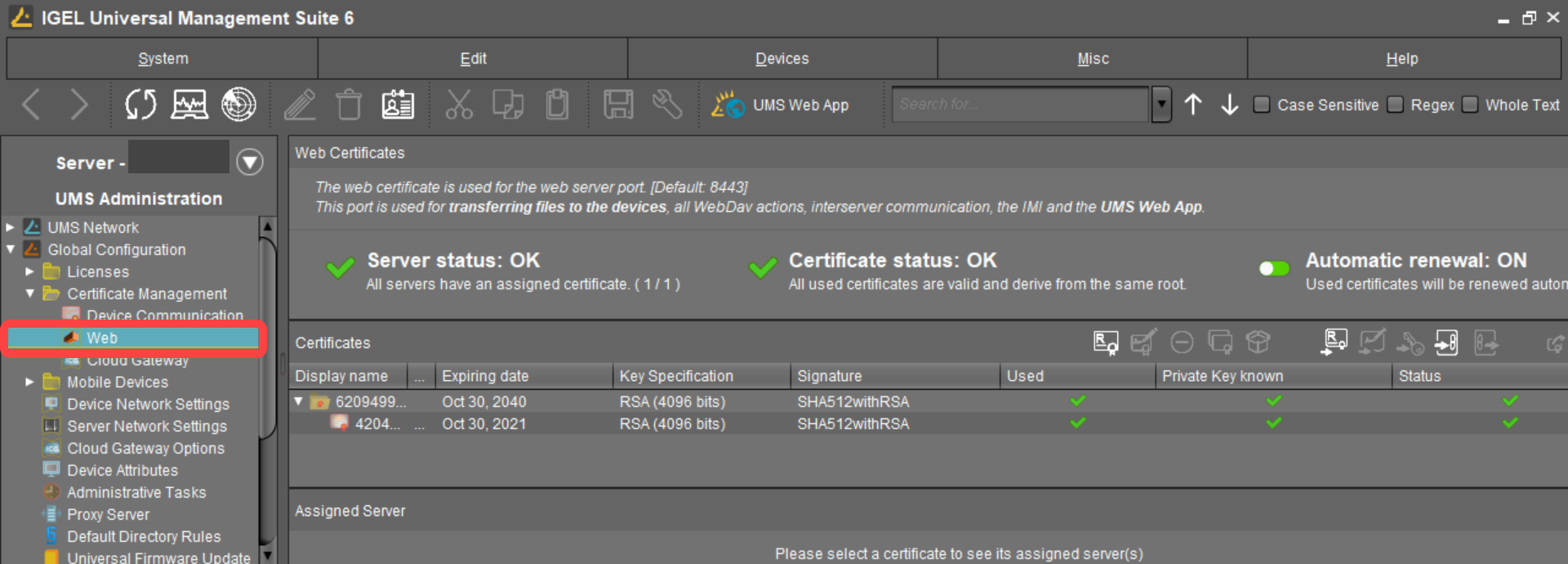

Gehen Sie in der UMS Konsole zu UMS Administration > Globale Konfiguration > Zertifikat Management > Web.

Klicken Sie auf

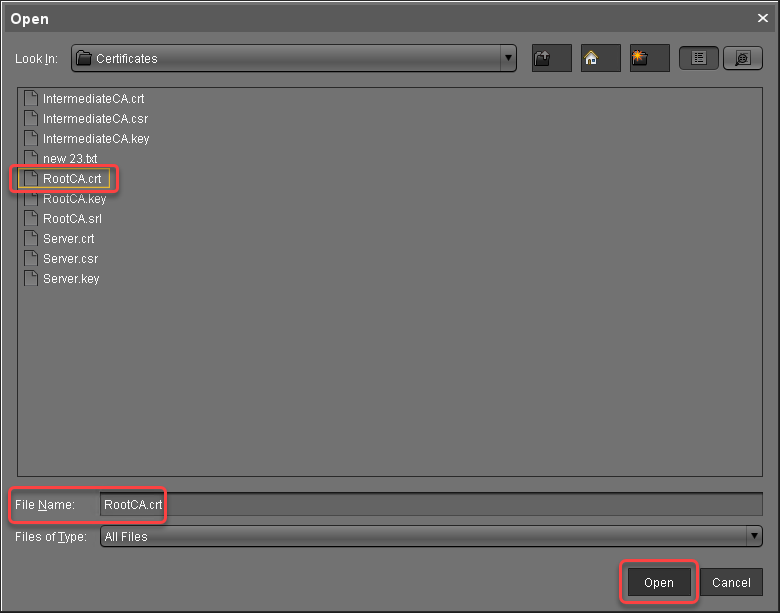

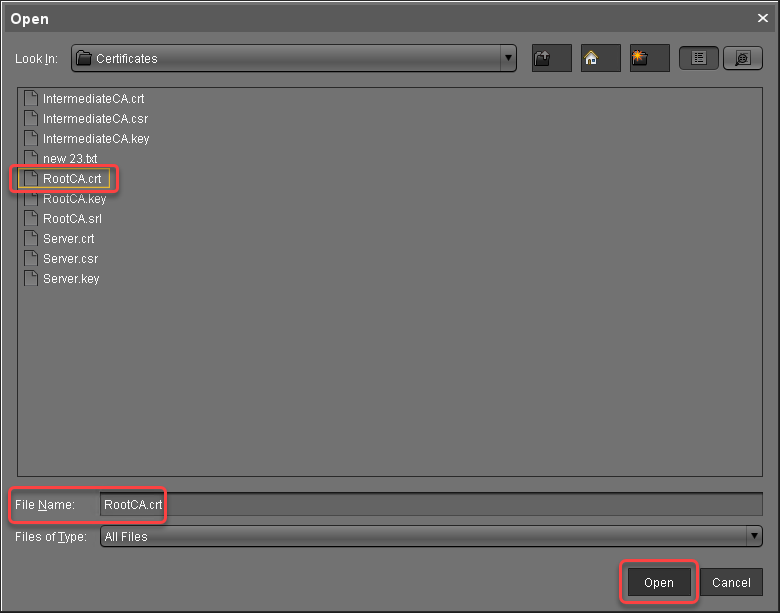

, wählen Sie die Root-Zertifikatsdatei aus und klicken Sie auf Öffnen.

, wählen Sie die Root-Zertifikatsdatei aus und klicken Sie auf Öffnen.

Das Root Zertifikat wird importiert.

Importieren des Zwischenzertifikats

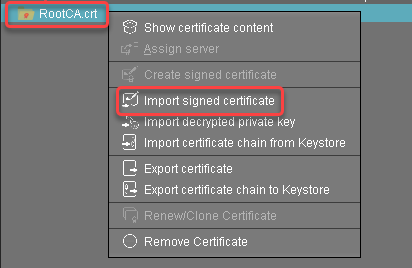

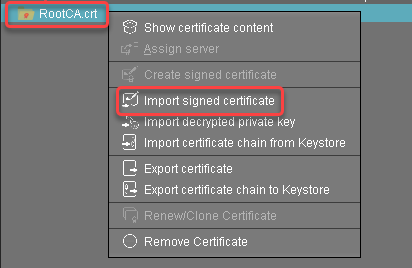

Wählen Sie das Root-Zertifikat aus, öffnen Sie das Kontextmenü und wählen Sie Signiertes Zertifikat importieren.

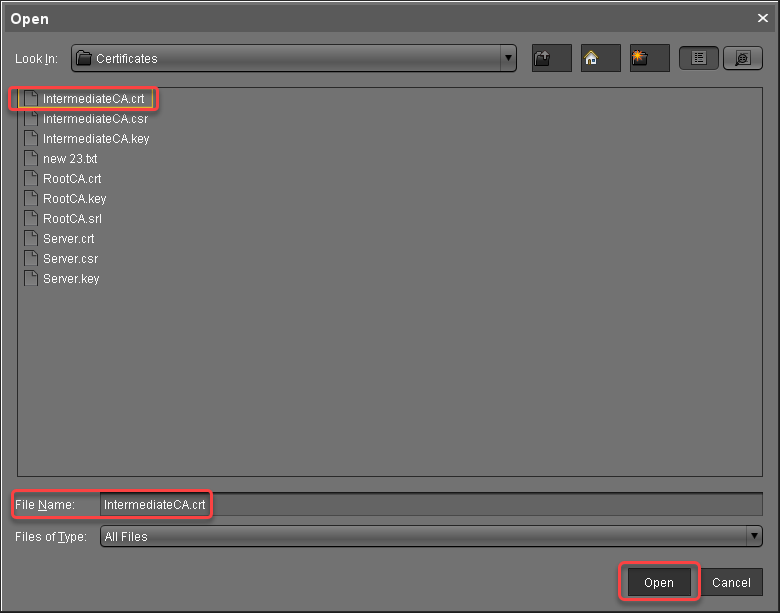

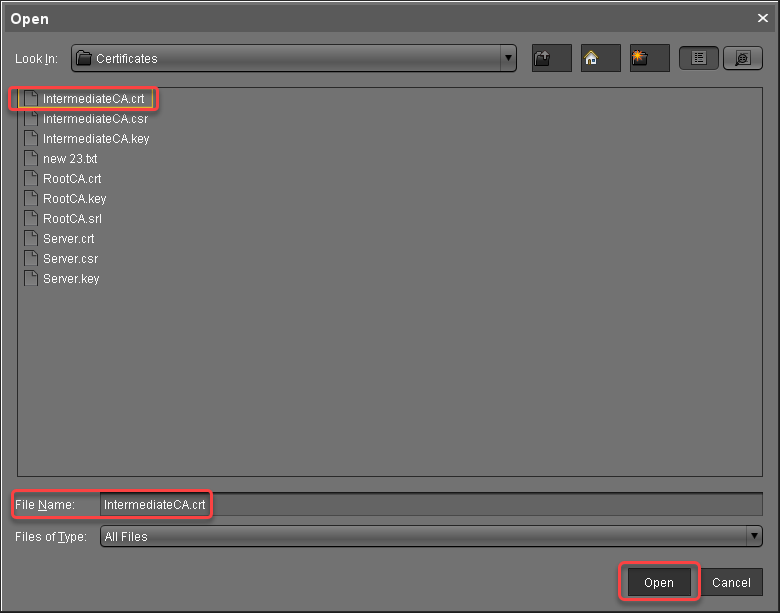

Wählen Sie die Datei des Zwischenzertifikats aus und klicken Sie auf Öffnen.

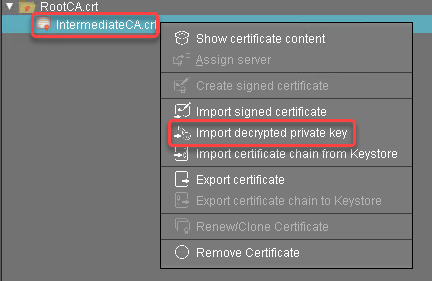

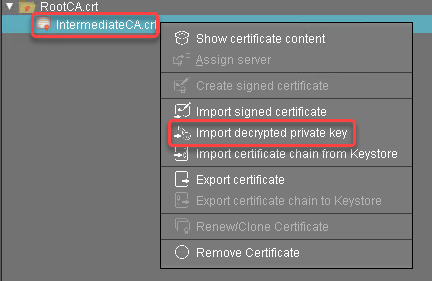

Das Zwischenzertifikat wird importiert.Wählen Sie das Intermediate-Zertifikat aus, öffnen Sie das Kontextmenü und wählen Sie Entschlüsselten privaten Schlüssel importieren.

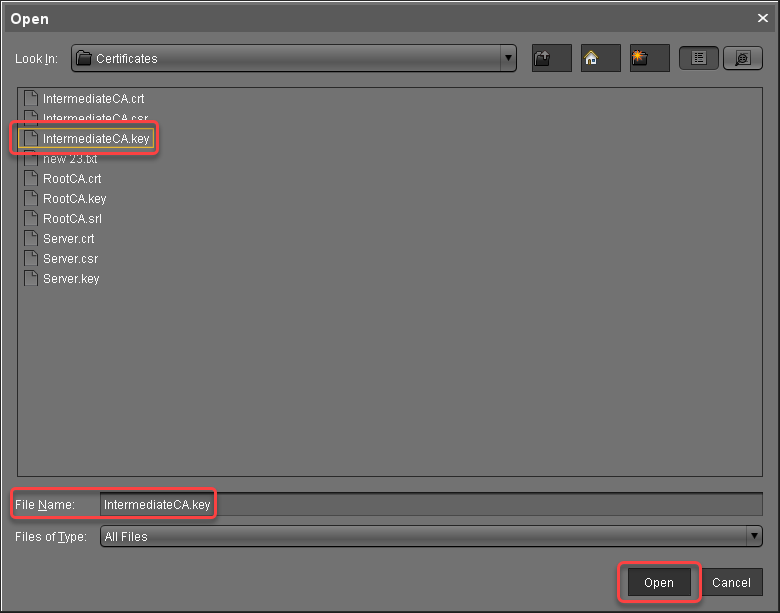

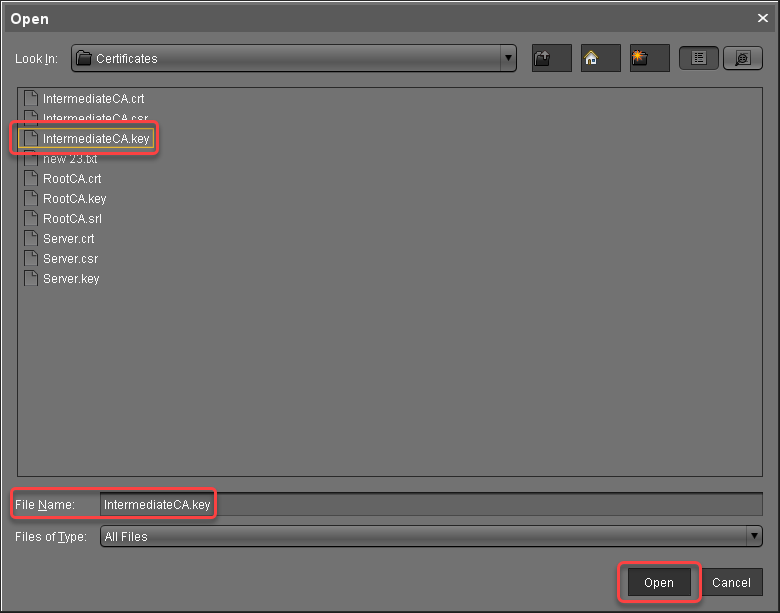

Wählen Sie die Datei des privaten Schlüssels des Intermediate-Zertifikats aus und klicken Sie auf Öffnen.

Der private Schlüssel des Zwischenzertifikats wird importiert.

Der private Schlüssel wird beim Speichern in der UMS-Datenbank erneut verschlüsselt.

Fahren Sie fort mit Erstellen der Endzertifikate.

Erstellen der Endzertifikate

Wiederholen Sie die folgenden Schritte für jeden Server in Ihrer UMS Umgebung:

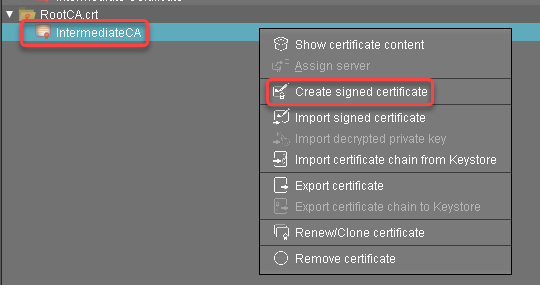

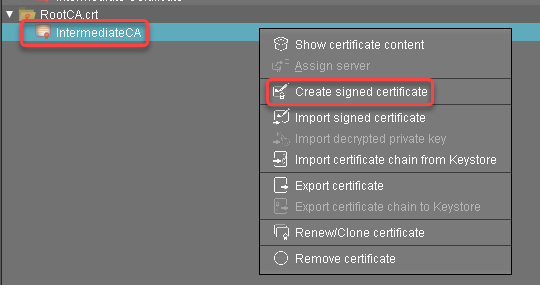

Wählen Sie das Zwischenzertifikat aus, öffnen Sie das Kontextmenü und wählen Sie Signiertes Zertifikat erstellen.

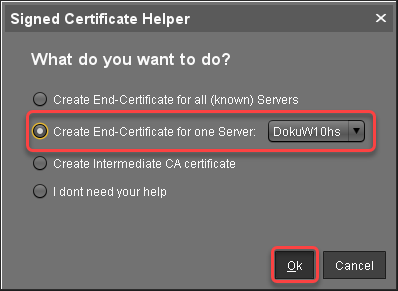

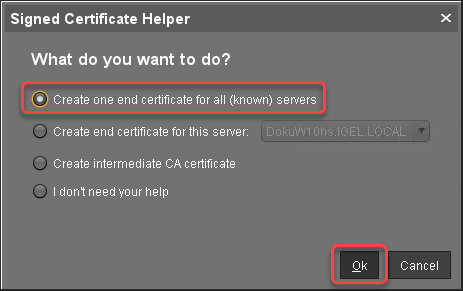

Wählen Sie im Helfer für signierte Zertifikate die Option Endzertifikat für einen Server erstellen und wählen Sie den Server aus, dem das Zertifikat zugewiesen werden soll.

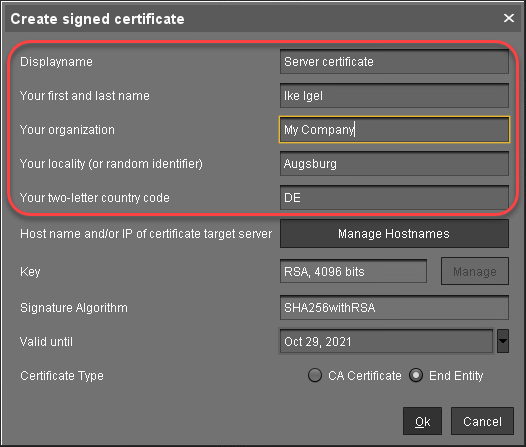

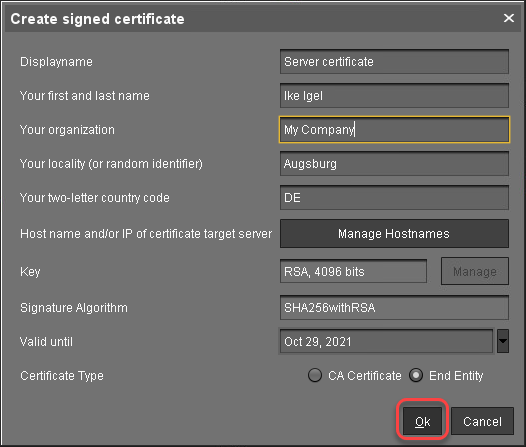

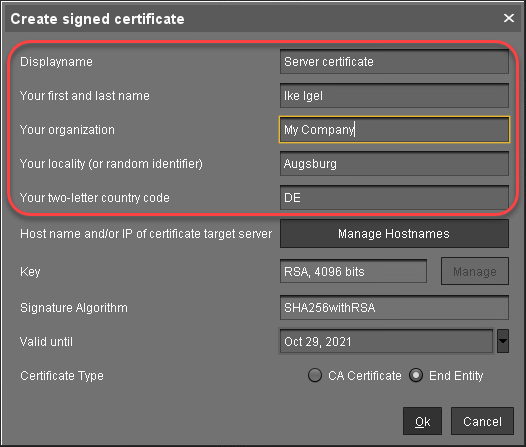

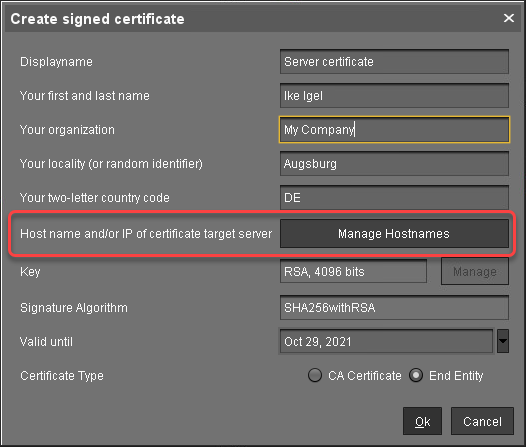

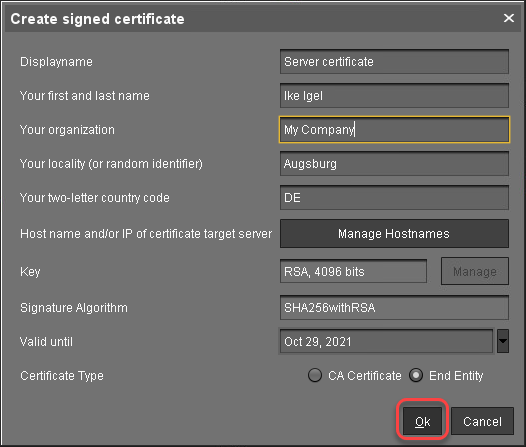

Füllen Sie im Signiertes Zertifikat erstellen die erforderlichen Daten aus.

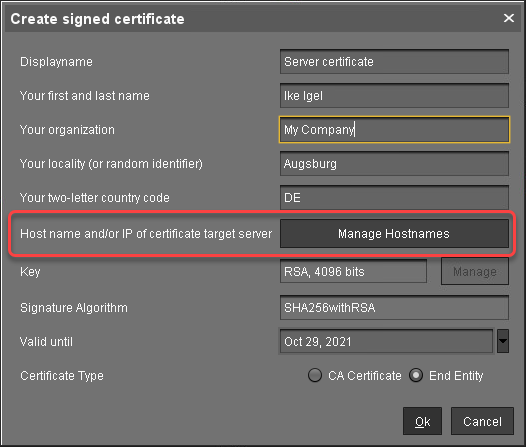

Klicken Sie auf Hostnamen verwalten.

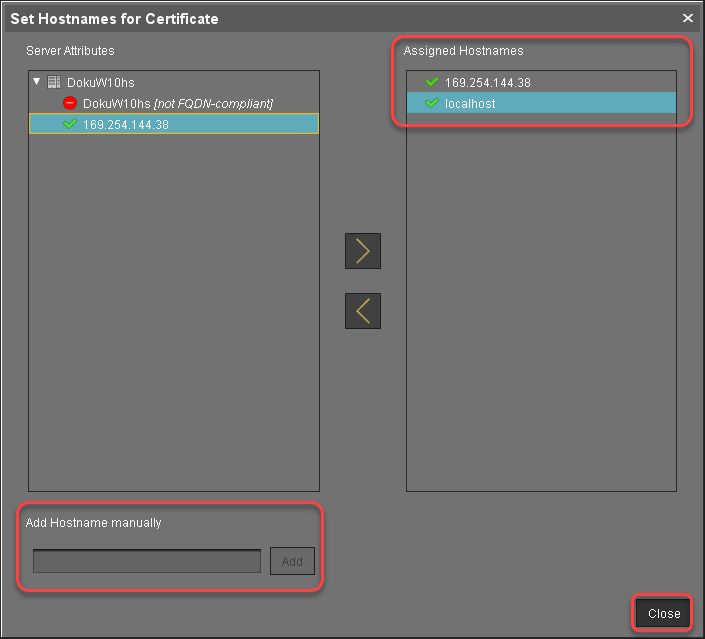

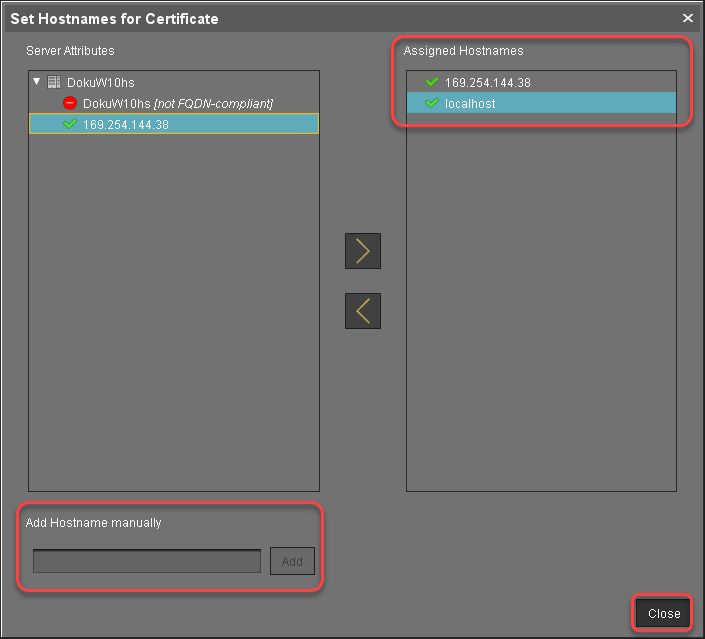

Prüfen Sie im Dialog Hostnamen für Zertifikat festlegen, ob "localhost" sowie alle IP-Adressen und FQDNs (Fully Qualified Domain Names), unter denen Ihr Server erreichbar ist, angezeigt werdenalle IP-Adressen und FQDNs (Fully Qualified Domain Names), unter denen Ihr Server erreichbar ist, unter Zugewiesene Hostnamen angezeigt werden. Falls nicht, fügen Sie die fehlenden IP-Adressen und FQDNs unter Hostnamen manuell hinzufügen hinzu.

Schließen Sie den Dialog Signiertes Zertifikat erstellen mit Ok.

Das signierte Serverzertifikat wird erstellt.Fahren Sie fort mit Zuweisen des Zertifikats zu allen Servern.

Zuweisen aller Server zum Zertifikat

Wiederholen Sie die folgenden Schritte für jeden Server in Ihrer UMS Umgebung:

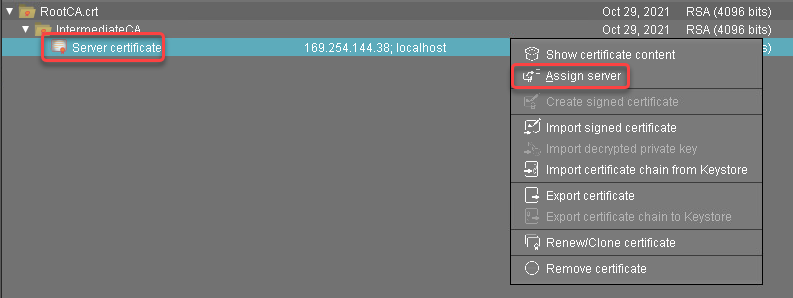

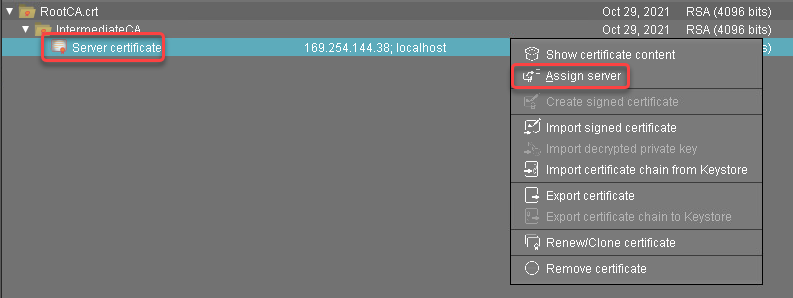

Wählen Sie das Serverzertifikat aus, öffnen Sie das Kontextmenü und wählen Sie Server zuweisen.

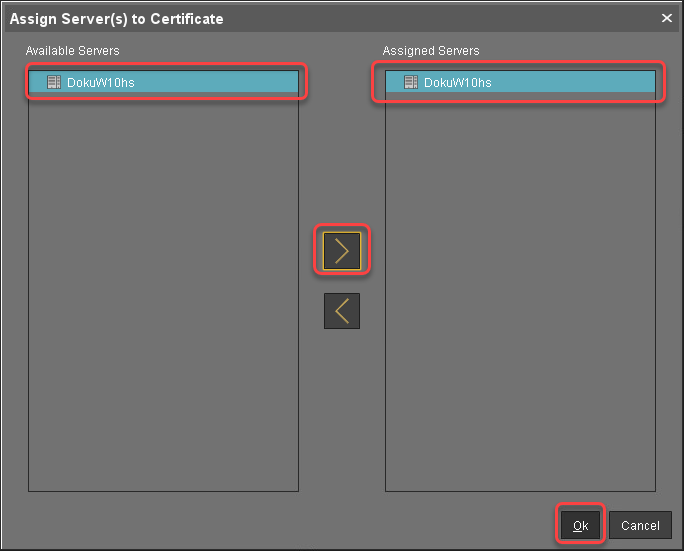

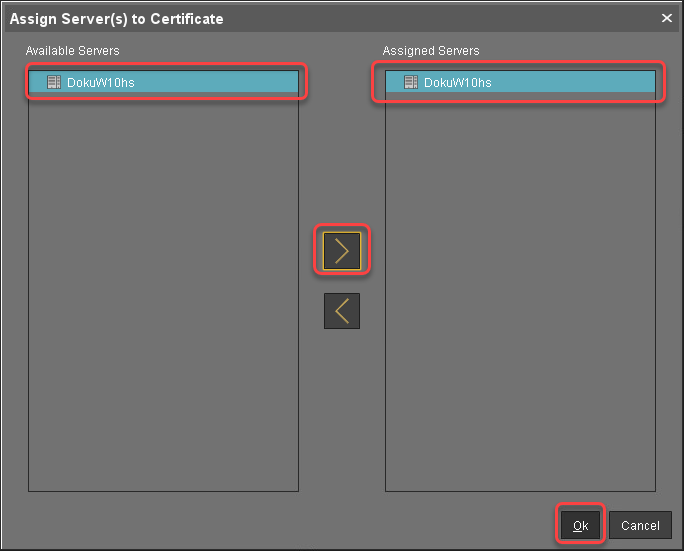

Weisen Sie dem Zertifikat den entsprechenden Server zu.

Wenn Sie IGEL OS 12-Geräte verwalten, siehe Wenn Sie ein Root-Webzertifikat für IGEL OS 12-Geräte austauschen.

Wenn Sie die UMS Web App verwenden: Um Warnmeldungen von Browsern zu vermeiden, müssen Sie die neuen Zertifikate den Browsern bekannt machen. Anweisungen hierzu finden Sie unter Troubleshooting: Browser zeigt beim Öffnen der UMS Web App eine Sicherheitswarnung (Zertifikatsfehler) an.

Bereitstellen einer Zertifikatskette mit einer öffentlichen Root-CA

Voraussetzungen

Sie verfügen über ein öffentliches Zertifikat, das als CA dienen kann.

Alle UMS-Server folgen demselben Namensschema, z. B. "etwas.ums.meinefirma.de", wenn der Firmenname „meinefirma.de“ lautet.

Importieren des Root-Zertifikats

Gehen Sie in der UMS Konsole zu UMS Administration > Globale Konfiguration > Zertifikat Management > Web.

Klicken Sie auf

, wählen Sie die Root-Zertifikatsdatei aus und klicken Sie auf Öffnen.

, wählen Sie die Root-Zertifikatsdatei aus und klicken Sie auf Öffnen.

Das Root-Zertifikat wird importiert.

Importieren des Zwischenzertifikats

Wählen Sie das Root-Zertifikat aus, öffnen Sie das Kontextmenü und wählen Sie Signiertes Zertifikat importieren.

Wählen Sie die Zwischenzertifikatsdatei aus und klicken Sie auf Öffnen.

Das Zwischenzertifikat wird importiert.Wählen Sie das Zwischenzertifikat aus, öffnen Sie das Kontextmenü und wählen Sie Entschlüsselten privaten Schlüssel importieren.

Wählen Sie die Datei des privaten Schlüssels des Zwischenzertifikats aus und klicken Sie auf Öffnen.

Der private Schlüssel des Zwischenzertifikats wird importiert.

Der private Schlüssel wird beim Speichern in der UMS-Datenbank erneut verschlüsselt.

Erstellen von Endzertifikaten

Wiederholen Sie die folgenden Schritte für jeden Server in Ihrer UMS Umgebung:

Wählen Sie das Zwischenzertifikat aus, öffnen Sie das Kontextmenü und wählen Sie Signiertes Zertifikat erstellen.

Wählen Sie im Helfer für signierte Zertifikate die Option Ein Endzertifikat für alle (bekannten) Server erstellen.

Füllen Sie im Dialog Signiertes Zertifikat erstellen die erforderlichen Daten aus.

Klicken Sie auf Hostnamen verwalten.

Passen Sie im Dialog Hostnamen für Zertifikat festlegen die Einstellungen wie folgt an:

Prüfen Sie, ob „localhost“ sowie alle IP-Adressen und FQDNs (Fully Qualified Domain Names), unter denen Ihr Server erreichbar ist, unter Zugewiesene Hostnamen angezeigt werden. Falls nicht, fügen Sie die fehlenden IP-Adressen und FQDNs unter Hostnamen manuell hinzufügen hinzu.

Entfernen Sie alle IP-Adressen und FQDNs, die nicht Teil des Zertifikats sein sollen.

Schließen Sie den Dialog Signiertes Zertifikat erstellen mit Ok.

Das signierte Serverzertifikat wird erstellt.Fahren Sie fort mit Zuweisen aller Server zum Zertifikat.

Zuweisen aller Server zum Zertifikat

Wählen Sie das Serverzertifikat aus, öffnen Sie das Kontextmenü und wählen Sie Server zuweisen.

Weisen Sie dem Zertifikat alle Server zu.

Wenn Sie IGEL OS 12-Geräte verwalten, siehe Wenn Sie ein Root-Webzertifikat für IGEL OS 12-Geräte austauschen.

Wenn Sie ein Root-Webzertifikat für IGEL OS 12-Geräte austauschen

Neue Root-Webzertifikate werden bei IGEL OS 12-Geräten beim Neustart bereitgestellt.

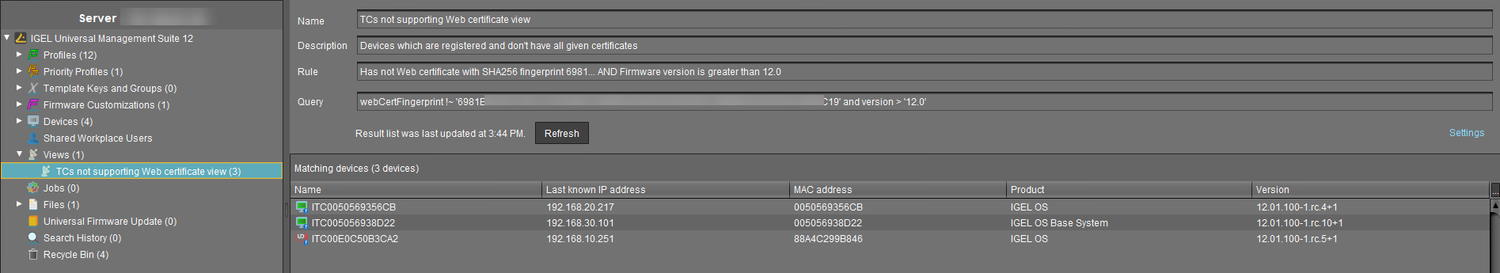

Für IGEL OS 12-Geräte können Sie prüfen, welche Geräte die UMS nach der Zuweisung eines neuen Root-Zertifikats nicht mehr vertrauen und dadurch nicht mehr verwaltbar sind:

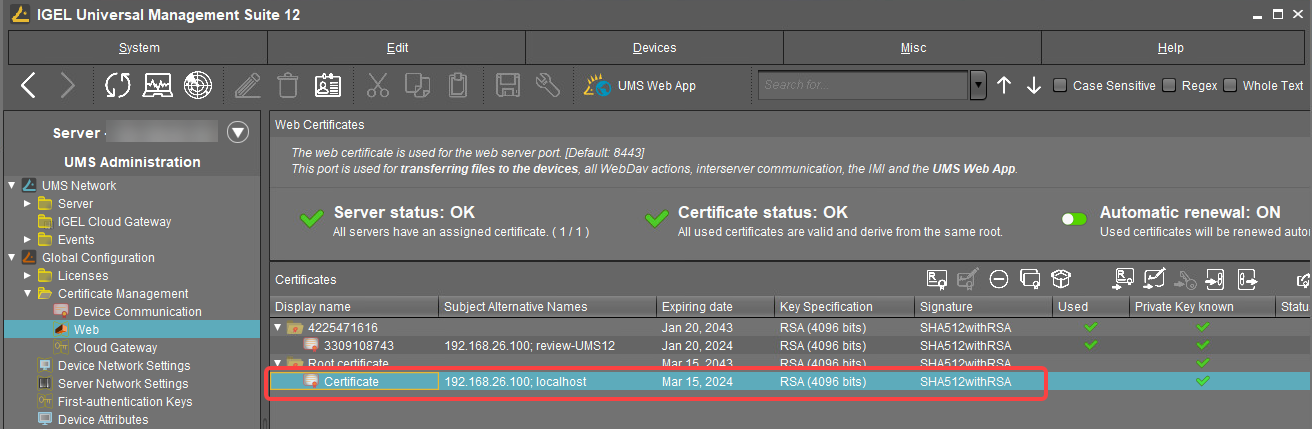

Wählen Sie in der UMS Konsole > UMS Administration > Globale Konfiguration > Zertifikat Management > Web das Zertifikat aus, das verwendet werden soll.

Klicken Sie auf

oder wählen Sie im Kontextmenü Server zuweisen.

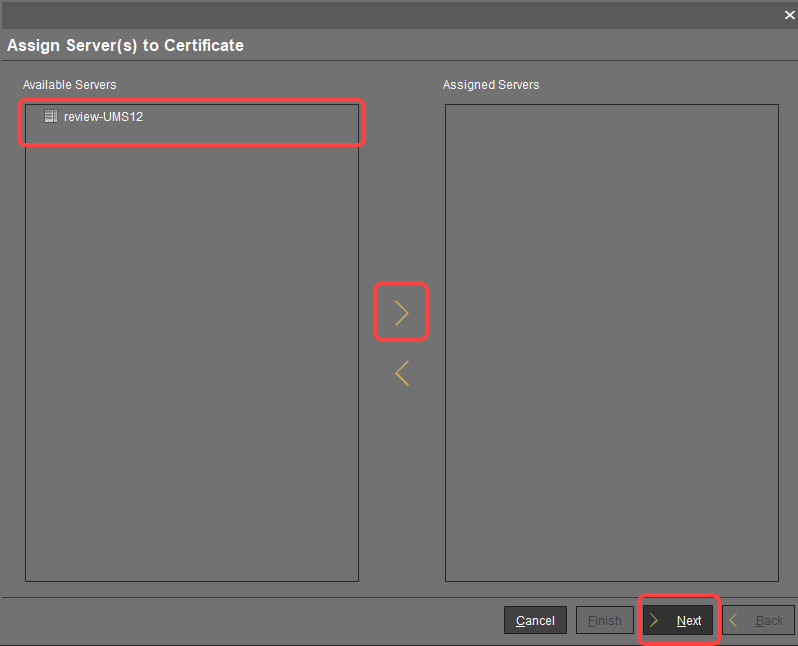

oder wählen Sie im Kontextmenü Server zuweisen.Weisen Sie im Dialog Server zu Zertifikat zuweisen die benötigten Server zu und klicken Sie auf Weiter.

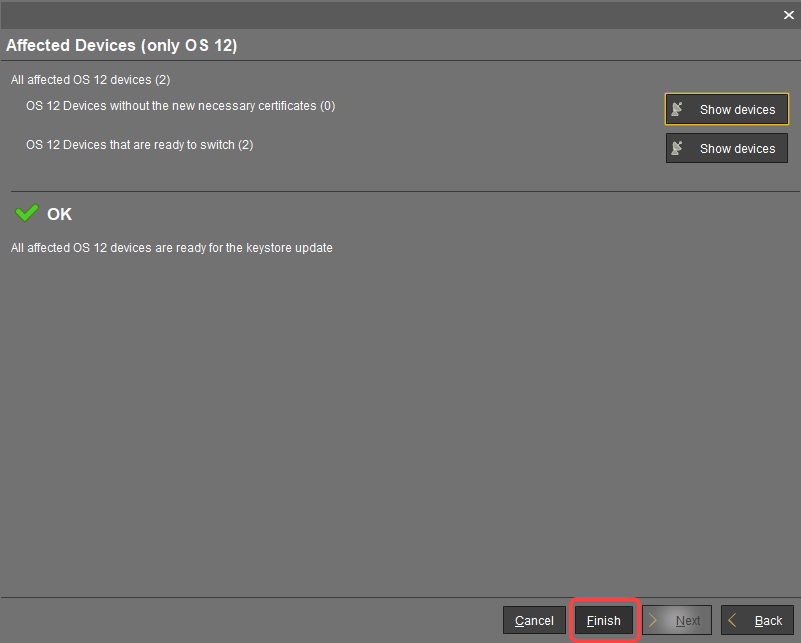

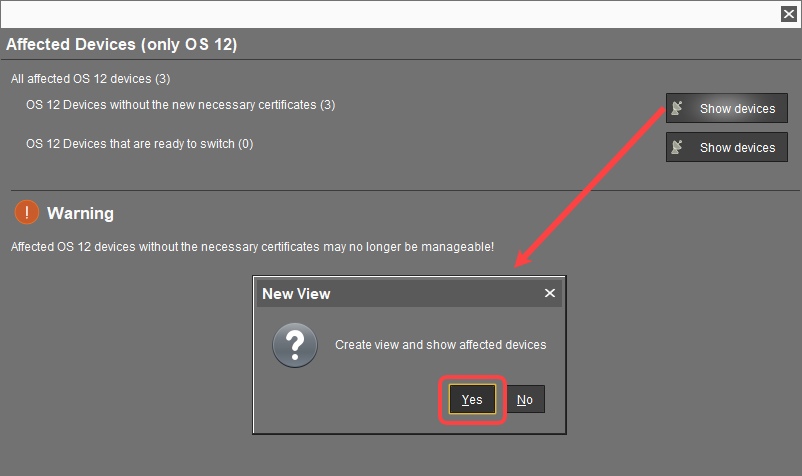

Für IGEL OS 12-Geräte wird der Dialog Betroffene Geräte angezeigt. Prüfen Sie die Anzeige:

Wenn die Anzahl der OS-12-Geräte ohne die neuen erforderlichen Zertifikate = 0 ist und kein Warnhinweis erscheint, können Sie die Zuweisung abschließen. Die Geräte wechseln sicher auf das neue Zertifikat.

Wenn die Anzahl der OS-12-Geräte ohne die neuen erforderlichen Zertifikate > 0 ist, klicken Sie auf Geräte anzeigen, um eine Ansicht zu erstellen, die die betroffenen Geräte sammelt:

Die Ansicht wird erstellt und die UMS-Konsole wechselt zu dieser neu erstellten Ansicht.

Nun ist es erforderlich, die betroffenen Geräte neu zu starten. Beim Neustart erhalten die Geräte alle Zertifikate von der UMS und sind danach bereit, auf das neue Zertifikat zu wechseln.

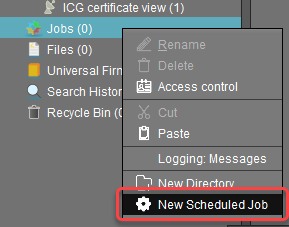

Um alle betroffenen Geräte zu einem definierten Zeitpunkt neu zu starten, empfiehlt es sich, einen geplanten Job anzulegen.Gehen Sie zu Jobs, öffnen Sie das Kontextmenü und wählen Sie Neuer geplanter Job.

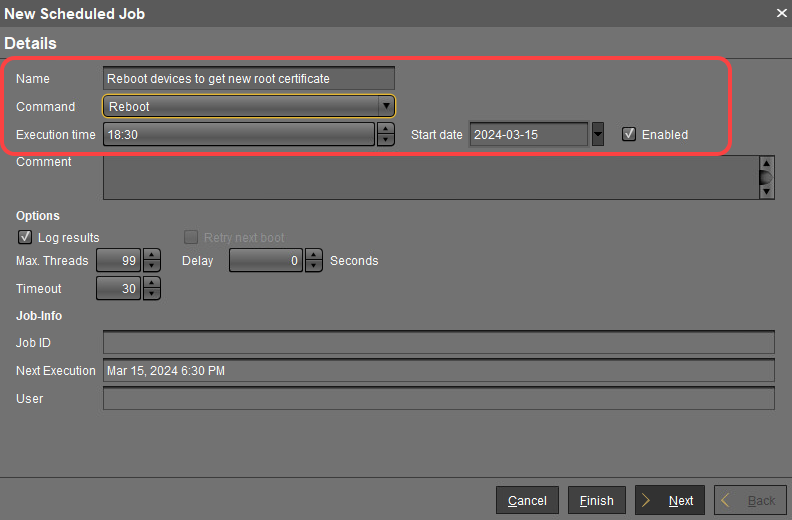

Ändern Sie im Fenster Neuer geplanter Job die Einstellungen wie folgt und klicken Sie auf Weiter:

Name: Ein Name für den Job

Befehl: Wählen Sie "Neustart"

Ausführungszeit: Wählen Sie den Zeitpunkt, zu dem der Neustart erfolgen soll.

Belassen Sie im nächsten Schritt die Einstellungen wie sie sind und klicken Sie auf Weiter.

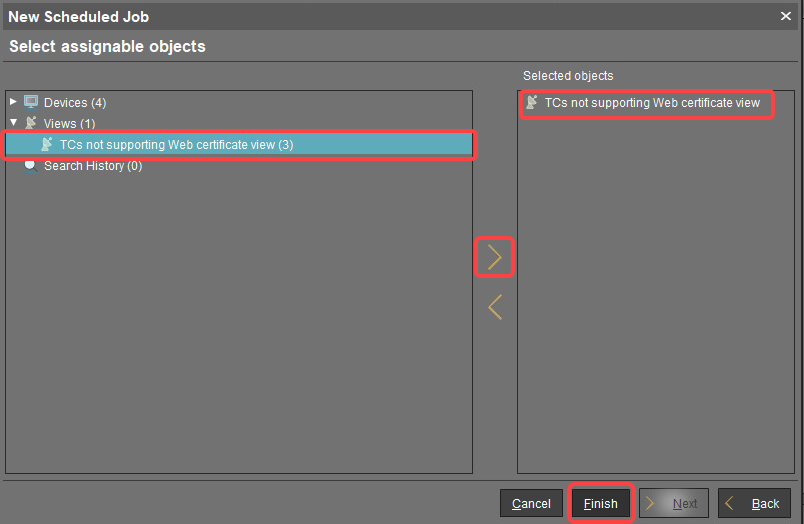

Weisen Sie dem Job die zuvor erstellte Ansicht zu und klicken Sie auf Fertigstellen.

Nach dem Neustart schließen Sie die Zuweisung ab: Gehen Sie zu UMS Administration > Globale Konfiguration > Zertifikatsverwaltung > Web, wählen Sie das erforderliche Zertifikat aus und klicken Sie auf

oder Server zuweisen im Kontextmenü.

oder Server zuweisen im Kontextmenü.

Wenn die Ausgabe im Dialog Betroffene Geräte entsprechend aussieht, klicken Sie auf Fertigstellen. Die Geräte wechseln sicher auf das neue Zertifikat.