Eigenständige Authentifizierungsmethode

Voraussetzungen

Die folgenden Dateien sind erforderlich:

Root-Zertifikat und CA-Zwischenzertifikate, soweit zutreffend

Datei

cn_map, die Zuordnungen von allgemeinen Namen zu UPN-Namen für jedes Smartcard-Zertifikat enthält

Erstellen der cn_map-Datei

→ Erstellen Sie eine Datei mit dem Namen cn_map, in der jede Zeile das Format <common name> -> <logon name> hat, wobei

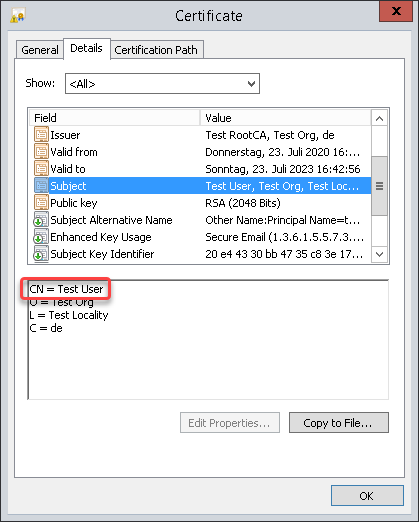

<common name>der Common Name-Teil des Betreffs des Zertifikats ist

Beispiel für ein Client-Zertifikat:

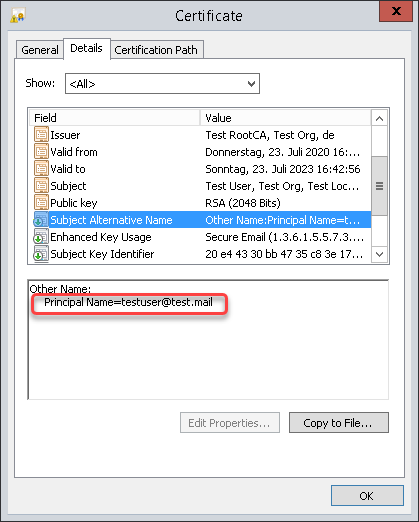

<logon name>ist der UPN-Name der SubjectAltName-Erweiterung des Zertifikats. Der UPN-Name ist davon abhängig, ob Enterprise Kerberos-Namen aktiviert oder deaktiviert sind (die Einstellung ist unter Konfiguration der Geräte beschrieben):Wenn Enterprise Kerberos-Namen aktiviert sind, kann die Benutzerdomäne von der Standarddomäne abweichen. Im folgenden Beispiel ist die Domäne des Benutzers

test.mail, während die StandarddomäneMY.DOMAINist:testuser@test.mail@MY.DOMAIN

Beispiel aus einem Client-Zertifikat:

Wenn Enterprise Kerberos-Namen deaktiviert sind, ist die Benutzerdomäne dieselbe wie die Standarddomäne. Beispiel:

testuser@MY.DOMAIN

Beispielzeile: Test User -> testuser@test.mail@MY.DOMAIN

Übertragen der cn_map-Datei auf die Geräte

Die Datei cn_map muss sich im Verzeichnis /etc/pam_pkcs11/cn_map befinden. Dies kann über UMS Dateiübertragung erreicht werden.

Um die cn_map Datei auf die Geräte zu übertragen:

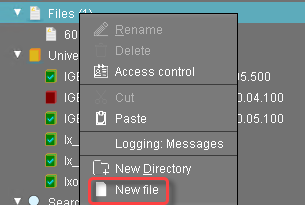

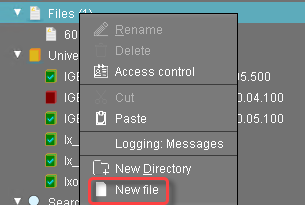

Im UMS-Strukturbaum auf Dateien gehen und im Kontextmenü Neue Datei wählen.

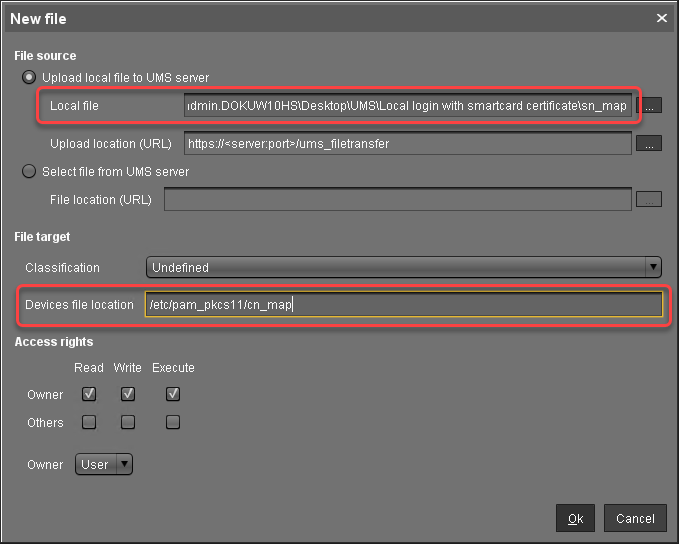

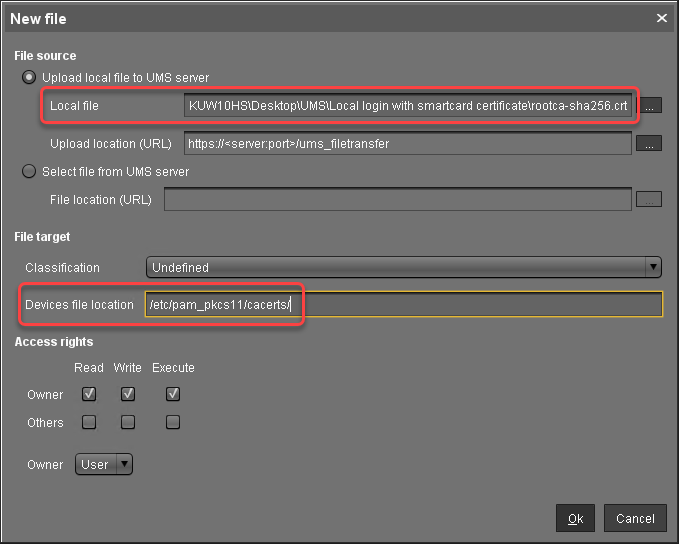

Im Dialog Neue Datei die Einstellungen wie folgt vornehmen:

Lokale Datei: Lokaler Dateipfad des Zertifikats. Verwenden Sie die Dateiauswahl durch Klicken auf

.

.Speicherort der Gerätedatei:

/etc/pam_pkcs11/cn_map

Klicken Sie auf Ok.

Das Dateiobjekt wird in der UMS erstellt.Wählen Sie im UMS-Strukturbaum die Endpunkte aus, für die Sie die lokale Anmeldung mit einem Smartcard-Zertifikat konfigurieren möchten. Für das mass-deployment empfiehlt sich die Verwendung eines Verzeichnisses mit den Endgeräten oder eines Profils (siehe Profile im IGEL UMS).

Klicken Sie im Bereich Zugeordnete Objekte auf

.

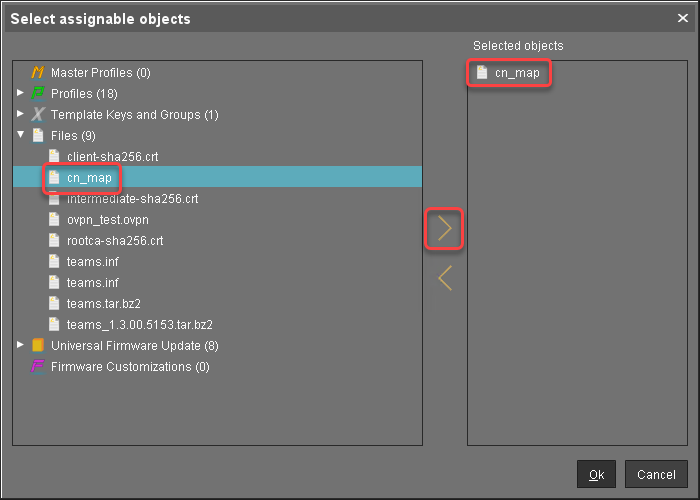

.Unter Dateien wählen Sie das Dateiobjekt über die Schaltfläche

aus:

aus:

Klicken Sie auf Ok.

Im Dialog Aktualisierungszeitpunkt wählen Sie Jetzt und klicken Sie auf Ok.

Diecn_map-Datei wird an das Endgerät übertragen.

Übertragen der Dateien mit den Zertifikaten auf die Geräte

Registrierung der Zertifikatsdateien als Dateiobjekte

Um die Zertifikatsdateien auf die Geräte zu übertragen, führen Sie die folgenden Schritte für jede Zertifikatsdatei durch:

Im UMS-Strukturbaum gehen Sie auf Dateien und wählen im Kontextmenü Neue Datei.

In dem Dialog Neue Datei konfigurieren Sie die Einstellungen wie folgt:

Lokale Datei: Lokaler Dateipfad des Zertifikats. Verwenden Sie die Dateiauswahl durch Klicken auf

.

.Speicherort der Gerätedatei:

/etc/pam_pkcs11/cacerts/

Klicken Sie auf Ok.

Das Dateiobjekt wird in der UMS erstellt.

Zuweisung der Zertifikatsdateien zu den Geräten

Wählen Sie im UMS-Strukturbaum die Endpunkte aus, für die Sie die lokale Anmeldung mit einem Smartcard-Zertifikat konfigurieren möchten. Für das mass-deployment empfiehlt sich die Verwendung eines Verzeichnisses mit den Endgeräten oder eines Profils (siehe Profile im IGEL UMS).

Klicken Sie im Bereich Zugeordnete Objekte auf

.

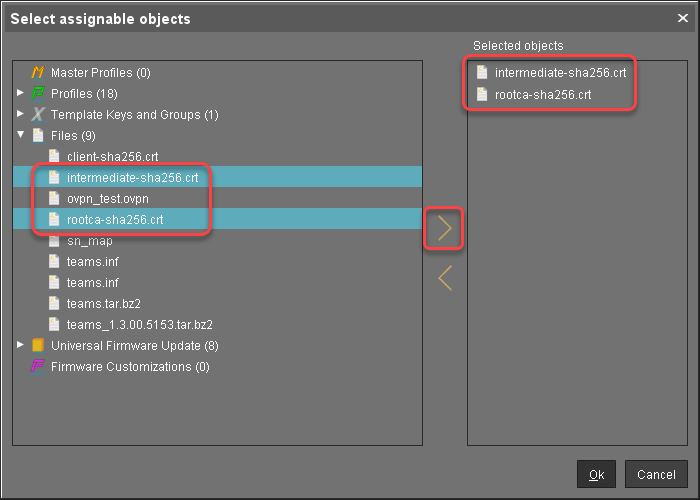

.Wählen Sie unter Dateien über die Schaltfläche

die gewünschten Dateiobjekte aus:

die gewünschten Dateiobjekte aus:

Klicken Sie auf Ok.

Im Dialog Aktualisierungszeitpunkt wählen Sie Jetzt und klicken Sie auf Ok.

Die Zertifikate werden auf das Endgerät übertragen.

Configuring the Devices

Um die lokale Anmeldung mit einem Smartcard-Zertifikat zu ermöglichen, müssen Sie die Geräte entsprechend konfigurieren. Für mass-deployment wird die Verwendung eines Profils empfohlen.

Gehen Sie zu Sicherheit > Smartcard > Middleware und wählen Sie die zu verwendende Middleware aus.

Gehen Sie zu System > Registry > auth > login > pkcs11 (Registrierungsschlüssel:

auth.login.pkcs11) und aktivieren Sie Anmeldung mit Smartcard-Zertifikat.Gehen Sie zu System > Registry > auth > login > pkcs11_cert_policy (Registry-Schlüssel:

auth.login.pkcs11_cert_policy) und geben Sie die zu verwendenden Methoden zur Zertifikatsüberprüfung an. Weitere Informationen finden Sie in der Dokumentation unter https://github.com/OpenSC/pam_pkcs11.Wenn Kerberos-Unternehmensnamen verwendet werden, gehen Sie zu System > Registry > auth > login > krb5_enterprise und aktivieren Sie Unternehmensnamen zulassen.

Fehlersuche

→ Wenn Sie die Anmeldung des Smartcard-Zertifikats debuggen müssen, gehen Sie zu System > Registry > auth > login > pkcs11_debug (Registrierungsschlüssel: auth.login.pkcs11_debug) und aktivieren Sie Debugging der Anmeldung von Smartcard-Zertifikaten aktivieren.

Logging-Meldungen werden über syslog verfügbar sein.