IGEL Cloud Gateway vs. Reverse Proxy für die Kommunikation zwischen UMS 12 und IGEL OS Geräten

Mit der Einführung der IGEL Universal Management Suite (UMS) 12 wurde das Unified Protocol eingeführt, das für die gesamte Kommunikation zwischen der UMS und IGEL OS 12-Geräten verwendet wird, siehe Überblick über die IGEL UMS. Das Unified Protocol ist ein sicheres Protokoll, das den TCP-Port 8443 nutzt, siehe IGEL UMS Kommunikationsports. Abhängig von der Struktur Ihrer UMS-Umgebung, den Sicherheitsrichtlinien Ihres Unternehmens usw. kann dies jedoch nicht ausreichend sein. In solchen Fällen kann der Einsatz des IGEL Cloud Gateway (ICG) oder eines Reverse Proxys erforderlich sein. Im folgenden Artikel finden Sie eine Übersicht der Vor- und Nachteile beider Lösungsansätze.

Grundsätzlich benötigt UMS/ICG lediglich ein Routing für den konfigurierten Web-Port zwischen dem Gerät und der UMS bzw. dem ICG. Wenn eine der Netzwerkkomponenten SSL terminiert, muss das Client-Zertifikat über einen HTTP-Header weitergeleitet werden.

Die Beispielkonfigurationen in den Bildern dienen der allgemeinen Veranschaulichung. Jede Netzwerkkonfiguration hängt von der Netzwerkkonfiguration ab, d.h. ob sich UMS in einer DMZ befindet oder nicht.

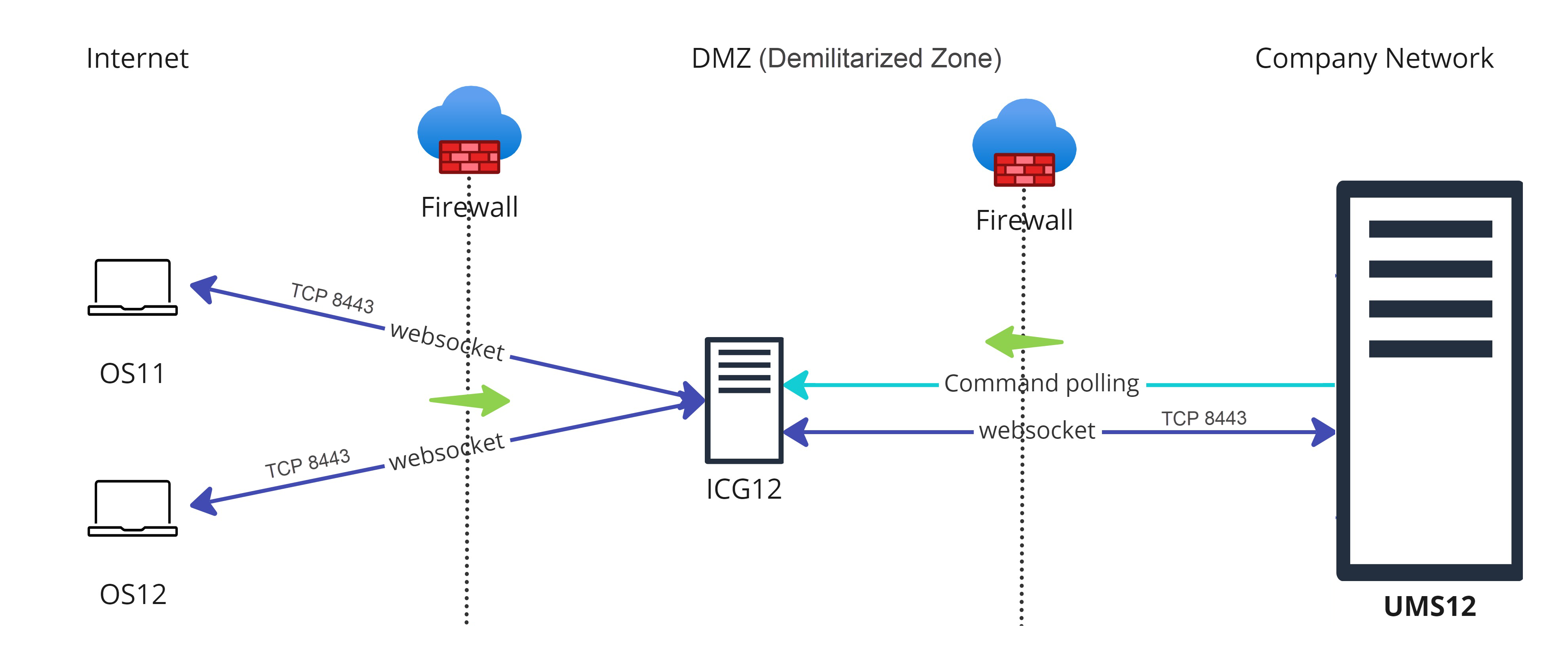

Option 1: ICG 12

Im Fall des ICG stellen die Endgeräte eine Verbindung zum ICG her, ebenso wie die UMS selbst eine Verbindung zum ICG aufbaut, siehe Geräte und UMS Server kontaktieren sich über ICG. Die WebSocket-Kommunikation zwischen dem ICG und der UMS sowie zwischen dem ICG und dem Endgerät wird erst nach gegenseitiger Authentifizierung aufgebaut und ist durch TLS verschlüsselt. Sämtliche Daten werden über diesen WebSocket übertragen.

Legende zum Bild:

: Zeigt, dass der Verkehr im WebSocket in beide Richtungen läuft.

: Zeigt, dass der Verkehr im WebSocket in beide Richtungen läuft.

(mehrfarbig): Zeigt, von welcher Seite Firewalls und ähnliche Komponenten geöffnet werden müssen.

(mehrfarbig): Zeigt, von welcher Seite Firewalls und ähnliche Komponenten geöffnet werden müssen.

Vorteile

Eignet sich für gemischte Umgebungen, wenn Sie sowohl IGEL OS 12- als auch IGEL OS 11-Geräte verwalten.

Keine eingehende Verbindung vom Gerät zum UMS.

Nur das ICG ist dem Internet ausgesetzt. Daher wird die UMS im Falle eines Angriffs auf das ICG NICHT gleichzeitig kompromittiert.

Einfach und leichtgewichtig, was die Angriffsfläche minimiert.

Nachteile

Derzeit ist die Funktion „UMS als Update-Proxy“ nicht aktiv. IGEL OS-Geräte laden benötigte Apps direkt aus dem App-Portal herunter. Ein Bezug über den UMS Server ist nicht möglich. Siehe Globale Einstellungen für die Aktualisierung von IGEL OS Apps konfigurieren.

Höhere Latenzzeit und längere Befehlsausführung im Vergleich zum Reverse Proxy. Für große Unternehmensumgebungen kann die Verwendung eines Reverse Proxys in Betracht gezogen werden.

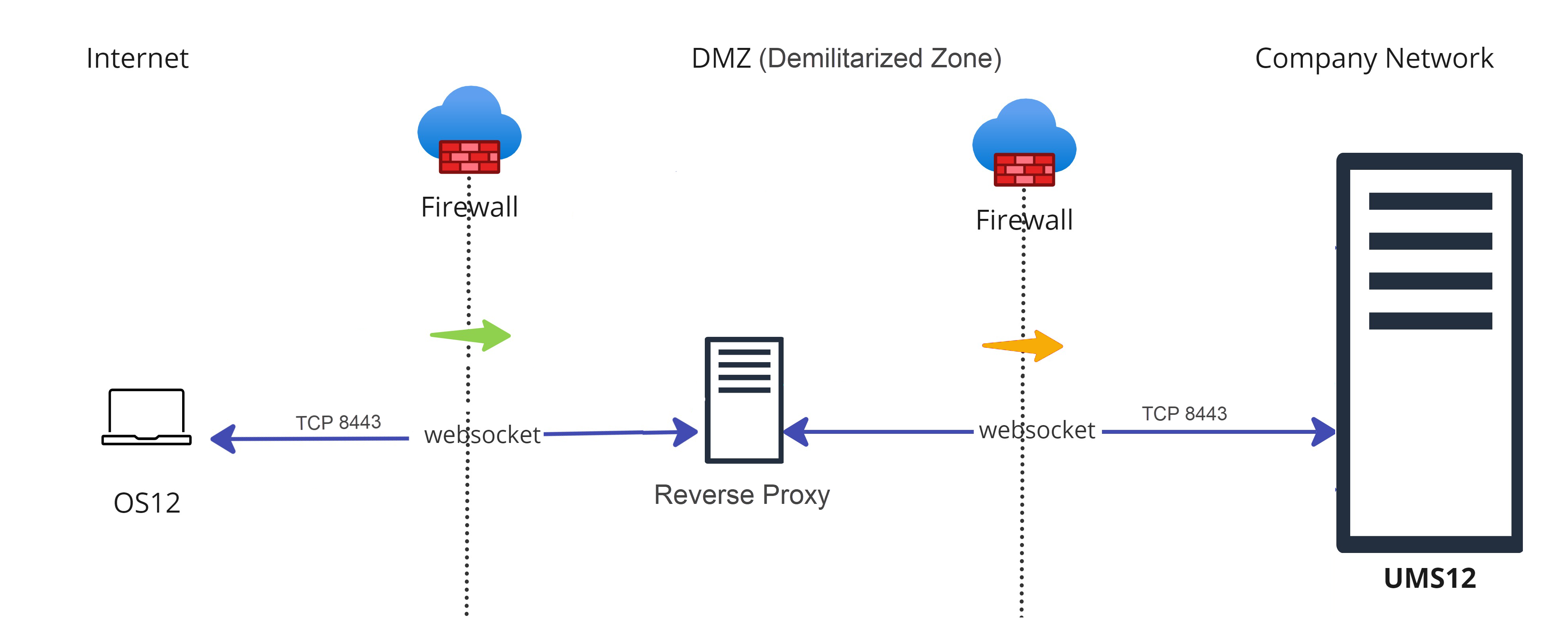

Option 2: Reverse Proxy

Eine weitere Möglichkeit, den Datenverkehr über Port 8443 zu leiten, ist die Verwendung eines Reverse Proxys. Der Reverse Proxy leitet die Anfragen von Geräten an den UMS weiter.

Legende zum Bild:

: Zeigt, dass der Verkehr im WebSocket in beide Richtungen läuft.

: Zeigt, dass der Verkehr im WebSocket in beide Richtungen läuft. (mehrfarbig): Zeigt, von welcher Seite Firewalls und ähnliche Komponenten geöffnet werden müssen.

(mehrfarbig): Zeigt, von welcher Seite Firewalls und ähnliche Komponenten geöffnet werden müssen.

Technische Details

Reverse Proxy mit SSL-Offloading ist ab UMS 12.02 möglich. Siehe NGINX - Beispielkonfiguration für Reverse Proxy in IGEL OS mit SSL Offloading.

Der FQDN und Port des Reverse Proxy muss als Cluster-Adresse angegeben werden, siehe Server-Netzwerkeinstellungen in der IGEL UMS.

Ein Reverse Proxy/Load Balancer kann auch zur Verteilung des Datenverkehrs von Geräten innerhalb des Unternehmensnetzwerks verwendet werden. Weitere Informationen zur Integration von Netzwerkkomponenten finden Sie unter IGEL Universal Management Suite Netzwerkkonfiguration.

Es ist ratsam, TLS 1.3 für die Reverse-Proxy-Konfiguration zu verwenden.

Vorteile

Load Balancing

UMS als Update-Proxy-Funktion kann verwendet werden, d.h. IGEL OS-Geräte können die Apps vom UMS Server herunterladen. Siehe Globale Einstellungen für die Aktualisierung von IGEL OS Apps konfigurieren.

Fügt (je nach Konfiguration) eine zusätzliche Sicherheitsschicht hinzu.

Nachteile

Kann nur verwendet werden, wenn Sie IGEL OS 12-Geräte verwalten.

Die ordnungsgemäße Konfiguration und Wartung des Reverse Proxys ist erforderlich. Aus Sicherheitsgründen sollten Sie den Zugriff auf nicht benötigte Komponenten einschränken. Beachten Sie jedoch, dass die folgenden Pfade aktiviert sein müssen:

Für das Onboarding und die Kommunikation von IGEL OS 12-Geräten: TCP 8443

/device-connector/*Für IGEL OS 12 und UMS als Update-Proxy-Funktion: TCP 8443

/ums-appproxy/*Für die UMS Web App: TCP 8443

/wums-app/*und/webapp/*

Wenn Geräte außerhalb des Unternehmensnetzwerks angebunden werden, erfolgt eine eingehende Verbindung der Geräte zur UMS. Im Vergleich dazu besteht bei Verwendung des ICG keine eingehende Verbindung von den Geräten zur UMS.

Wird der Reverse Proxy kompromittiert, kann dies potenziell zu einem Zugriff auf die UMS führen. Im Gegensatz dazu wird die UMS bei einer Kompromittierung des ICG NICHT gleichzeitig gefährdet.

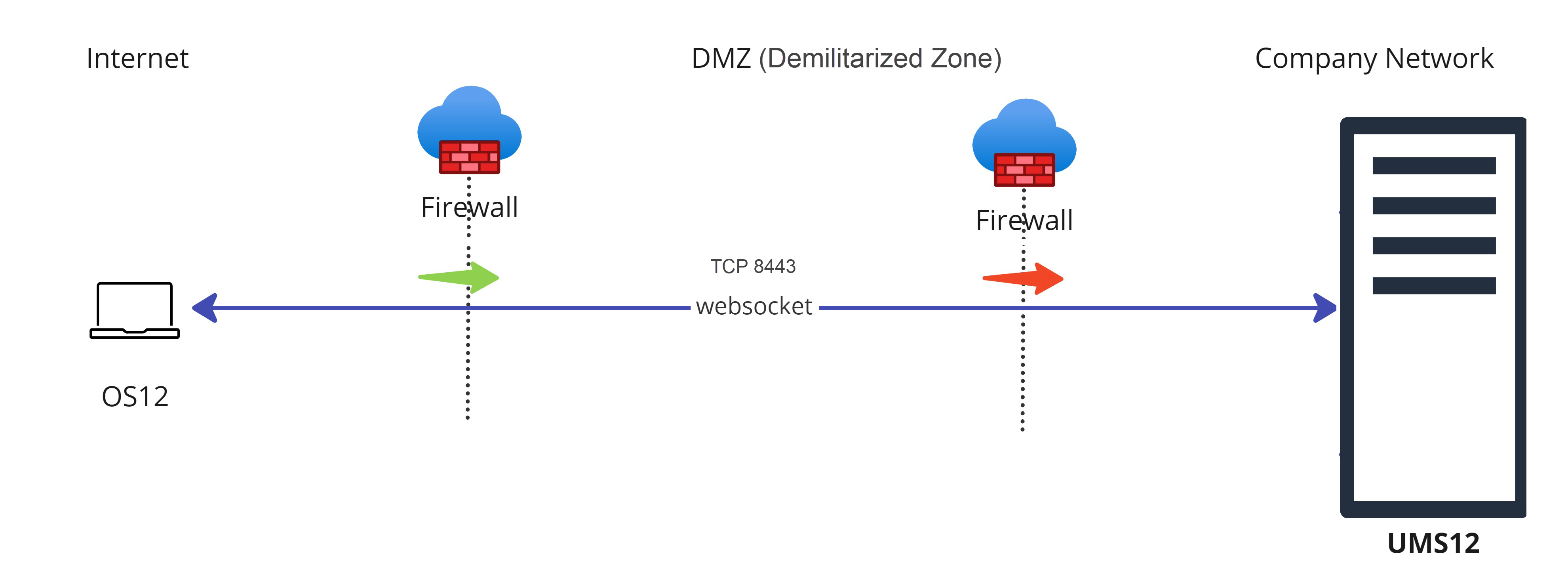

Option 3: Direkte Verbindung der Geräte mit der UMS über das Unified Protocol (kein ICG, kein Reverse Proxy)

In diesem Fall kommunizieren IGEL OS 12-Geräte direkt mit der UMS, siehe Geräte kontaktieren die UMS.

Legende zum Bild:

: Zeigt, dass der Verkehr im WebSocket in beide Richtungen läuft.

: Zeigt, dass der Verkehr im WebSocket in beide Richtungen läuft. (mehrfarbig): Zeigt, von welcher Seite Firewalls und ähnliche Komponenten geöffnet werden müssen.

(mehrfarbig): Zeigt, von welcher Seite Firewalls und ähnliche Komponenten geöffnet werden müssen.

Vorteile

Port 8443 (kann unter UMS Administrator > Einstellungen > Web Server Port) muss in einer Firewall geöffnet werden, aber es ist keine weitere Konfiguration erforderlich

geeignet für die Kommunikation mit Geräten innerhalb des Firmennetzes

Nachteile

Eingehende Verbindung vom Gerät zur UMS

Für die Kommunikation mit Geräten außerhalb des Unternehmensnetzwerks wird empfohlen, entweder einen Reverse Proxy oder das ICG einzusetzen.

IGEL Onboarding Service (OBS) ist KEIN Ersatz für ein ICG oder einen Reverse Proxy und dient lediglich der Authentifizierung und Registrierung des Endgeräts mit der richtigen UMS während des Onboardings. Weitere Informationen zum OBS finden Sie unter Erstkonfiguration des IGEL Onboarding Service (OBS) und Onboarding von IGEL OS 12 Geräte.