Konfiguration der UMS zur Integration eines Reverse Proxys mit SSL-Offloading

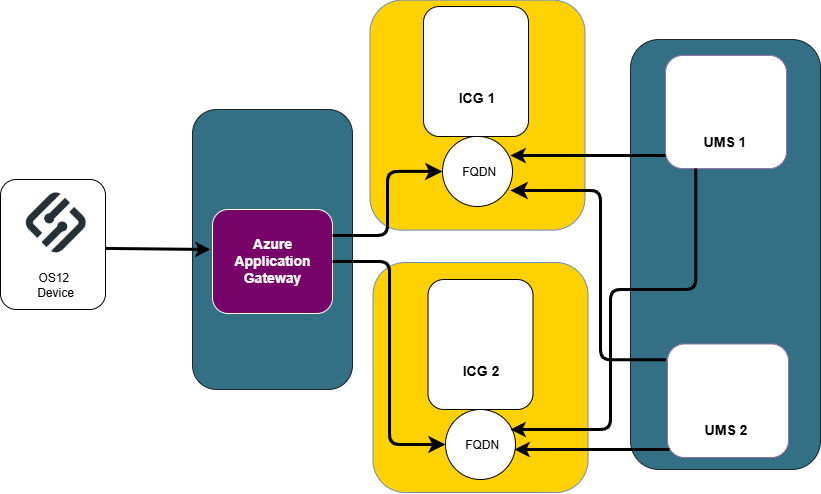

Dieser Artikel beschreibt die allgemeinen Konfigurationen der IGEL Universal Management Suite (UMS) für den Einsatz von SSL-Offloading mit einem Loadbalancer oder Reverse Proxy. Sie können dieses Dokument verwenden, wenn die SSL-Verbindung nicht am UMS-Server, sondern am Loadbalancer oder Reverse Proxy terminiert werden soll.

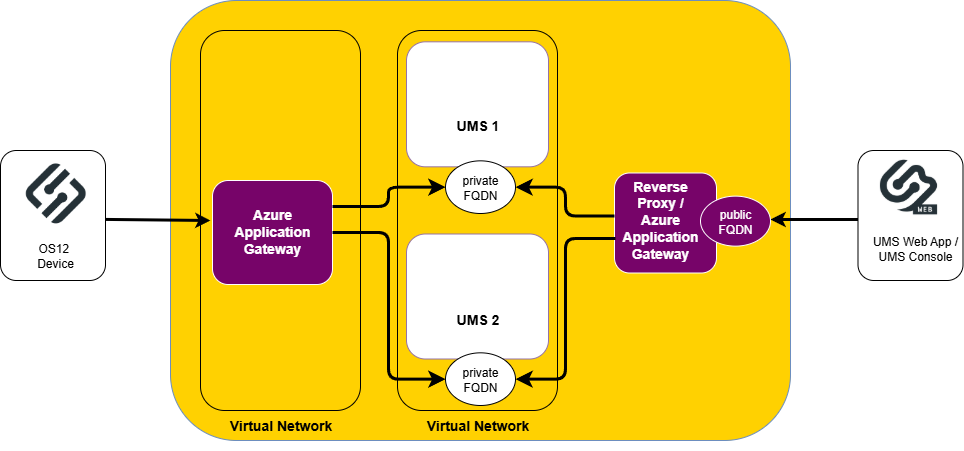

Ein Reverse Proxy bzw. ein externer Loadbalancer kann eingesetzt werden, wenn ausschließlich IGEL OS 12-Geräte verwaltet werden. Siehe dazu: IGEL Cloud Gateway vs. Reverse Proxy für die Kommunikation zwischen UMS 12 und IGEL OS Geräten.

Anforderungen an die Konfiguration eines Reverse Proxys

IGEL UMS Version 12.04.100 oder höher

IGEL OS Version 12.3.2 oder höher

Bei Verwendung des ICG: ICG Version 12.04.100 oder höher

Bei Distributed UMS- oder High Availability-Installationen: Zeit muss auf allen Servern synchronisiert sein.

Zum Extrahieren von Schlüsseln und Zertifikatsketten wird ein geeignetes Tool wie Keystore Explorer benötigt. Bitte verwenden Sie die jeweils aktuellste Version solcher Tools.

Stellen Sie außerdem sicher, dass Java 17 verwendet wird.

Einschränkungen

Der Scan- und Registrierungsbefehl kann nur verwendet werden, wenn ein Endgerät eine direkte Verbindung zur UMS aufbauen kann. Ist ein externer Loadbalancer oder Reverse Proxy konfiguriert, ist diese Funktion ggf. nicht nutzbar.

Prozessübersicht

Wir empfehlen, dem hier dargestellten Ablauf zu folgen. Bevor Sie mit der Konfiguration der UMS beginnen, verschaffen Sie sich bitte einen Überblick über die Netzwerkverbindungstypen in der UMS, wie in IGEL Universal Management Suite Netzwerkkonfiguration beschrieben.

UMS / ICG konfigurieren:

Aktivieren Sie die Verarbeitung weitergeleiteter Client-Zertifikate in der UMS / im ICG.

Passen Sie die Netzwerkeinstellungen des Servers an und nehmen Sie die prozessbezogene Konfiguration vor.

Zertifikate für den Reverse Proxy konfigurieren und exportieren:

Konfigurieren Sie das UMS-Web-Zertifikat / Falls das ICG verwendet wird, konfigurieren Sie das entsprechende Cloud Gateway-Zertifikat.

Exportieren Sie die UMS-Web-Zertifikatskette / Falls das ICG verwendet wird, die Cloud Gateway-Zertifikatskette.

Extrahieren Sie den privaten Schlüssel und die Zertifikatskette aus dem exportierten Zertifikat. (Die erforderlichen Dateiformate hängen vom verwendeten Reverse Proxy ab.)

Exportieren Sie das EST-CA-Client-Zertifikat.

Exportieren Sie das UMS-Web-Root-Zertifikat / bei Verwendung des ICG, das Cloud Gateway Root-Zertifikat. (Nur erforderlich für Azure Application Gateway, wenn die Vertrauensstellung zum Backend-Server geprüft werden muss.)

Der nächste Schritt ist die Konfiguration des Reverse Proxys. Beispielkonfigurationen finden Sie unter:

NGINX - Beispielkonfiguration für Reverse Proxy in IGEL OS mit SSL Offloading

F5 BIG-IP - Beispielkonfiguration für Reverse Proxy in IGEL UMS mit SSL Offloading

Azure Application Gateway - Beispielkonfiguration für Reverse Proxy in IGEL UMS mit SSL Offloading

Citrix Netscaler - Beispielkonfiguration für Reverse Proxy in IGEL UMS mit SSL Offloading

Monitoring – Health Probe für UMS / ICG

Loadbalancer verwenden Health Probes, um den Online-Status der Backends zu erkennen und die Datenverteilung entsprechend zu steuern. Wenn eine benutzerdefinierte HTTP-Probe zur Überwachung des UMS-/ICG-Dienstes eingesetzt werden soll, können folgende URLs für Testzwecke konfiguriert werden:

UMS:

https://UMS_URL:8443/infooderhttps://UMS_URL:8443/ums/check-status

ICG:

https://UMS_URL:8443/usg/server-statusoderhttps://UMS_URL:8443/usg/check-status

Verarbeitung weitergeleiteter Client-Zertifikate auf UMS / ICG aktivieren

Wenn kein ICG verwendet wird, muss die Verarbeitung weitergeleiteter Client-Zertifikate auf UMS-Seite aktiviert werden. Wird ausschließlich ein ICG hinter einem Azure Application Gateway eingesetzt, aktivieren Sie die Verarbeitung auf ICG-Seite.

So aktivieren Sie die Verarbeitung weitergeleiteter Client-Zertifikate auf der UMS:

Öffnen Sie die Konfigurationsdatei

[UMS Installationsverzeichnis]/IGEL/RemoteManager/rmguiserver/conf/appconfig/application.yml.

Sie sehen den folgenden Eintrag:TEXTigel: client-cert-forwarding: enabled: false client-cert-forwarded-header: X-SSL-CERTAktivieren Sie

client-cert-forwarding, indem Sie "enabled" auf "true" setzen:TEXTclient-cert-forwarding: enabled: trueFalls erforderlich, kann der weiterleitende Header konfiguriert werden. Der Standardwert für den Header ist X-SSL-CERT, dieser kann angepasst werden. Achten Sie darauf, den entsprechenden Wert auch in der Proxy-Konfiguration zu ändern.

Speichern Sie die Änderungen an der Konfiguration und starten Sie den UMS-Serverdienst neu. Informationen zum Neustart des Dienstes finden Sie unter: IGEL UMS HA-Dienste und -Prozesse.

So aktivieren Sie die Verarbeitung weitergeleiteter Client-Zertifikate auf der ICG-Seite:

Öffnen Sie die Konfigurationsdatei

[UMS Installationsverzeichnis]/IGEL/icg/usg/conf/application-prod.yml.

Sie sehen den folgenden Eintrag:TEXTigel: client-cert-forwarding: enabled: false client-cert-forwarded-header: X-SSL-CERTAktivieren Sie

client-cert-forwarding, indem Sie "enabled" auf "true" setzen:TEXTclient-cert-forwarding: enabled: trueFalls erforderlich, kann der weiterleitende Header konfiguriert werden. Der Standardwert für den Header ist X-SSL-CERT. Dieser Wert kann geändert werden, jedoch muss der entsprechende Wert auch in der Proxy-Konfiguration angepasst werden.

Speichern Sie die Konfigurationsänderungen und starten Sie den ICG-Server neu.

Server-Netzwerkeinstellungen anpassen

Wenn ein externer Loadbalancer oder Reverse Proxy verwendet wird, muss der FQDN des UMS-Clusters als externe Adresse aktualisiert werden. Dieser FQDN muss im Web-Zertifikat enthalten sein, und das entsprechende Zertifikat muss allen UMS-Servern zugewiesen werden.

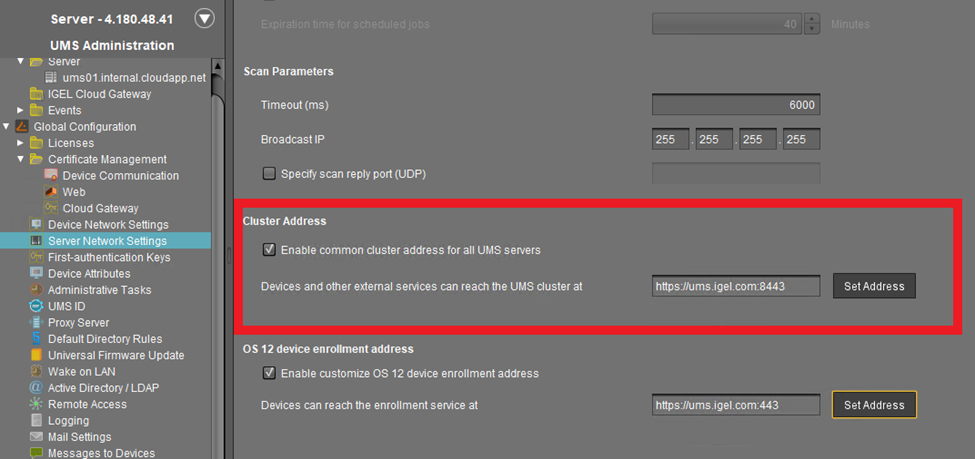

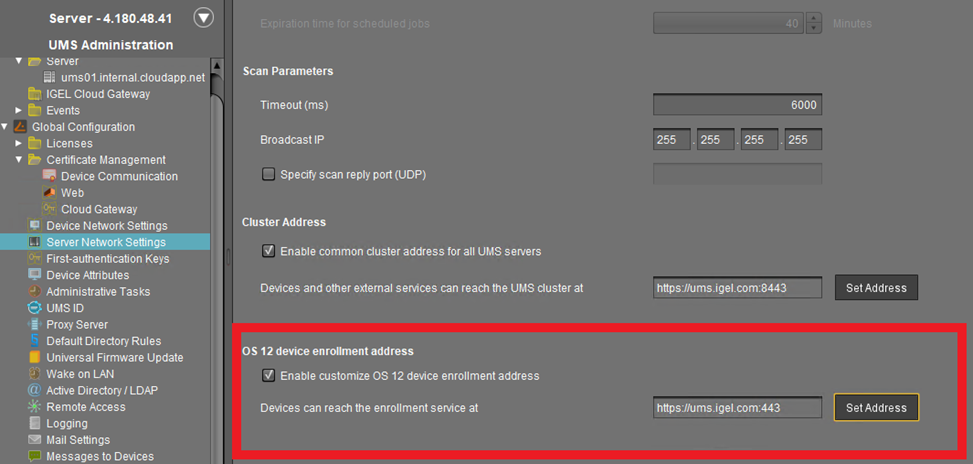

Gehen Sie zu UMS Administration > Globale Konfiguration > Server-Netzwerkeinstellungen.

Setzen Sie die Cluster-Adresse.

Wenn ein Reverse Proxy eingesetzt wird, muss der FQDN des UMS-Clusters als externe Adresse hinterlegt werden. Dieser Wert muss dem FQDN und Port des Reverse Proxys entsprechen. Weitere Details finden Sie unter Server Netzwerkeinstellungen in der IGEL UMS .

Legen Sie die Adresse für die OS 12-Geräteanmeldung fest (diese Adresse wird für das Geräte-Onboarding verwendet).

Diese Einstellung ist erforderlich, wenn ein Reverse Proxy ohne optionale Client-Zertifikatsprüfung verwendet wird, z. B. beim Azure Application Gateway. Tragen Sie hier den FQDN bzw. die IP und den Port des konfigurierten Listeners für das Geräte-Onboarding ein.

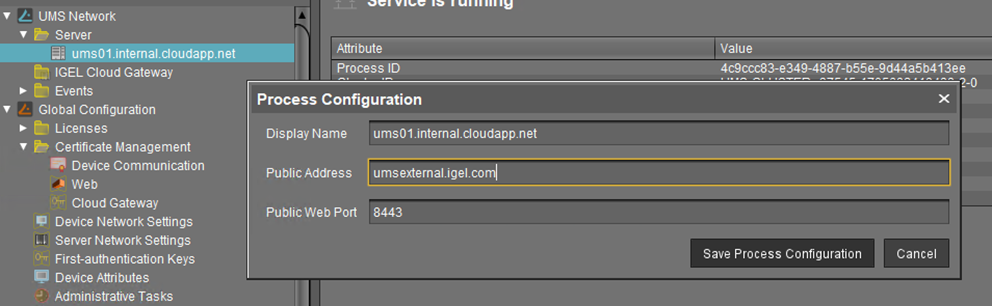

Öffentliche Adresse und Port in der UMS-Prozesskonfiguration festlegen

Falls sich die öffentliche Adresse der UMS von der internen UMS-Serveradresse unterscheidet, müssen die öffentliche Adresse und der zugehörige Port explizit gesetzt werden.

Diese Einstellung ist erforderlich, damit Funktionen wie das Geräteshadowing korrekt funktionieren. Die Konfiguration erfolgt unter: UMS Administration > UMS Netzwerk > Server

UMS Web-Zertifikat / Cloud-Gateway-Zertifikat erstellen

UMS Web-Zertifikat

Web-Zertifikat von einer öffentlichen CA

Wenn ein Web-Zertifikat von einer öffentlichen CA verwendet wird, muss zusätzlich auch das öffentliche Zertifikat der ausstellenden CA als Web-Zertifikat importiert werden. Das Onboarding von IGEL OS 12-Geräten ist nur erfolgreich, wenn eine vollständige Zertifikatskette vorhanden ist.

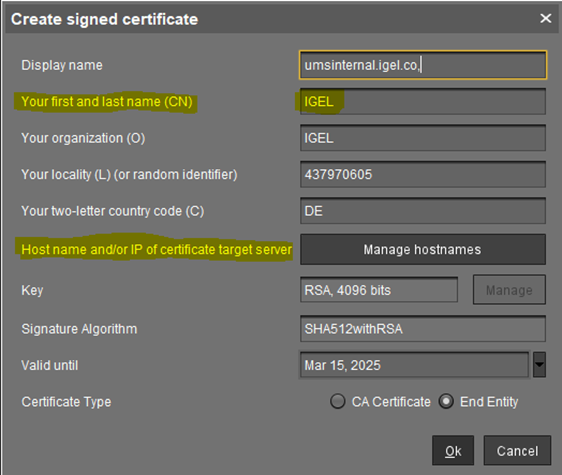

Sie müssen ein gültiges Zertifikat für die UMS und den Loadbalancer erstellen und verwenden. Die empfohlene Vorgehensweise ist die Verwendung eines eigenen Zertifikats für den Reverse Proxy.

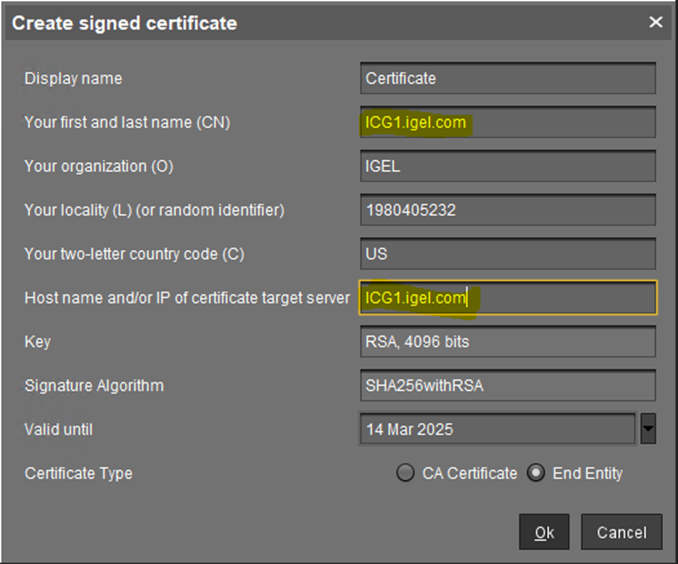

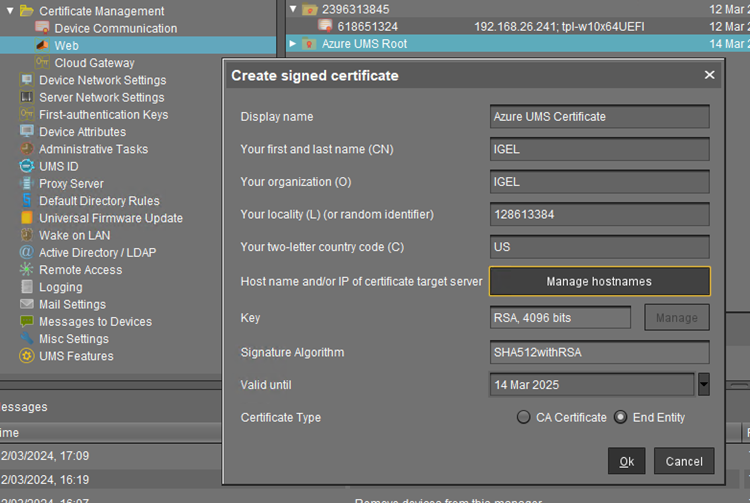

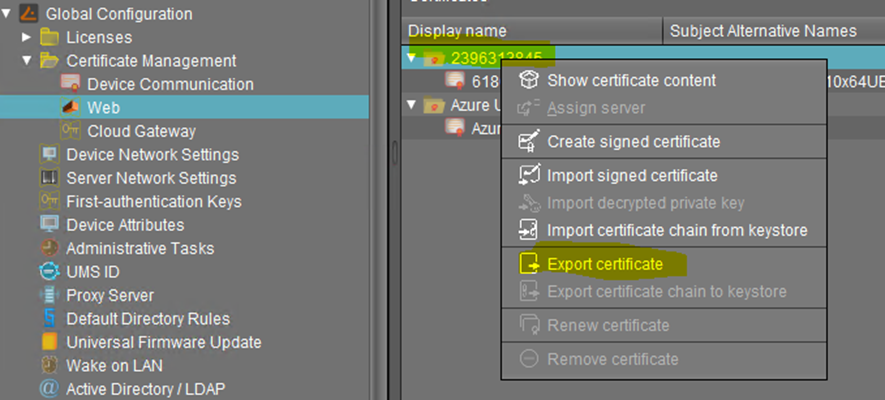

Gehen Sie in der UMS-Konsole zu UMS Administration > Zertifikatsverwaltung > Web.

Erstellen Sie das Zertifikat. Details zur Erstellung finden Sie unter Eigene Zertifikate für die Kommunikation über den Web-Port (Standard: 8443) in der IGEL UMS verwenden. Allgemeine Informationen zu Web-Zertifikaten finden Sie unter Web-Zertifikate in der IGEL UMS.

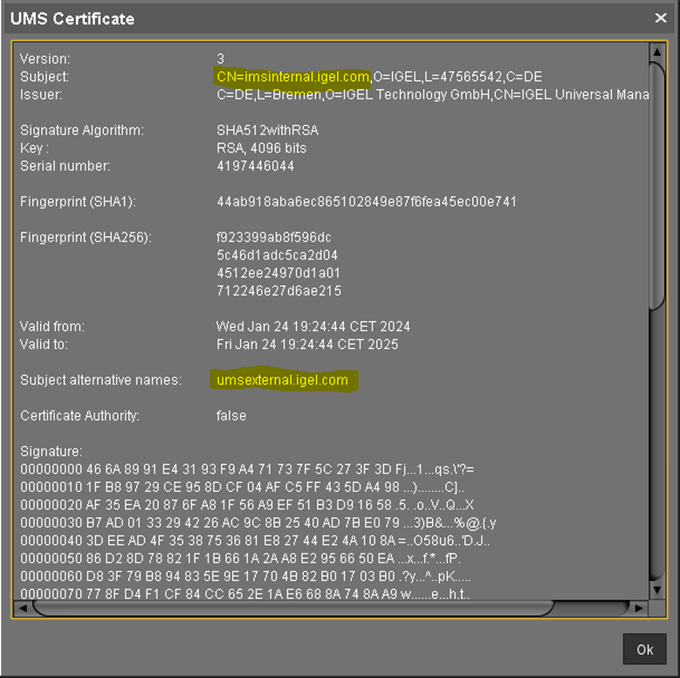

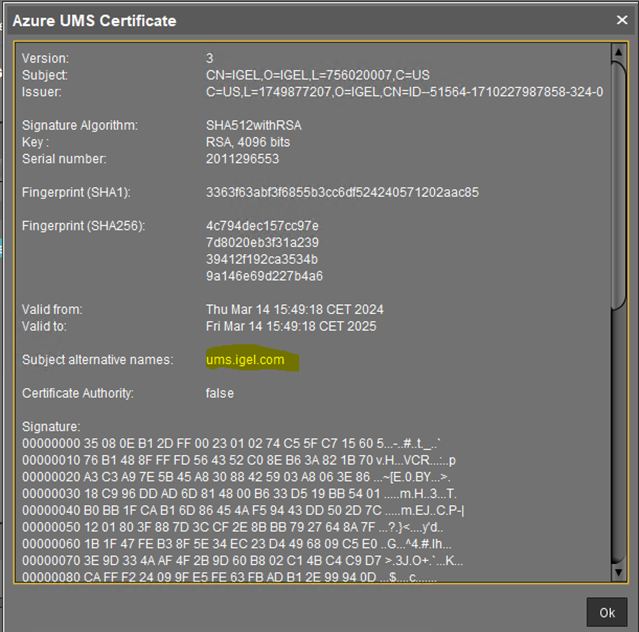

Der Proxy-FQDN muss als Hostname hinzugefügt werden, damit er im Zertifikat als Subject Alternative Name (SAN) aufgeführt wird.

Verwenden Sie Subject Alternative Names (SAN), wenn sich die für die UMS und Ihren Loadbalancer / Reverse Proxy verwendeten IP-Adressen oder Hostnamen unterscheiden.

Weitere Informationen zu Hostnamen, Cluster-Adresse und FQDNs finden Sie unter Fehlerbehebung: Fehler 38 beim Onboarding eines IGEL OS 12-Geräts.

Cloud-Gateway-Zertifikat

Zertifikat von öffentlicher CA

Wenn ein Zertifikat einer öffentlichen Zertifizierungsstelle (Public CA) verwendet wird, muss auch das öffentliche Zertifikat der ausstellenden CA als Cloud-Gateway-Zertifikat importiert werden. Das Onboarding von IGEL OS 12-Geräten ist nur erfolgreich, wenn eine vollständige Zertifikatskette vorliegt.

Wenn Sie den Reverse Proxy zusammen mit dem ICG verwenden:

Gehen Sie in der UMS-Konsole zu UMS Administration > Zertifikatsverwaltung > Cloud Gateway.

Erstellen Sie das Zertifikat und geben Sie beim Erzeugen des ICG-Zertifikats die IP-Adresse oder den Hostnamen des Loadbalancers an. Verwenden Sie zur Trennung mehrerer Werte ein Semikolon.

Beispiele für UMS- und ICG-Zertifikate

Die Netzwerkintegration von Reverse Proxys und Loadbalancern mit der UMS und dem ICG ist ein umfangreiches Thema mit vielen möglichen Netzwerkkonfigurationen. Im Folgenden sind zwei Beispiele mit Azure Application Gateway aufgeführt, inklusive relevanter Zertifikatsangaben:

UMS Web-Zertifikatskette exportieren

Dieses Zertifikat muss für die Verwendung in der Listener-Konfiguration exportiert werden.

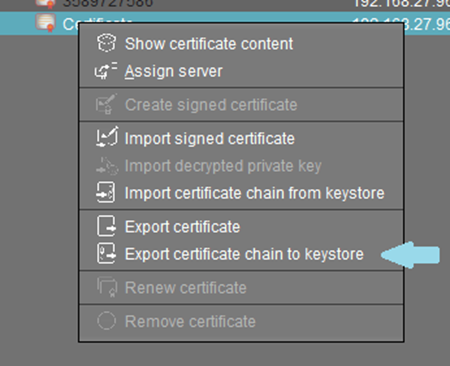

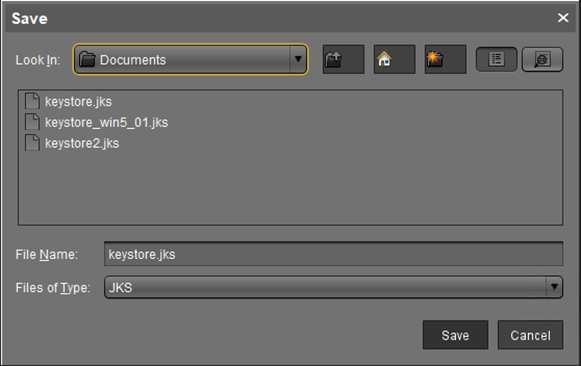

Wählen Sie das zuvor konfigurierte Zertifikat aus und klicken Sie auf Zertifikatskette in Keystore exportieren.

Setzen Sie ein Passwort und den Dateinamen.

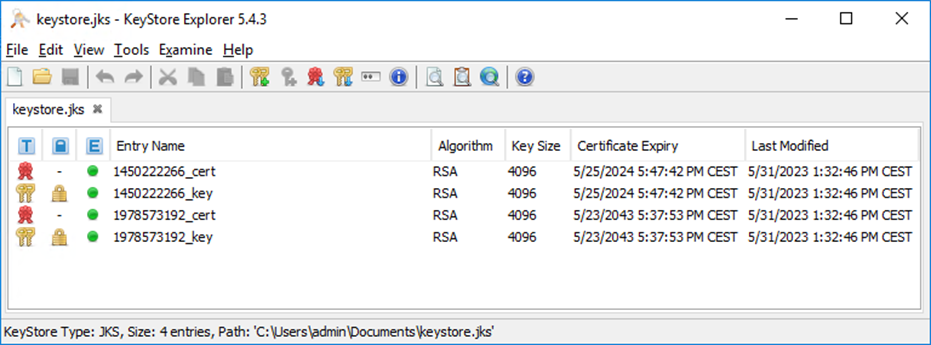

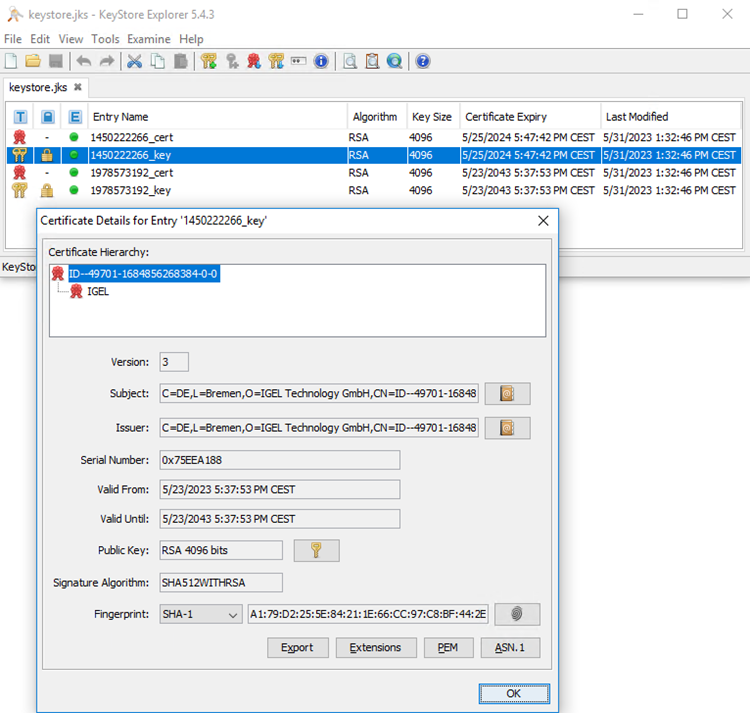

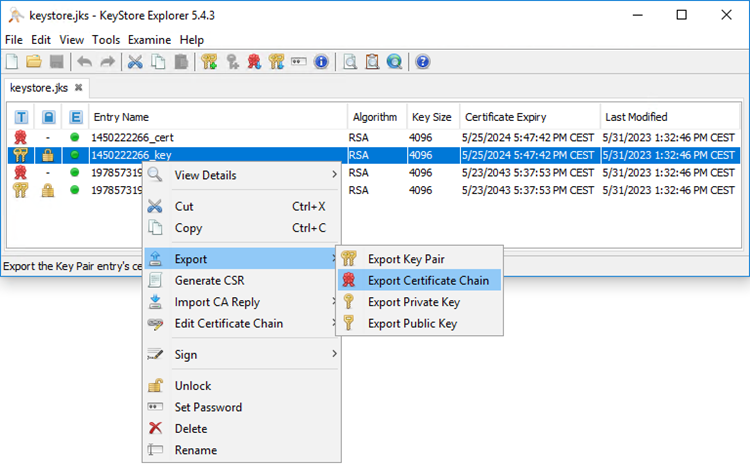

Identifizieren Sie den Web-Schlüssel.

Die exportierte Keystore-Datei enthält mehrere Schlüssel und Zertifikate, darunter mindestens das Root-Zertifikat sowie die aktuell verwendeten Schlüssel und Zertifikate.

Ein Tool wie Keystore Explorer kann verwendet werden, um den derzeit verwendeten Web-Schlüssel zu identifizieren.

Privaten Schlüssel und Zertifikatskette extrahieren

Verschiedene Reverse Proxys benötigen unterschiedliche Zertifikatsformate. Für Azure Application Gateway wird der Schlüssel für die Listener-Konfiguration in PFX-Format benötigt. Verwenden Sie die exportierte Keystore-Datei, um diese in das PFX-Format zu konvertieren. Hierfür kann das Kommandozeilenprogramm java keytool genutzt werden. Das Tool befindet sich in der UMS-Installation unter: (Installationsverzeichnis)/IGEL/RemoteManager/_jvm/bin

Beim Aufruf des Befehls muss der Alias des gewünschten Schlüssels angegeben werden.

keytool -v -importkeystore -srckeystore yourkeystore.keystore -srcalias mykey -destkeystore myp12file.pfx -deststoretype PKCS12Für Citrix Netscaler, F5 Big IP und NGINX müssen die Zertifikatskette und der private Schlüssel exportiert werden:

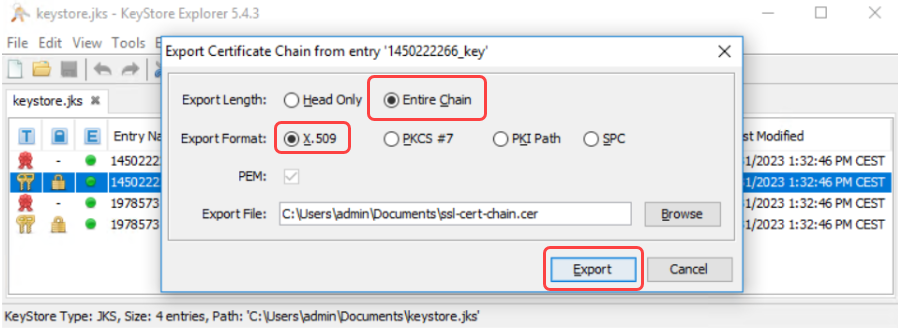

Exportieren Sie die Zertifikatskette des aktuell verwendeten Zertifikats.

Wählen Sie Gesamte Kette und das Format X.509 aus.

Klicken Sie auf Exportieren.

Für F5 Big IP: Wählen Sie zusätzlich Nur Kopf aus und exportieren Sie das Zertifikat in eine separate Datei z.B.:

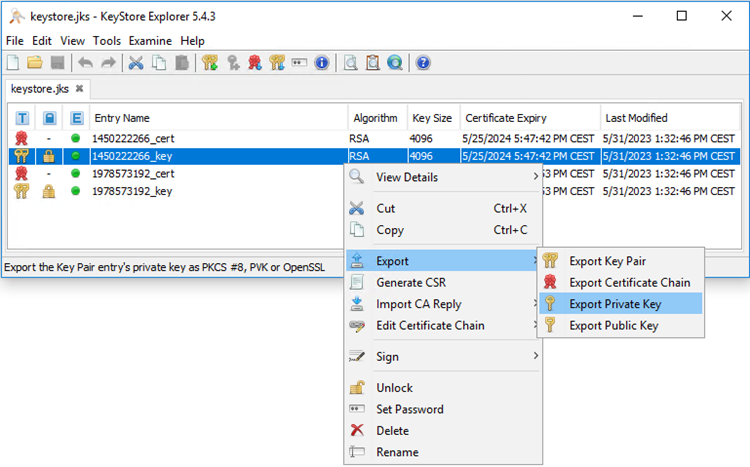

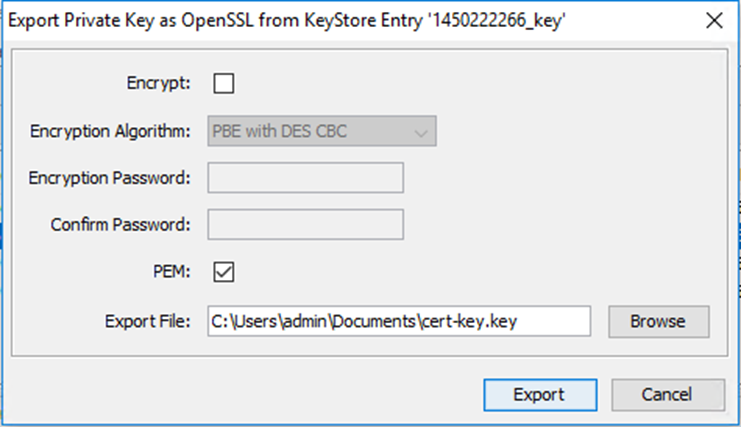

ssl-cert.cerExportieren Sie den privaten Schlüssel.

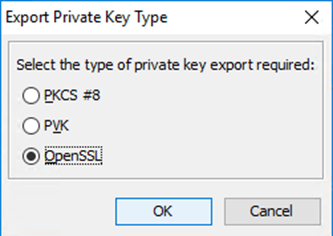

Geben Sie das Passwort ein, das Sie in UMS für den Export verwendet haben.

Wählen Sie OpenSSL.

Wenn erforderlich, wählen Sie Verschlüsseln und geben Sie die entsprechenden Daten ein. In diesem Beispiel werden wir eine unverschlüsselte Schlüsseldatei verwenden.

Klicken Sie auf Exportieren.

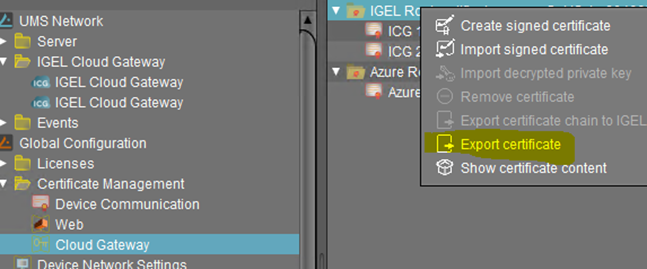

Cloud Gateway-Zertifikatskette exportieren und Schlüssel und Zertifikatskette extrahieren

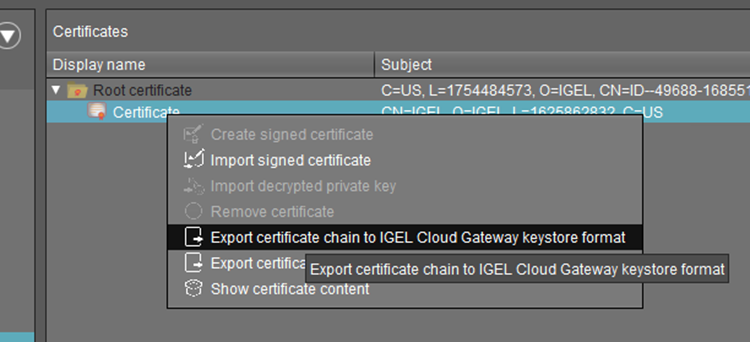

Gehen Sie in der UMS-Konsole zu UMS Administration > Globale Konfiguration > Zertifikat Management > Cloud Gateway und exportieren Sie die ICG-Zertifikatskette in das IGEL Cloud Gateway-Keystore-Format:

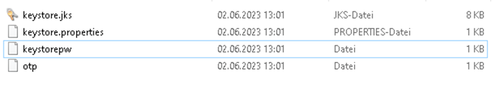

Diekeystore.icgDatei wird gespeichert.Entpacken Sie die Datei.

Öffnen Sie die Datei keystore.jks und verwenden Sie das Passwort aus der Datei

keystorepw.

Wählen Sie den konfigurierten Schlüsseleintrag aus und exportieren Sie den privaten Schlüssel und die Zertifikatskette wie im Abschnitt Privaten Schlüssel und Zertifikatskette extrahieren beschrieben.

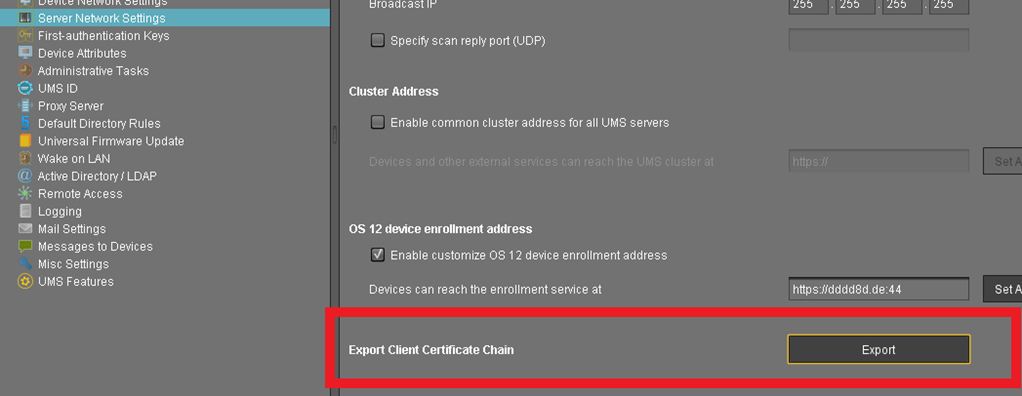

EST-CA-Client-Zertifikatskette exportieren

Das EST-CA-Client-Zertifikat wird für die Überprüfung von Client-Zertifikaten benötigt.

Der Export der Client-Zertifikatskette befindet sich unter: UMS Administration > Server Netzwerkeinstellungen > Client-Zertifikatskette exportieren.

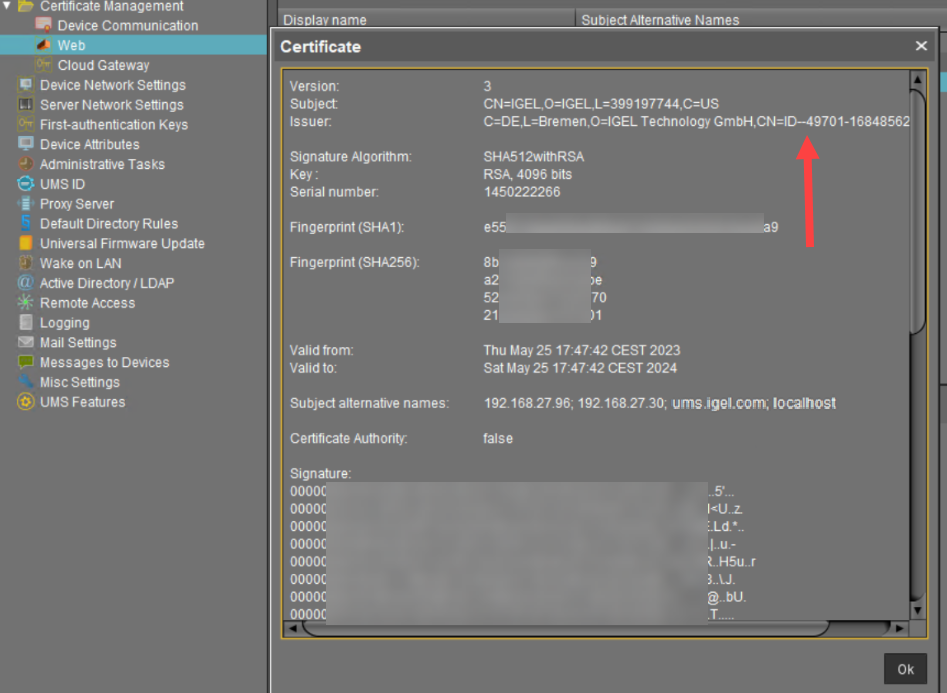

UMS Web Root-Zertifikat für Azure exportieren

Im Azure Application Gateway wird das Root-Zertifikat in der Backend-Einstellungen-Konfiguration verwendet. Das Root-Zertifikat des verwendeten Web-Zertifikats muss unter folgendem Pfad exportiert werden: UMS Administration > Globale Konfiguration > Zertifikat Management > Web.

Cloud Gateway Root-Zertifikat für Azure exportieren

Im Azure Application Gateway wird das Root-Zertifikat für die Konfiguration der Backend-Einstellungen verwendet. Das Root-Zertifikat des verwendeten Cloud-Gateway-Zertifikats muss unter folgendem Pfad exportiert werden: UMS Administration > Globale Konfiguration > Zertifikat Management > Cloud Gateway.